Uma nova ameaça chamada Legion, é um emergente coletor de credenciais baseado em Python e uma ferramenta de hacking. Essa ferramenta está sendo comercializada via Telegram como uma forma de os agentes de ameaças invadirem vários serviços online para exploração adicional.

Ferramenta de hacking Legion surge no Telegram

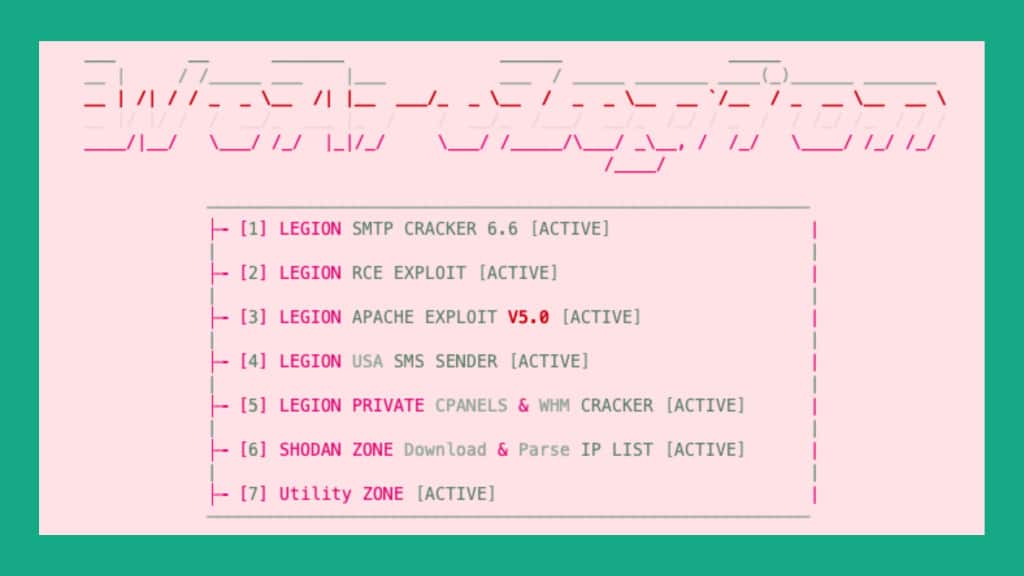

O Legion, de acordo com o Cado Labs (Via: The Hacker News), inclui módulos para enumerar servidores SMTP vulneráveis, conduzir ataques de execução remota de código (RCE), explorar versões não corrigidas do Apache e contas cPanel e WebHost Manager (WHM) de força bruta.

De acordo com as informações, o malware tem semelhanças com outra família de malware chamada AndroxGh0st, que foi documentada pela primeira vez pelo provedor de serviços de segurança em nuvem Lacework em dezembro de 2022.

A empresa de segurança cibernética SentinelOne, em uma análise publicada no final do mês passado, revelou que o AndroxGh0st faz parte de um conjunto de ferramentas abrangente chamado AlienFox, oferecido a agentes de ameaças para roubar chaves de API e segredos de serviços em nuvem.

Além de usar o Telegram como um ponto de exfiltração de dados, o Legion foi projetado para explorar servidores da Web que executam sistemas de gerenciamento de conteúdo (CMS), PHP ou estruturas baseadas em PHP como Laravel. Alguns dos outros serviços direcionados incluem SendGrid, Twilio, Nexmo, AWS, Mailgun, Plivo, ClickSend, Mandrill, Mailjet, MessageBird, Vonage, Exotel, OneSignal, Clickatell e TokBox.

Objetivo do Malware

O principal objetivo do malware é permitir que os agentes de ameaças sequestrem os serviços e transformem a infraestrutura em armas para ataques subsequentes, incluindo a montagem de spam em massa e campanhas oportunistas de phishing.

A empresa de segurança cibernética disse que também descobriu um canal no YouTube contendo vídeos tutoriais sobre como usar o Legion, sugerindo que a “ferramenta é amplamente distribuída e provavelmente é um malware pago”. O canal do YouTube, criado em 15 de junho de 2021, permanece ativo até o momento.

Além disso, a Legion recupera credenciais da AWS de servidores da Web inseguros ou mal configurados e entrega mensagens de spam SMS a usuários de redes móveis dos EUA, como AT&T, Sprint, T-Mobile, Verizon e Virgin.

Outro aspecto notável do Legion é sua capacidade de explorar vulnerabilidades bem conhecidas do PHP para registrar um shell da Web para acesso remoto persistente ou executar código malicioso. As origens do agente da ameaça por trás da ferramenta, que atende pelo pseudônimo de “forzatools” no Telegram, permanecem desconhecidas, embora a presença de comentários em indonésio no código-fonte indique que o desenvolvedor pode ser indonésio ou baseado no país.