Versões alteradas de aplicativos Android populares na PlayStore, como Spotify, WhatsApp e Minecraft foram usadas para entregar uma nova versão de um carregador de malware conhecido chamado Necro.

Malware Android Necro encontrado em aplicativos populares na Play Store

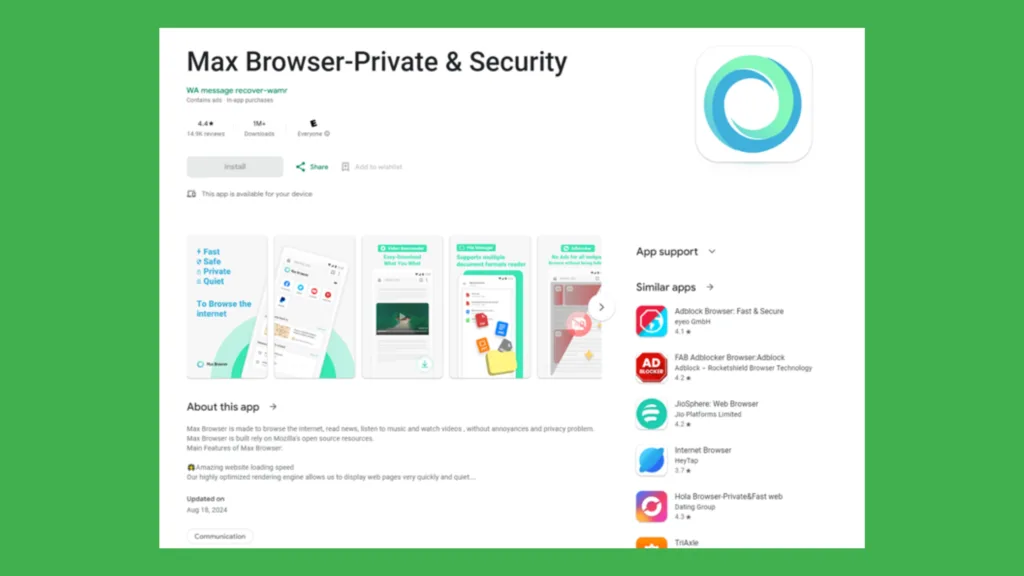

De acordo com a Kaspersky, alguns dos aplicativos maliciosos também foram encontrados na Google Play Store. Eles foram baixados cumulativamente 11 milhões de vezes. Eles incluem: Wuta Camera – Nice Shot Always (com.benqu.wuta) – Mais de 10 milhões de downloads; Max Browser-Private & Security (com.max.browser) – 1+ milhões de downloads.

O The Hacker News aponta que o Max Browser não está mais disponível para download na Play Store. O Wuta Camera, por outro lado, foi atualizado (versão 6.3.7.138) para remover o malware. A versão mais recente do aplicativo, 6.3.8.148, foi lançada em 8 de setembro de 2024.

Atualmente, não está claro como ambos os aplicativos foram comprometidos pelo malware em primeiro lugar, embora se acredite que um kit de desenvolvedor de software (SDK) desonesto para integrar recursos de publicidade seja o culpado.

O Necro (não confundir com um botnet de mesmo nome) foi descoberto pela primeira vez pela empresa russa de segurança cibernética em 2019, quando estava escondido em um aplicativo popular de digitalização de documentos chamado CamScanner. Mais tarde, o CamScanner atribuiu o problema a um SDK de anúncio fornecido por um terceiro chamado AdHub, que, segundo ele, continha um módulo malicioso para recuperar malware de próximo estágio de um servidor remoto, agindo essencialmente como um carregador para todos os tipos de malware nos dispositivos das vítimas.

Nova versão do malware

A nova versão do malware não é diferente, embora inclua técnicas de ofuscação para evitar a detecção, aproveitando principalmente a esteganografia para ocultar cargas úteis.

Um dos veículos de entrega proeminentes para o Necro são versões modificadas de aplicativos e jogos populares que são hospedados em sites e lojas de aplicativos não oficiais. Uma vez baixados, os aplicativos inicializam um módulo chamado Coral SDK, que, por sua vez, envia uma solicitação HTTP POST para um servidor remoto.

O servidor responde posteriormente com um link para um suposto arquivo de imagem PNG hospedado em adoss.spinsok[.]com, após o qual o SDK prossegue para extrair a carga principal – um arquivo Java (JAR) codificado em Base64 – dele.

As funções maliciosas do Necro são realizadas por meio de um conjunto de módulos adicionais (também conhecidos como plug-ins) que são baixados do servidor de comando e controle (C2), permitindo que ele execute uma ampla gama de ações no dispositivo Android infectado.

A descoberta do Happy SDK levantou a possibilidade de que os agentes de ameaças por trás da campanha também estejam experimentando uma versão não modular.

Via: The Hacker News