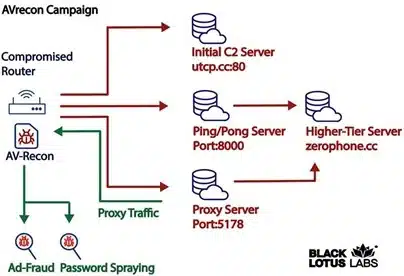

Desde pelo menos maio de 2021, um malware para Linux chamado AVrecon foi usado para infectar mais de 70.000 roteadores de pequenos escritórios/escritórios domésticos (SOHO) baseados em Linux e adicioná-los a uma botnet projetada para roubar largura de banda e fornecer um serviço de proxy residencial oculto. Portanto, o malware AVrecon infecta 70.000 roteadores Linux para formar botnet.

Isso permite que seus operadores ocultem um amplo espectro de atividades maliciosas, desde fraude de publicidade digital até pulverização de senha.

De acordo com a equipe de pesquisa de ameaças do Black Lotus Labs da Lumen, enquanto o trojan de acesso remoto AVrecon (RAT) comprometeu mais de 70.000 dispositivos, apenas 40.000 foram adicionados à botnet após ganhar persistência.

Malware AVrecon infecta 70.000 roteadores Linux e escapa de detecção

O malware conseguiu escapar da detecção desde que foi detectado pela primeira vez em maio de 2021, quando visava os roteadores Netgear. Desde então, passou despercebido por mais de dois anos, atraindo lentamente novos bots e tornando-se uma das maiores redes de bots SOHO direcionadas a roteadores descobertas nos últimos anos.

“Suspeitamos que o agente da ameaça se concentrou no tipo de dispositivos SOHO que os usuários teriam menos probabilidade de corrigir vulnerabilidades e exposições comuns (CVEs)”, disse o Black Lotus Labs .

“Em vez de usar este botnet para um pagamento rápido, os operadores mantiveram uma abordagem mais moderada e conseguiram operar sem serem detectados por mais de dois anos. Devido à natureza sub-reptícia do malware, os proprietários de máquinas infectadas raramente notam qualquer interrupção ou perda de serviço de largura de banda.”

Como funciona a invasão

Uma vez infectado, o malware envia as informações do roteador comprometido para um servidor de comando e controle (C2) incorporado. Após o contato, a máquina hackeada é instruída a estabelecer comunicação com um grupo independente de servidores, conhecidos como servidores C2 de segundo estágio.

Os pesquisadores de segurança encontraram 15 desses servidores de controle de segundo estágio, que estão operacionais desde pelo menos outubro de 2021, com base nas informações do certificado x.509.

A equipe de segurança Black Lotus da Lumen também abordou a ameaça AVrecon ao rotear nulo o servidor de comando e controle (C2) da botnet em sua rede de backbone.

Isso cortou efetivamente a conexão entre o botnet malicioso e seu servidor de controle central, impedindo significativamente sua capacidade de executar atividades prejudiciais.

“O uso de criptografia nos impede de comentar sobre os resultados de tentativas bem-sucedidas de pulverização de senha; no entanto, nós roteamos nulos os nós de comando e controle (C2) e impedimos o tráfego através dos servidores proxy, o que tornou o botnet inerte no backbone Lumen ”, disse o Black Lotus Labs.

Proteção deve ser reforçada

Em uma diretriz operacional vinculativa (BOD) emitida recentemente, publicada no mês passado, a CISA ordenou que as agências federais dos EUA protegessem equipamentos de rede expostos à Internet (incluindo roteadores SOHO) dentro de 14 dias após a descoberta para bloquear possíveis tentativas de violação.

O comprometimento bem-sucedido de tais dispositivos permitiria que os agentes de ameaças adicionassem os roteadores hackeados à sua infraestrutura de ataque e fornecessem a eles uma plataforma de lançamento para movimentação lateral em suas redes internas, como alertou a CISA.

A gravidade dessa ameaça decorre do fato de que os roteadores SOHO geralmente residem além dos limites do perímetro de segurança convencional, diminuindo bastante a capacidade dos defensores de detectar atividades maliciosas.

Grupo chinês envolvido

O grupo chinês de ciberespionagem Volt Typhoon usou uma tática semelhante para construir uma rede proxy secreta a partir de equipamentos de rede hackeados ASUS, Cisco, D-Link, Netgear, FatPipe e Zyxel SOHO para ocultar sua atividade maliciosa dentro do tráfego de rede legítimo, de acordo com um relatório conjunto comunicado publicado pelas agências de segurança cibernética Five Eyes (incluindo FBI, NSA e CISA) em maio.

A rede proxy secreta foi usada pelos hackers do estado chinês para atingir organizações de infraestrutura crítica nos Estados Unidos desde pelo menos meados de 2021.

“Atores de ameaças estão usando AVrecon para tráfego de proxy e para se envolver em atividades maliciosas, como pulverização de senha. Isso é diferente do direcionamento direto à rede que vimos com nossas outras descobertas de malware baseadas em roteador”, disse Michelle Lee, diretora de inteligência de ameaças da Lumen Black Lotus Laboratórios.

“Os defensores devem estar cientes de que tal atividade maliciosa pode se originar do que parece ser um endereço IP residencial em um país diferente da origem real, e o tráfego de endereços IP comprometidos ignorará as regras de firewall, como geofencing e bloqueio baseado em ASN”.