Três pacotes maliciosos no repositório npm foram identificados em setembro de 2024, contendo o malware BeaverTail. Este software malicioso, que atua como um downloader em JavaScript e ladrão de informações, foi associado a uma campanha norte-coreana de nome “Contagious Interview”. A equipe de segurança do Datadog, que monitora essa atividade com o codinome “Tenacious Pungsan” (também conhecido como CL-STA-0240 e Famous Chollima), relatou os pacotes comprometidos e a ameaça que representam.

Cibersegurança e pacotes npm comprometidos

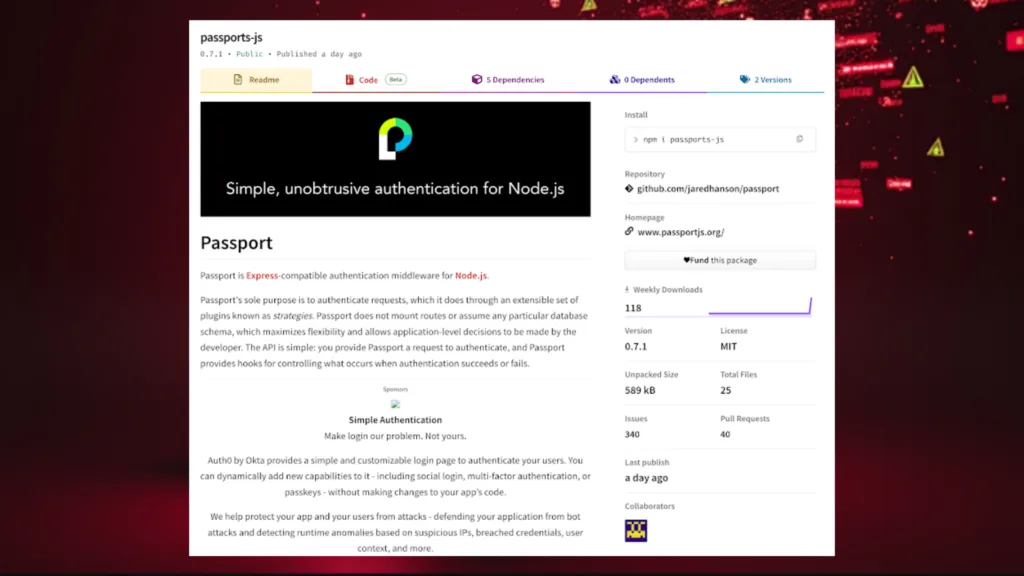

Os pacotes maliciosos, já removidos do registro, incluem:

- passports-js: backdoor do passaporte (118 downloads);

- bcrypts-js: backdoor do bcryptjs (81 downloads);

- blockscan-api: backdoor do etherscan-api (124 downloads).

Essa atividade faz parte da campanha “Contagious Interview”, originada pela República Popular Democrática da Coreia (RPDC), que utiliza pacotes maliciosos ou aplicativos de videoconferência falsos para enganar desenvolvedores e comprometê-los durante processos de teste de habilidades técnicas. A primeira atividade suspeita foi detectada em novembro de 2023.

Persistência do BeaverTail no ecossistema npm

Em agosto de 2024, a empresa de segurança Phylum identificou outros pacotes npm comprometidos com o malware BeaverTail e um backdoor Python chamado “InvisibleFerret”. Os pacotes maliciosos incluíam temp-etherscan-api, ethersscan-api, telegram-con, helmet-validate e qq-console, e todos buscavam explorar o setor de criptomoedas, um alvo recorrente dos atacantes.

No mês passado, outra onda de pacotes falsificados como eslint-module-conf e eslint-scope-util foi identificada pela Stacklok. Esses pacotes tinham o objetivo de roubar criptomoedas e estabelecer acesso persistente aos sistemas dos desenvolvedores.

Uso estratégico da cadeia de suprimentos de software open-source

A Unidade 42 da Palo Alto Networks destacou recentemente que essa campanha se aproveita da confiança e da pressa dos candidatos em processos seletivos, levando ao download inadvertido de malware. Esse cenário enfatiza a vulnerabilidade dos desenvolvedores na cadeia de suprimentos de software open-source, transformada em um canal de ataque estratégico.

Conforme relatado pela Datadog, essas campanhas confirmam que a replicação e modificação de pacotes npm legítimos continuam a ser uma tática recorrente dos agentes de ameaças. Desenvolvedores individuais e o setor de criptomoedas permanecem alvos valiosos e persistentes.