Hackers chineses usam pelo menos desde 2016 o malware que permanece praticamente indetectável nas imagens de firmware de algumas placas-mãe. Trata-se de uma das ameaças mais persistentes comumente conhecidas como rootkit UEFI. Estamos falando do malware CosmicStrand UEFI que agora foi encontrado em placas-mãe das empresas Gigabyte e ASUS.

Pesquisadores da empresa de segurança cibernética Kaspersky o chamaram de CosmicStrand, mas uma variante anterior da ameaça foi descoberta por analistas de malware da Qihoo360, que o nomearam Spy Shadow Trojan.

Não está claro como o agente da ameaça conseguiu injetar o rootkit nas imagens de firmware das máquinas alvo, mas os pesquisadores encontraram o malware em máquinas com placas-mãe ASUS e Gigabyte.

Rootkit UEFI misterioso

O software Unified Extensible Firmware Interface (UEFI) é o que conecta o sistema operacional de um computador com o firmware do hardware subjacente.

O código UEFI é o primeiro a ser executado durante a sequência de inicialização de um computador, à frente do sistema operacional e das soluções de segurança disponíveis.

O malware plantado na imagem do firmware UEFI não é apenas difícil de identificar, mas também extremamente persistente, pois não pode ser removido reinstalando o sistema operacional ou substituindo a unidade de armazenamento.

Um relatório da Kaspersky hoje fornece detalhes técnicos sobre o CosmicStrand, desde o componente UEFI infectado até a implantação de um implante no nível do kernel em um sistema Windows a cada inicialização.

Todo o processo consiste em configurar ganchos para modificar o carregador do sistema operacional e assumir o controle de todo o fluxo de execução para iniciar o shellcode que busca a carga do servidor de comando e controle.

Malware CosmicStrand UEFI encontrado em placas-mãe Gigabyte e ASUS

Mark Lechtik, ex-engenheiro reverso da Kaspersky, agora na Mandiant, que esteve envolvido na pesquisa, explica que as imagens de firmware comprometidas vieram com um driver CSMCORE DXE modificado, que permite um processo de inicialização herdado.

“Este driver foi modificado para interceptar a sequência de inicialização e introduzir lógica maliciosa nele”, observa Lechtik em um tweet.

Ameaça era conhecida

Embora a variante CosmicStrand que Kaspersky descobriu seja mais recente, pesquisadores da Qihoo360 divulgaram em 2017 os primeiros detalhes sobre uma versão inicial do malware.

Os pesquisadores chineses começaram a analisar o implante depois que uma vítima relatou que seu computador havia criado uma nova conta do nada e o software antivírus continuou alertando sobre uma infecção por malware.

De acordo com o relatório, o sistema comprometido rodava em uma placa-mãe ASUS de segunda mão que o proprietário havia comprado em uma loja online.

A Kaspersky conseguiu determinar que o rootkit CosmicStrand UEFI estava em imagens de firmware de placas-mãe Gigabyte ou ASUS que possuem designs comuns usando o chipset H81.

Isso se refere ao hardware antigo entre 2013 e 2015 que é descontinuado principalmente hoje.

Não está claro como o implante ocorreu nos computadores infectados. O processo envolveria acesso físico ao dispositivo ou por meio de um malware precursor capaz de corrigir automaticamente a imagem do firmware.

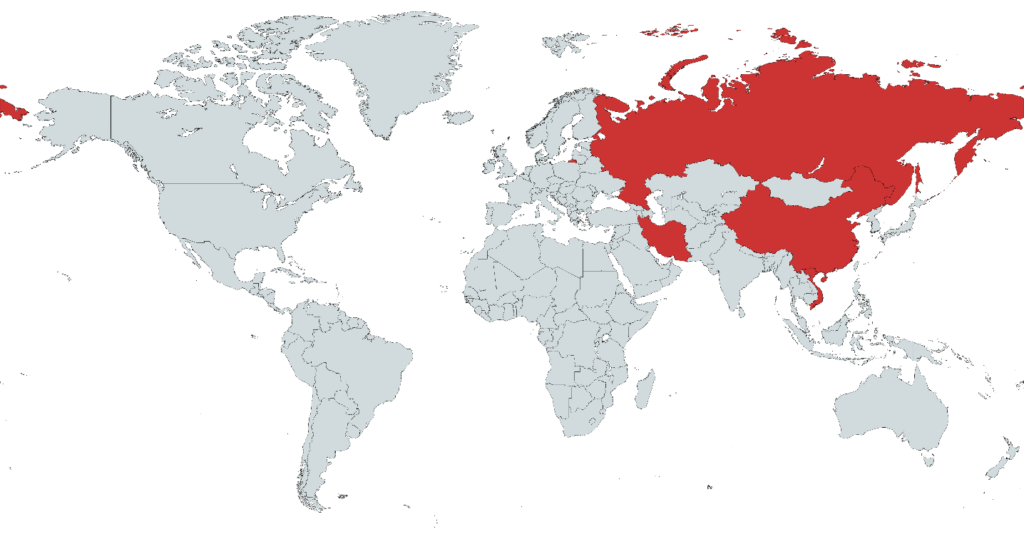

As vítimas identificadas pela Kaspersky também fornecem poucas pistas sobre o agente da ameaça e seu objetivo. Os sistemas infectados identificados pertencem a indivíduos particulares na China, Irã, Vietnã e Rússia que não podem estar vinculados a uma organização ou setor.

fonte: Kaspersky

No entanto, os pesquisadores conectaram o CosmicStrand a um ator de língua chinesa com base em padrões de código que também estavam no botnet de criptomineração MyKings. Neste caso, analistas de malware da Sophos encontraram pedaços de código em chinês.

Kaspersky diz que o rootkit de firmware CosmicStrand UEFI pode persistir no sistema por toda a vida útil do computador. Além disso, usam em operações há anos, desde o final de 2016.

Malware UEFI se tornando mais comum

O primeiro relatório geral sobre um rootkit UEFI, LoJax, veio em 2018 da ESET. Ele serviu para ataques de hackers russos no grupo APT28 (também conhecido como Sednit, Fancy Bear, Sofacy).

Quase quatro anos depois, as contas de ataques de malware UEFI tornaram-se mais frequentes, e não foram apenas hackers avançados explorando essa opção:

O MosaicRegressor da Kaspersky apareceu em 2020, embora tenha uso em ataques em 2019 contra organizações não governamentais.

No final de 2020 veio a notícia de que os desenvolvedores do TrickBot criaram o TrickBoot. É um novo módulo que verificava máquinas comprometidas em busca de vulnerabilidades UEFI.

Outro rootkit UEFI surgiu no final de 2021 com desenvolvimento do Gamma Group como parte de sua solução de vigilância FinFisher.

No mesmo ano, surgiram detalhes da ESET sobre outro bootkit ESPecter, que serve principalmente para espionagem e com origens já em 2012.

Este ano, divulgaram o MoonBounce, um dos implantes de firmware UEFI mais sofisticados. Ele estava sendo usado pelo Winnti, um grupo de hackers de língua chinesa (também conhecido como APT41).