Pesquisadores da Cado Security descobriram um malware chamado Cthulhu Stealer direcionado a usuários do macOS. O Cthulhu Stealer tem como alvo usuários do macOS por meio de uma imagem de disco da Apple (DMG) que se disfarça como software legítimo.

Malware Cthulhu Stealer visando macOS

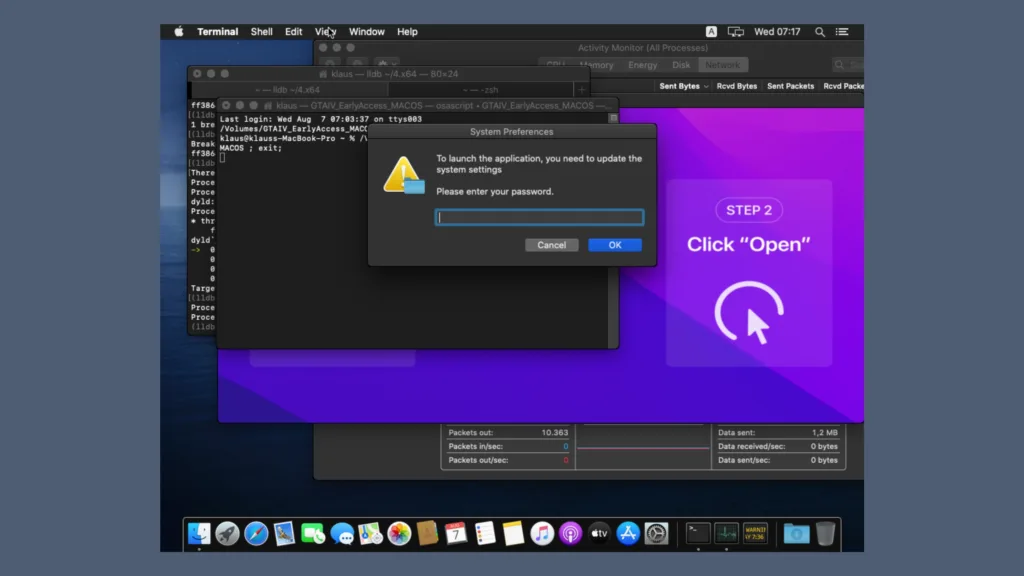

Os pesquisadores identificaram o Cthulhu Stealer personificando imagens de disco de software legítimo, como Adobe GenP, CleanMyMac e Grand Theft Auto IV. O código malicioso é escrito em GoLang e, ao montar o dmg, ele solicita que os usuários insiram suas senhas do sistema e do MetaMask usando a osascriptferramenta macOS.

Depois que o usuário insere suas credenciais, o malware as armazena em um diretório e usa o Chainbreak para despejar senhas do Keychain. Então, o malware cria um arquivo zip dos dados roubados, que inclui informações do sistema e da rede, e envia uma notificação para um servidor de comando e controle (C2).

O malware também coleta informações do sistema, incluindo endereço IP e informações de hardware/software. E, de acordo com o relatório publicado pela Cado Security,

A principal funcionalidade do Cthulhu Stealer é roubar credenciais e carteiras de criptomoedas de várias lojas, incluindo contas de jogos. Mostrado na Figura 10, há várias funções de verificação que verificam as pastas de instalação de lojas de arquivos alvo, normalmente em “Biblioteca/Suporte de Aplicativo/[armazenamento de arquivos].

Um diretório é criado em /Usuários/Compartilhado/NW e o conteúdo da pasta de instalação é despejado em arquivos de texto para cada loja.

O malware pode roubar vários tipos de informações de uma ampla gama de fontes. Isso inclui cookies de navegador, que podem dar aos invasores acesso a sessões de usuários e senhas armazenadas, e várias carteiras de criptomoedas, como Coinbase, MetaMask, Wasabi, Binance, Daedalus, Electrum, Atomic, Harmony, Enjin, Hoo, Dapper, Coinomi, Trust, Blockchain e carteiras XDeFI, destacando o foco do malware na exploração de dados financeiros.

Além disso, esse malware tem como alvo aplicativos e serviços específicos, roubando dados de informações de conta Tdata do Telegram, contas de usuários do Minecraft e até mesmo arquivos relacionados ao jogo do Battlenet, indicando seu potencial para interromper atividades pessoais e de jogo.

O malware também pode despejar senhas do Keychain e do SafeStorage. O Cthulhu Stealer compartilha funcionalidades e recursos semelhantes com o infostealer Atomic Stealer, levando especialistas a especular que ele provavelmente foi criado pelo mesmo desenvolvedor. Ambos os stealers usam a ferramenta de linha de comando do macOS osascript para solicitar senhas aos usuários, incluindo até mesmo os mesmos erros de ortografia em seus prompts.

Os desenvolvedores e afiliados do Cthulhu Stealer, operando como Cthulhu Team, se comunicam via Telegram e alugam seu malware por US$ 500 (cerca de R$ 2,7 mil) por mês.

Os afiliados são responsáveis por implantar o malware e recebem uma porcentagem dos ganhos do desenvolvedor principal. O Cthulhu Stealer foi vendido em dois mercados de malware bem conhecidos e anunciado no Telegram.

No entanto, em 2024, os afiliados começaram a reclamar sobre não receber pagamentos, acusando o desenvolvedor, conhecido como “Cthulhu” ou “Balaclavv”, de ser um golpista. Isso levou ao banimento permanente do desenvolvedor do mercado.

Concluindo, embora o macOS tenha sido considerado um sistema seguro por muito tempo, a existência de malware direcionado a usuários de Mac continua sendo uma preocupação crescente de segurança. Embora o Cthulhu Team aparentemente não esteja mais ativo, isso serve como um lembrete de que os usuários da Apple não são imunes a ameaças cibernéticas. É crucial permanecer vigilante e ter cautela, principalmente ao instalar software de fontes não oficiais.

Via: Security Affairs