O malware conhecido como FireScam foi recentemente identificado como uma ameaça avançada para dispositivos Android, apresentando-se como uma versão premium do Telegram. O objetivo principal é roubar dados sensíveis e manter controle remoto contínuo nos dispositivos comprometidos.

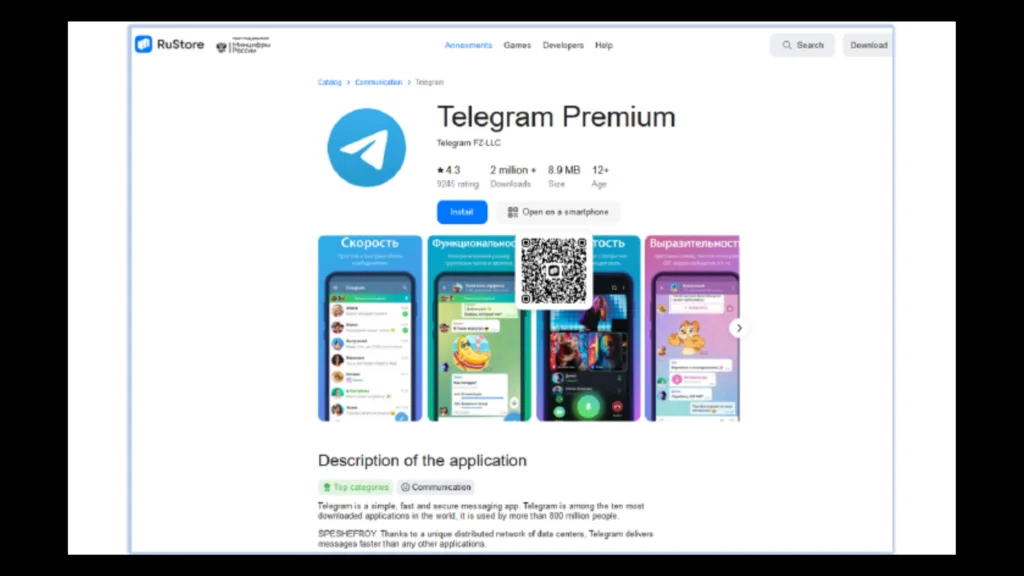

Segundo a empresa de segurança Cyfirma, o FireScam é uma “ameaça sofisticada” que utiliza um site de phishing hospedado no GitHub.io para enganar os usuários, imitando a loja de aplicativos russa RuStore, criada pela gigante tecnológica VK. O malware é distribuído por meio de um arquivo APK dropper chamado “GetAppsRu.apk”.

Como o FireScam opera

O ataque segue um processo de infecção em várias etapas:

- Distribuição via Phishing: O usuário é atraído para um site falso que promove o suposto “Telegram Premium”.

- Instalação do Dropper: O APK dropper atua como veículo para a carga principal, permitindo o roubo de notificações, mensagens e outros dados do dispositivo.

- Permissões Invasivas: O aplicativo exige acesso a funções sensíveis, como gravação no armazenamento externo, instalação e exclusão de aplicativos.

Uma técnica destacada é a permissão ENFORCE_UPDATE_OWNERSHIP, que impede atualizações legítimas de outros aplicativos, garantindo que o malware mantenha sua presença no dispositivo.

Recursos avançados de vigilância

Após a instalação, o FireScam monitora diversos aspectos do dispositivo, incluindo:

- Notificações recebidas e mudanças no estado da tela.

- Atividade de e-commerce e informações copiadas para a área de transferência.

- Acesso a listas de contatos, registros de chamadas e SMS.

Além disso, o malware usa uma página de login falsa para o Telegram, exibida por meio de um WebView, para roubar credenciais. Mesmo que a vítima não realize o login, o FireScam inicia o processo de coleta de dados.

Comunicação remota e persistência

O malware estabelece comunicação com servidores de comando e controle (C2) via WebSocket, além de se registrar no Firebase Cloud Messaging (FCM) para receber comandos remotos. Essas ações garantem que os operadores possam monitorar e controlar os dispositivos infectados em tempo real.

Distribuição e operadores

Embora a Cyfirma tenha identificado o domínio de phishing, ele também hospedava outro artefato malicioso chamado CDEK, relacionado a um serviço de rastreamento russo. No entanto, os pesquisadores ainda não conseguiram confirmar como os usuários são direcionados aos links maliciosos, seja por phishing via SMS, malvertising ou outras técnicas.

“Ao imitar plataformas legítimas como a RuStore, os operadores do FireScam exploram a confiança do usuário para facilitar a instalação de aplicativos maliciosos”, alertou a Cyfirma.

Proteja-se Contra o FireScam

Para evitar ser vítima de ameaças como o FireScam, recomenda-se:

- Baixar aplicativos apenas de lojas oficiais, como Google Play Store.

- Verificar a legitimidade de sites antes de realizar downloads.

- Utilizar soluções de segurança cibernética confiáveis para identificar ameaças.

A descoberta do FireScam reforça a importância de práticas de segurança digital, especialmente diante de técnicas cada vez mais sofisticadas de distribuição de malware.