Uma nova campanha maliciosa tem como alvo dispositivos Juniper Edge, com foco em gateways VPN corporativos. O malware, conhecido como J-magic, usa um método furtivo para realizar ataques: ele só executa um shell reverso quando detecta um “pacote mágico” específico no tráfego da rede.

Ameaça direcionada a setores chave

De acordo com a pesquisa da Black Lotus Labs, o malware J-magic parece afetar organizações de setores como semicondutores, energia, manufatura (especialmente áreas como a indústria marítima, painéis solares e maquinário pesado) e tecnologia da informação. Isso indica que os atacantes têm como alvo empresas com infraestrutura de rede robusta e críticos serviços de dados.

Funcionamento do J-magic

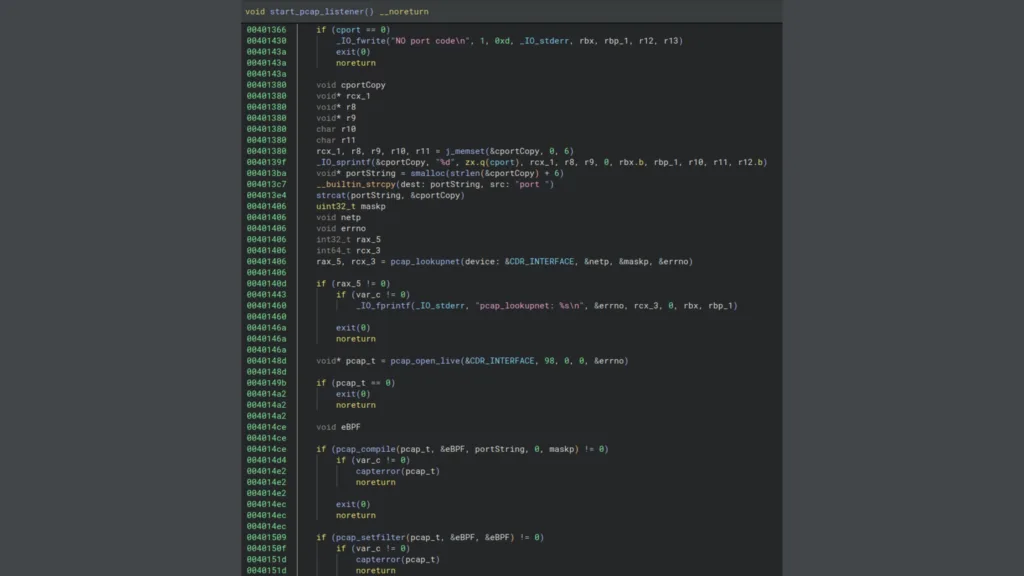

O malware J-magic é uma variante do conhecido backdoor cd00r. Sua principal característica é que ele mantém um perfil discreto, monitorando passivamente o tráfego de rede até que encontre um “pacote mágico” enviado por um invasor. Através de um filtro eBPF, o malware escaneia pacotes TCP específicos em busca de características que identifiquem o pacote desejado. Caso um pacote válido seja encontrado, um shell reverso é ativado.

Para aumentar a segurança e dificultar a detecção, o J-magic exige que o invasor resolva um desafio de criptografia RSA. Após a detecção do pacote certo, o malware envia uma sequência aleatória de caracteres criptografados com uma chave RSA pública, e apenas uma resposta correta permitirá que o atacante ganhe acesso.

Objetivo e riscos do malware

Os pesquisadores da Black Lotus Labs sugerem que o desenvolvedor do J-magic tenha implementado esse desafio criptográfico para evitar que outros agentes maliciosos simplesmente espalhassem pacotes mágicos pela internet para listar vítimas e usassem o malware para outros fins. Essa proteção adicional dificulta a exploração do malware, tornando a campanha mais difícil de ser detectada e permitindo que os atacantes mantenham acesso por períodos mais longos.

Semelhanças e diferenças com o SeaSpy

Embora o J-magic compartilhe algumas características com o malware SeaSpy, que também é baseado no backdoor cd00r, os pesquisadores têm pouca confiança de que ambos estão diretamente relacionados. O SeaSpy foi usado por agentes de ameaças chineses para explorar uma vulnerabilidade crítica em dispositivos Barracuda Email Security Gateways.

Tendências de ameaças cibernéticas

De acordo com a análise, o uso de malwares como o J-magic está se tornando uma tendência crescente. Ao focar em roteadores empresariais com técnicas como o “pacote mágico”, os atacantes conseguem permanecer ocultos por mais tempo, pois esses dispositivos são menos monitorados e raramente reiniciados. O malware permanece na memória do dispositivo, tornando sua detecção ainda mais desafiadora