O malware Lampion entrou em uma onda de ataques onde está sendo amplamente distribuído, com os agentes de ameaças abusando do WeTransfer como parte de suas campanhas de phishing.

WeTransfer

O WeTransfer é um serviço legítimo de compartilhamento de arquivos que pode ser usado gratuitamente. Assim, acaba sendo uma maneira gratuita de contornar softwares de segurança que podem não gerar alertas sobre os URLs usados ??em e-mails.

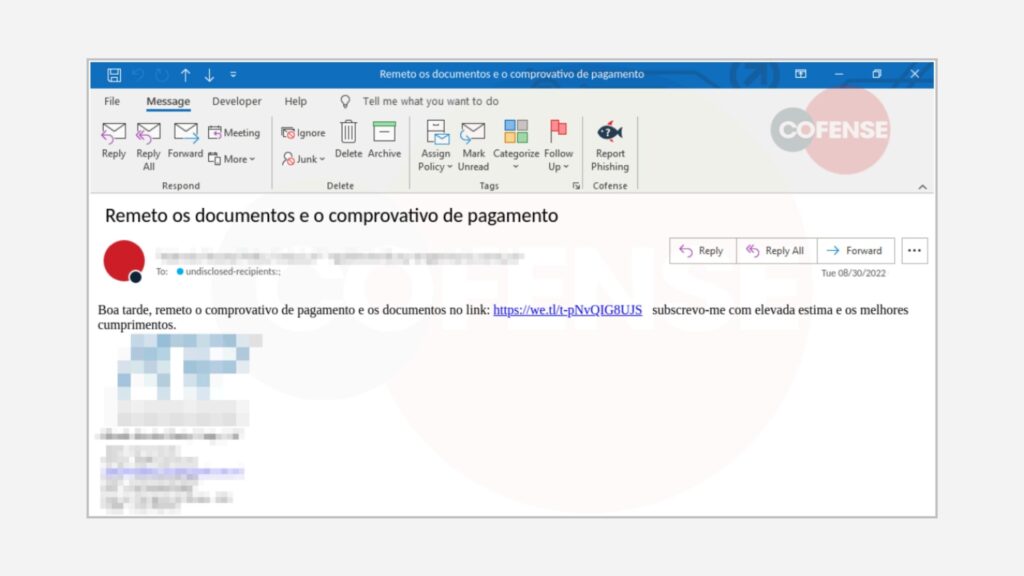

Em uma nova campanha observada pela empresa de segurança de e-mail Cofense, os operadores da Lampion estão enviando e-mails de phishing de contas de empresas comprometidas, pedindo aos usuários que baixem um documento “Comprovante de pagamento” do WeTransfer.

Onda de ataques de phishing do Mlaware Lampion explorando o WeTransfer

O documento citado acima não passa de um golpe. O arquivo que os alvos recebem é um arquivo ZIP contendo um arquivo VBS (script Virtual Basic) que a vítima precisa iniciar para que o ataque comece. Após a execução, o script inicia um processo WScript que cria quatro arquivos VBS com nomenclatura aleatória. O primeiro está vazio, o segundo tem funcionalidade mínima e o único objetivo do terceiro é iniciar o quarto script, aponta o Bleeping Computer.

De acordo com os analistas da Cofense, essa etapa extra não é clara, mas as abordagens de execução modular são normalmente preferidas por sua versatilidade, permitindo trocas fáceis de arquivos. Assim, o quarto script inicia um novo processo WScript que se conecta a dois URLs codificados para buscar dois arquivos DLL escondidos dentro de ZIPs protegidos por senha. Os URLs apontam para instâncias da Amazon AWS.

O site aponta que a senha para os arquivos ZIP é codificada no script, de modo que os arquivos são extraídos sem exigir a interação do usuário. As cargas de DLL contidas são carregadas na memória, permitindo que Lampion seja executado furtivamente em sistemas comprometidos.

Uma vez executado em sistemas comprometidos, o Lampion começa a roubar dados do computador, visando contas bancárias ao buscar injeções do C2 e sobrepondo seus próprios formulários de login nas páginas de login. Quando os usuários inserem suas credenciais, esses formulários de login falsos serão roubados e enviados ao invasor.

Lampion revitalizado

O trojan Lampion existe desde pelo menos 2019, focando principalmente em alvos de língua espanhola e usando servidores comprometidos para hospedar seus ZIPs maliciosos. Em 2021, Lampion foi visto abusando de serviços em nuvem para hospedar o malware pela primeira vez, incluindo Google Drive e pCloud.

Mais recentemente, em março de 2022, a Cyware relatou um aumento na distribuição do trojan, identificando um link de nome de host para operações Bazaar e LockBit. Além disso, a emprea também relatou que os autores do Lampion estavam tentando ativamente tornar seu malware mais difícil de analisar, adicionando mais camadas de ofuscação e código indesejado.

O último relatório da Cofense indica que o Lampion é uma ameaça ativa e furtiva, e os usuários devem ser cautelosos com e-mails não solicitados solicitando que baixem arquivos, mesmo de serviços de nuvem legítimos.