Políticos japoneses foram alvos de um ataque de hackers utilizando o malware MirrorStealer. O grupo de hackers foi rastreado como MirrorFace e praticou os ataques por semanas antes da eleição da Câmara dos Conselheiros em julho de 2022.

A campanha foi descoberta pela ESET (Via: Bleeping Computer), cujos analistas relatam que conseguiram reunir evidências graças a erros operacionais cometidos pelos hackers que deixaram rastros.

Políticos atacados pelo malware MirrorStealer

Os hackers implantaram o novo malware de roubo de informações junto com o backdoor de assinatura do grupo, LODEINFO, que se comunicava com um servidor C2 conhecido por pertencer à infraestrutura APT10.

Esse backdoor foi descrito em um relatório de outubro de 2022 da Kaspersky por sua ampla implantação contra alvos japoneses de alto perfil e destacou o desenvolvimento constante que envolve a melhoria do backdoor personalizado.

Ataques de Spearphishing

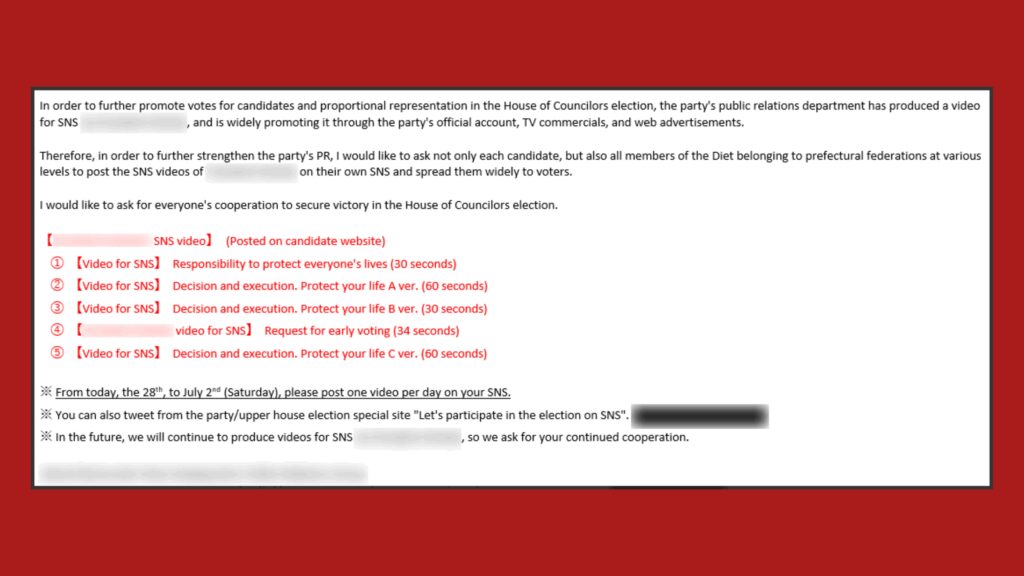

O grupo de hackers MirrorFace (APT10 e Cicada) começou a enviar e-mails de spear phishing para seus alvos em 29 de junho de 2022. Eles fingiam ser agentes de relações públicas do partido político do destinatário, pedindo que postassem os arquivos de vídeo anexados nas redes sociais. Além disso, em outros casos, os agentes da ameaça se passaram por um ministério japonês, anexando documentos falsos que extraem arquivos WinRAR em segundo plano.

O arquivo continha uma cópia criptografada do malware LODEINFO, um carregador de DLL malicioso e um aplicativo inócuo (K7Security Suite) usado para sequestro de ordem de pesquisa de DLL. Essa é a mesma cadeia de ataque furtivo que a Kaspersky descreveu em seu relatório anterior, que carrega o backdoor diretamente na memória.

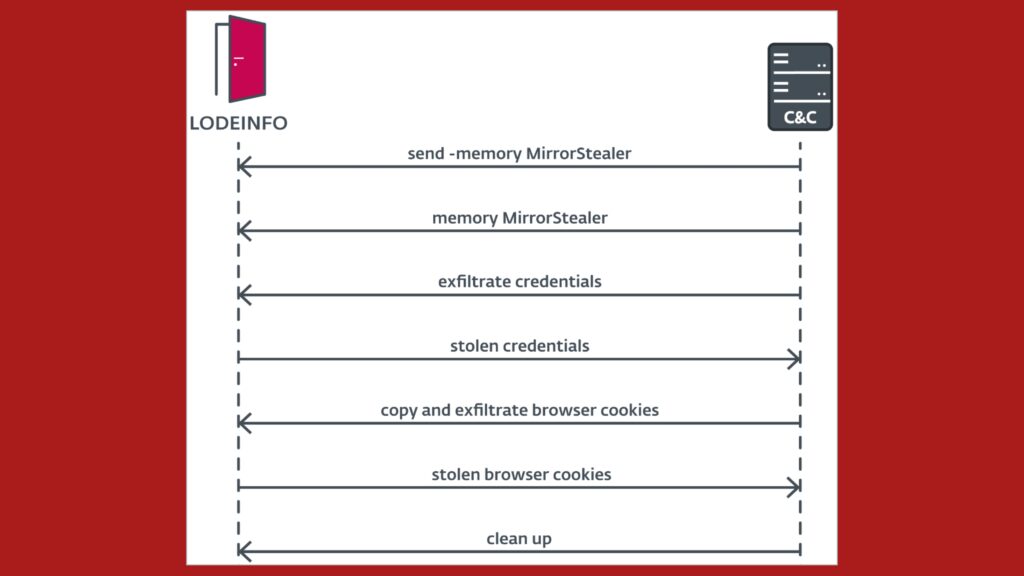

O APT10 usou LODEINFO para implantar MirrorStealer (‘31558_n.dll’) em sistemas comprometidos. Ele visa credenciais armazenadas em navegadores da web e clientes de e-mail, incluindo ‘Becky!’, um cliente de e-mail popular no Japão. Isso indica que o MirrorStealer pode ter sido desenvolvido explicitamente para as operações focadas no Japão do APT10.

Todas as credenciais roubadas são armazenadas em um arquivo txt no diretório TEMP e, em seguida, aguarde que o LODEINFO as envie para o C2, pois o MirrorStealer não oferece suporte à exfiltração de dados por conta própria.

O LODEINFO também é usado como uma ponte de conexão entre o C2 e o MirrorStealer, para transmitir comandos ao ladrão de informações

Os analistas da ESET observaram o LODEINFO transmitindo comandos para carregar o MirrorStealer na memória do sistema violado, injetando-o em um processo cmd.exe recém-gerado e executando-o. Além disso, há sinais de que o operador remoto tentou exfiltrar os cookies do navegador usando o MirrorStealer, mas voltou a usar o LODEINFO para essa ação, pois o novo ladrão de informações não oferece suporte a essa função.