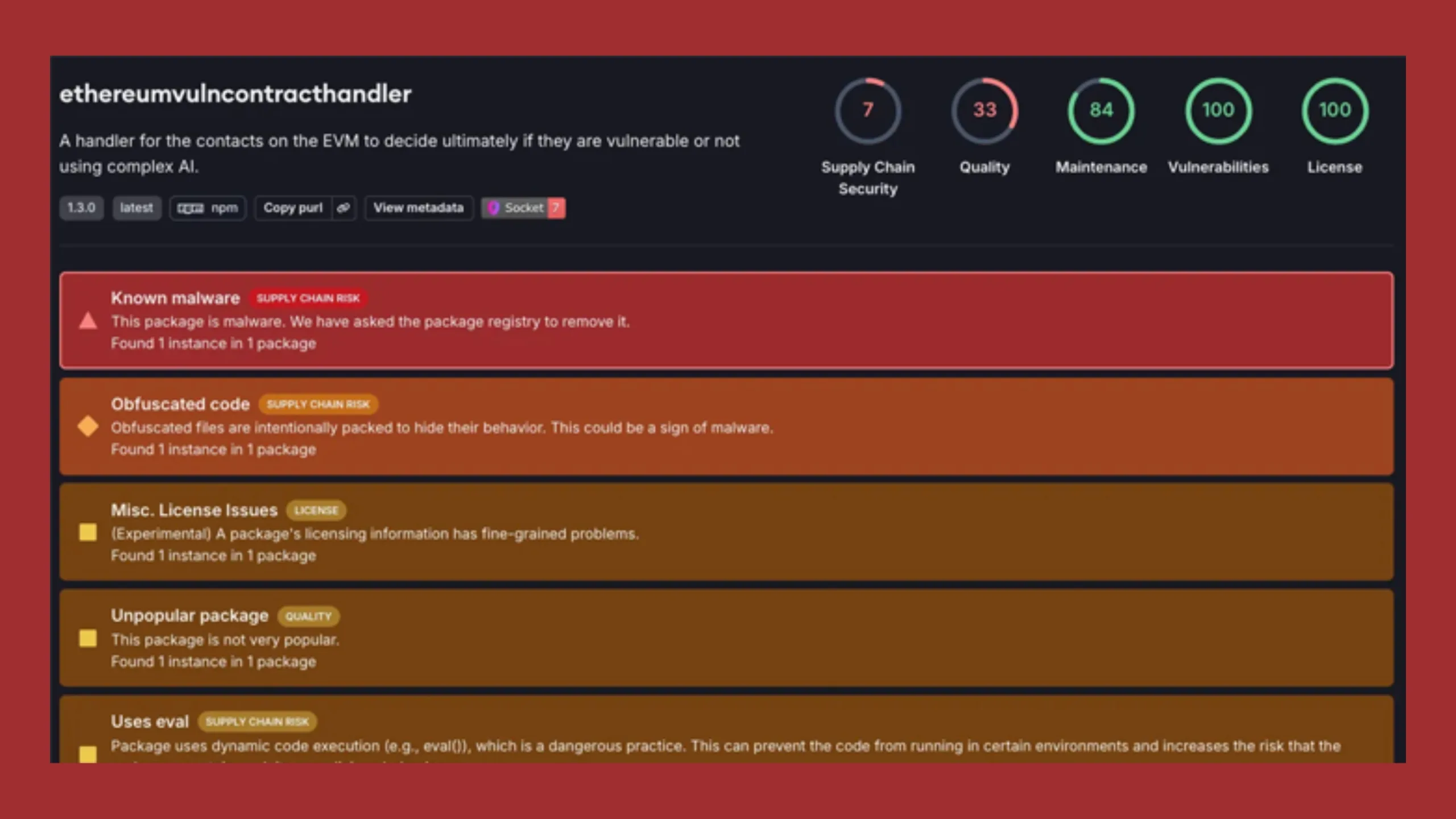

Pesquisadores de segurança cibernética identificaram um pacote npm disfarçado como uma biblioteca para analisar vulnerabilidades em contratos inteligentes Ethereum. Nomeado como ethereumvulncontracthandler, o pacote instala silenciosamente um trojan de acesso remoto conhecido como Quasar RAT, comprometendo sistemas Windows.

Pacote malicioso no npm explora desenvolvedores Ethereum

Publicado em 18 de dezembro de 2024 por um usuário chamado “solidit-dev-416”, o pacote já foi baixado 66 vezes. Após a instalação, ele busca um script remoto que ativa comandos do PowerShell para implementar o Quasar RAT.

Ofuscação avançada

O código do pacote apresenta camadas complexas de ofuscação, incluindo codificação Base64, XOR e minificação, dificultando sua análise. Além disso, ele verifica se está sendo executado em ambientes sandbox antes de buscar cargas úteis adicionais do servidor remoto (“jujuju[.]lat”).

O que é o Quasar RAT?

Lançado em 2014 no GitHub, o Quasar RAT é um trojan de código aberto usado por hackers para espionagem e crimes cibernéticos. Após infectar o sistema, ele estabelece persistência no Registro do Windows e conecta-se ao servidor de comando e controle (C2) “captchacdn[.]com:7000”. Essa comunicação permite que invasores coletem dados e executem ações maliciosas.

Popularidade fraudulenta no GitHub

Este incidente ocorre em meio a um aumento de “estrelas falsas” em repositórios do GitHub, conforme estudo da Socket e de universidades norte-americanas. As estrelas inautênticas promovem repositórios fraudulentos, como bots de criptomoedas e ferramentas piratas.

Mercado negro: Serviços como “Baddhi Shop” permitem a compra de 1.000 estrelas do GitHub por cerca de R$ 550, aumentando artificialmente a visibilidade de projetos maliciosos.

Embora a Microsoft, dona do GitHub, atue para reduzir contas falsas, pesquisadores sugerem métricas mais confiáveis para medir a popularidade de repositórios.

Conclusão

Ataques envolvendo cadeias de suprimento de software continuam sendo uma ameaça significativa. Desenvolvedores devem adotar ferramentas de análise de código e verificar pacotes cuidadosamente para evitar riscos associados a bibliotecas maliciosas.