O malware Perfctl, ativo desde 2021, tem sido responsável pela infecção de milhares de servidores Linux ao redor do mundo. Ele se destaca por utilizar métodos sofisticados de operação oculta, explorando uma vasta gama de falhas de configuração e realizando uma variedade de ações maliciosas que comprometem a segurança e o desempenho dos sistemas afetados.

Como o Perfctl se espalha

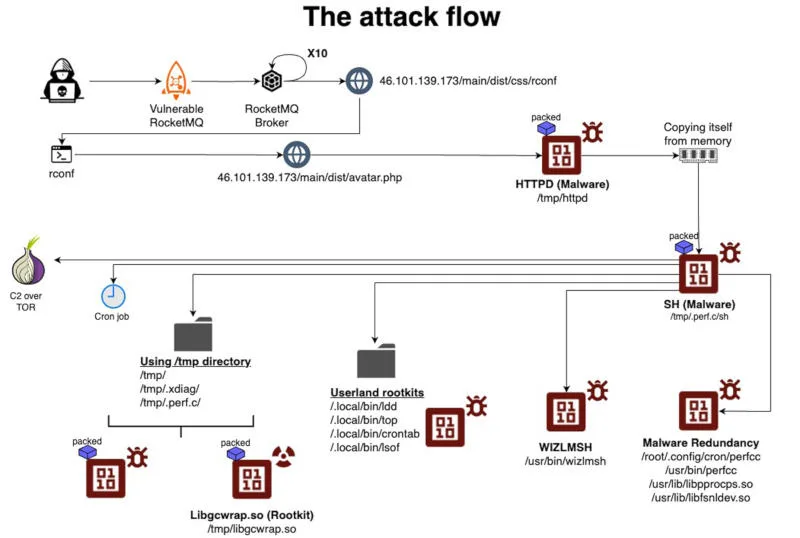

Desde sua descoberta, especialistas em cibersegurança da Aqua Security relataram que o Perfctl se aproveita de mais de 20.000 configurações incorretas comuns, o que o torna capaz de atacar milhões de servidores conectados à internet. Além disso, ele explora especificamente a vulnerabilidade CVE-2023-33246 no Apache RocketMQ, que recebeu uma pontuação máxima de gravidade e foi corrigida no ano passado.

O nome Perfctl vem da combinação dos nomes de duas ferramentas de monitoramento Linux: perf e ctl. Isso reflete a capacidade do malware de se camuflar utilizando nomes de processos legítimos, dificultando sua detecção por administradores de sistemas.

Técnicas de disfarce sofisticadas

O Perfctl aplica diversos métodos para se esconder dentro do sistema infectado, incluindo a instalação de rootkits, uma classe avançada de malware capaz de esconder sua presença tanto do sistema operacional quanto das ferramentas de monitoramento. Algumas táticas utilizadas pelo Perfctl incluem:

- Suspender atividades quando detecta que um usuário logou no sistema;

- Usar um soquete Unix sobre a rede Tor para comunicação externa, aumentando seu anonimato;

- Apagar o arquivo binário após a instalação e executá-lo em segundo plano como um serviço;

- Manipular o processo pcap_loop para evitar a detecção de tráfego suspeito;

- Suprimir mensagens de erro (mesg) para evitar alertas que poderiam expor sua atividade.

Persistência e estratégias de evasão

O malware não é facilmente removido após a infecção. Ele é capaz de permanecer ativo mesmo após reinicializações do sistema, configurando o ambiente durante o login do usuário e inicializando antes de processos legítimos. Além disso, ele se replica em diversos locais do disco com nomes que imitam arquivos legítimos do Linux, dificultando a identificação manual.

Além de minerar criptomoedas, o Perfctl transforma as máquinas infectadas em servidores proxy, oferecendo acesso anônimo a outros hackers. Ele também funciona como uma backdoor para a instalação de outros tipos de malware, ampliando os danos causados.

Exploração e infecção

Uma vez que o Perfctl encontra uma vulnerabilidade ou configuração incorreta, ele baixa sua carga principal de um servidor já comprometido, transformado em ponto de distribuição do malware. Em um dos casos, o arquivo baixado foi nomeado como “httpd”. Após ser executado, ele se copia para o diretório “/tmp”, apaga o processo original e é executado sob um nome que imita um processo do sistema, como “sh”. A partir daí, ele tenta escalar privilégios explorando a vulnerabilidade CVE-2021-4043 do framework multimídia Gpac.

Prevenção e sinais de infecção

Os especialistas alertam que, embora o número de máquinas infectadas esteja na casa dos milhares, a quantidade de servidores vulneráveis é muito maior, considerando aqueles que não aplicaram o patch para a CVE-2023-33246 ou que possuem configurações incorretas. O malware pode causar picos incomuns no uso da CPU e lentidão no sistema, especialmente quando o servidor está ocioso.

Para evitar a infecção pelo Perfctl, é crucial aplicar o patch para a CVE-2023-33246 e revisar as configurações do sistema para corrigir possíveis erros. Especialistas da Aqua Security recomendam um monitoramento contínuo para detectar qualquer comportamento anômalo e garantir que todas as medidas de segurança estejam atualizadas.

Conclusão

O Perfctl representa uma ameaça significativa para servidores Linux e demonstra a importância de manter sistemas atualizados e protegidos contra vulnerabilidades conhecidas. A ação proativa na correção de falhas e a implementação de boas práticas de segurança são essenciais para evitar ataques futuros.