Pesquisadores de segurança cibernética descreveram um novo ataque envolvendo um malware baseado em Python utilizado para manter acesso persistente a dispositivos infectados. Esse malware serviu como base para a implantação do ransomware RansomHub, espalhado de forma coordenada por toda a rede alvo.

Malware em Python reforça ataques do RansomHub e expõe falhas de segurança

De acordo com especialistas da GuidePoint Security, a cadeia de ataque começou com o download de um malware em JavaScript, conhecido como SocGholish (ou FakeUpdates). Esse software malicioso é frequentemente distribuído por meio de campanhas drive-by, onde sites legítimos, mas comprometidos, enganam usuários para que instalem falsas atualizações de navegador.

Após a execução do SocGholish, o malware estabelece contato com servidores controlados pelos invasores, baixando cargas adicionais para avançar na infecção. Técnicas de SEO black hat, como redirecionamento em resultados de busca, também foram empregadas para atrair vítimas desavisadas.

Exploração de falhas em plugins WordPress

No ano passado, campanhas do SocGholish direcionaram ataques a sites WordPress desatualizados que utilizavam plugins populares de SEO, como Yoast (CVE-2024-4984, CVSS: 6,4) e Rank Math PRO (CVE-2024-3665, CVSS: 6,4). Essas vulnerabilidades abriram portas para o acesso inicial aos sistemas das vítimas.

No incidente investigado, os pesquisadores descobriram que o backdoor baseado em Python foi inserido na rede cerca de 20 minutos após a infecção inicial pelo SocGholish. Em seguida, o invasor utilizou sessões RDP para realizar movimentações laterais, espalhando o malware para outras máquinas na rede.

Características do backdoor em Python

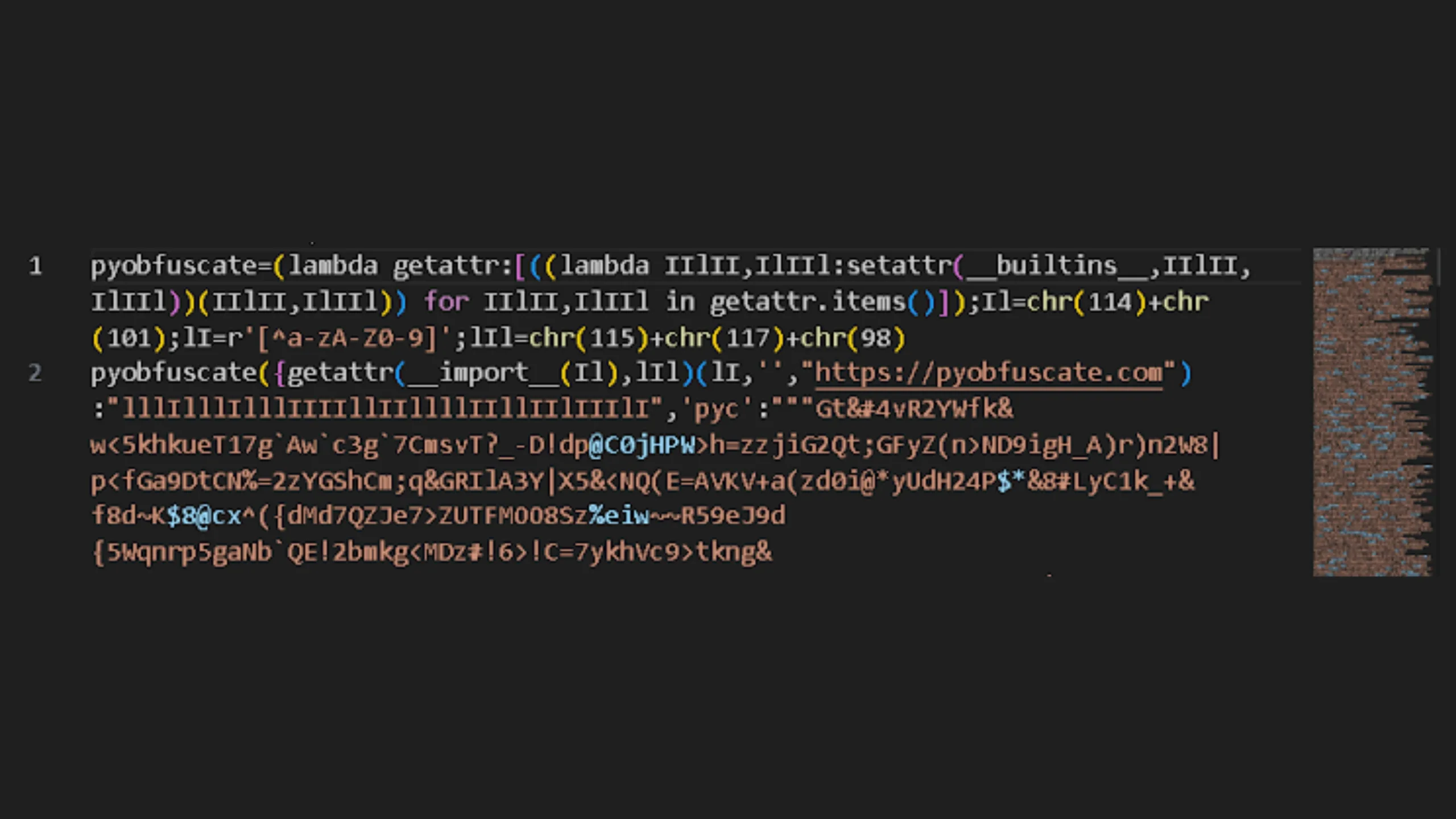

O malware em Python funciona como um proxy reverso, conectando-se a um endereço IP codificado. Após o handshake inicial com o servidor de comando e controle (C2), ele estabelece um túnel utilizando o protocolo SOCKS5, permitindo movimentações laterais sem levantar suspeitas.

Esse script, documentado inicialmente pela ReliaQuest em fevereiro de 2024, passou por alterações para aprimorar seus métodos de ofuscação. Segundo Andrew Nelson, pesquisador da GuidePoint Security, o código é bem estruturado, com classes separadas, tratamento detalhado de erros e mensagens de depuração claras.

Essas características indicam que os autores do malware possuem grande atenção aos detalhes ou utilizam ferramentas de inteligência artificial para desenvolver e otimizar o código.

Outras ferramentas associadas a ataques de ransomware

Além do backdoor Python, outros métodos de comprometimento têm sido usados antes da implantação de ransomware. Ferramentas identificadas incluem:

- EDRSilencer e Backstab: desativam soluções de segurança de endpoint;

- LaZagne: rouba credenciais;

- MailBruter: força bruta em contas de e-mail;

- Sirefef e Mediyes: mantêm acesso furtivo e entregam cargas adicionais.

Campanhas recentes também exploraram buckets do Amazon S3, utilizando a Criptografia do Lado do Servidor da AWS com chaves fornecidas pelo cliente (SSE-C). Esse método, atribuído ao agente de ameaça apelidado de Codefinger, bloqueia a recuperação de dados sem a chave de descriptografia, pressionando as vítimas a pagarem resgates rapidamente.

Aumento de phishing e engenharia social

Paralelamente, houve um crescimento nas campanhas de phishing “rápido”. A empresa SlashNext relatou ataques que imitam o bombardeio de e-mails usado pelo grupo Black Basta, inundando caixas de entrada das vítimas com mais de 1.100 mensagens legítimas para distrair os alvos.

Os invasores então utilizam ligações ou mensagens no Microsoft Teams, fingindo ser suporte técnico, para induzir as vítimas a instalar softwares como TeamViewer ou AnyDesk. Com o acesso remoto estabelecido, os atacantes instalam malwares ou comprometem áreas críticas da rede.

Proteger redes contra esses ataques exige atualizações constantes de software, monitoramento rigoroso de atividades incomuns e conscientização dos usuários sobre os métodos de engenharia social utilizados por agentes maliciosos.