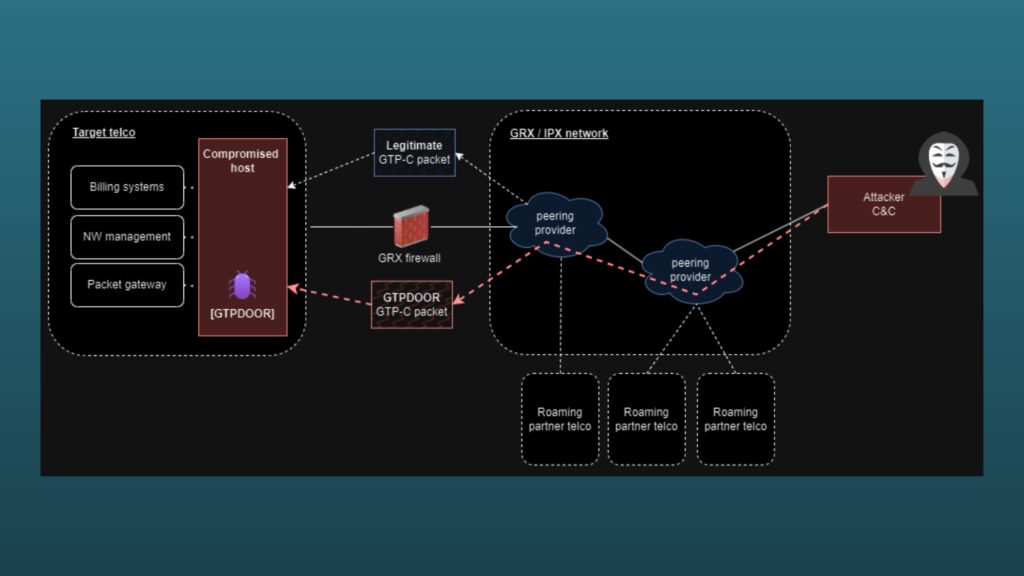

O pesquisador de segurança HaxRob descobriu um malware Linux até então desconhecido chamado Stealthy GTPDOOR. Esse malware foi projetado para operações secretas em redes de operadoras móveis. Acredita-se que os atores da ameaça por trás do GTPDOOR tenham como alvo sistemas adjacentes ao GPRS roaming eXchange (GRX), como SGSN, GGSN e P-GW, que podem fornecer aos invasores acesso direto à rede central de telecomunicações.

Malware Stealthy GTPDOOR para Linux

O GRX é um componente de telecomunicações móveis que facilita serviços de roaming de dados em diferentes áreas geográficas e redes. Enquanto o Serving GPRS Support Node (SGSN), Gateway GPRS Support Node (GGSN) e P-GW (Packet Data Network Gateway (para 4G LTE) são componentes dentro da infraestrutura de rede de uma operadora móvel, cada um servindo diferentes funções nas comunicações móveis.

Como as redes SGSN, GGSN e P-GW estão mais expostas ao público, com intervalos de endereços IP listados em documentos públicos, o investigador acredita que sejam o alvo provável para obter acesso inicial à rede da operadora móvel. Em seu artigo (Via: Bleeping Computer), HaxRob explicou que o GTPDOOR é provavelmente uma ferramenta pertencente ao grupo de ameaças ‘LightBasin’ (UNC1945), famoso por operações de coleta de inteligência visando múltiplas empresas de telecomunicações em todo o mundo.

O pesquisador descobriu duas versões do backdoor carregadas no VirusTotal no final de 2023, ambas passando praticamente despercebidas pelos mecanismos antivírus. Os binários tinham como alvo uma versão muito antiga do Red Hat Linux, indicando um alvo desatualizado.

A operação furtiva GTPDOOR

GTPDOOR é um malware backdoor sofisticado feito sob medida para redes de telecomunicações, aproveitando o GPRS Tunneling Protocol Control Plane (GTP-C) para comunicações secretas de comando e controle (C2). Ele foi projetado para implantação em sistemas baseados em Linux adjacentes ao GRX, responsável por rotear e encaminhar sinalização relacionada a roaming e tráfego de plano de usuário.

O uso do GTP-C para comunicação permite que o GTPDOOR se misture com o tráfego de rede legítimo e utilize portas já permitidas que não são monitoradas por soluções de segurança padrão. Para maior discrição, o GTPDOOR pode alterar o nome do processo para imitar processos legítimos do sistema.

O malware escuta mensagens específicas de solicitação de eco GTP-C (“pacotes mágicos”) para ativar e executar o comando fornecido no host, enviando a saída de volta aos seus operadores.

Estrutura de pacotes maliciosos (doubleagent.net)

O conteúdo dos pacotes mágicos GTP é autenticado e criptografado usando uma cifra XOR simples, garantindo que apenas operadores autorizados possam controlar o malware.

HaxRob também destaca a capacidade do malware de ser investigado secretamente a partir de uma rede externa, provocando uma resposta por meio de um pacote TCP passado por qualquer porta.

Imagem: Bleeping Computer

Detecção e defesa

As estratégias de detecção envolvem o monitoramento de atividades incomuns de soquete bruto, nomes de processos inesperados e indicadores específicos de malware, como processos syslog duplicados.

As etapas de detecção recomendadas são as seguintes:

- Verifique se há soquetes brutos abertos com lsof, indicando uma possível violação.

- Use netstat -lp –raw para encontrar soquetes de escuta incomuns.

- Identifique processos que imitam threads de kernel com PPIDs anormais.

- Procure por /var/run/daemon.pid, um arquivo mutex usado pelo GTPDOOR.

- Procure um arquivo system.conf inesperado, possivelmente criado pelo malware.

A seguinte regra YARA para os defensores detectarem o malware GTPDOOR também foi fornecida. Por fim, o pesquisador propõe medidas de defesa como firewalls GTP com regras rígidas e adesão às diretrizes de segurança da GSMA para bloquear ou filtrar pacotes e conexões maliciosas.