Nos últimos meses, 40 novas variantes do malware TrickMo para Android foram descobertas, com características avançadas projetadas para roubar PINs e padrões de desbloqueio do sistema operacional. Associado a 16 droppers e 22 infraestruturas de comando e controle (C2) distintas, o TrickMo continua a evoluir, aumentando a ameaça para usuários de Android ao redor do mundo.

Este malware foi originalmente identificado pela IBM X-Force em 2020, embora suas atividades estejam em curso desde 2019, com alvo em dispositivos Android, especialmente através de campanhas de phishing.

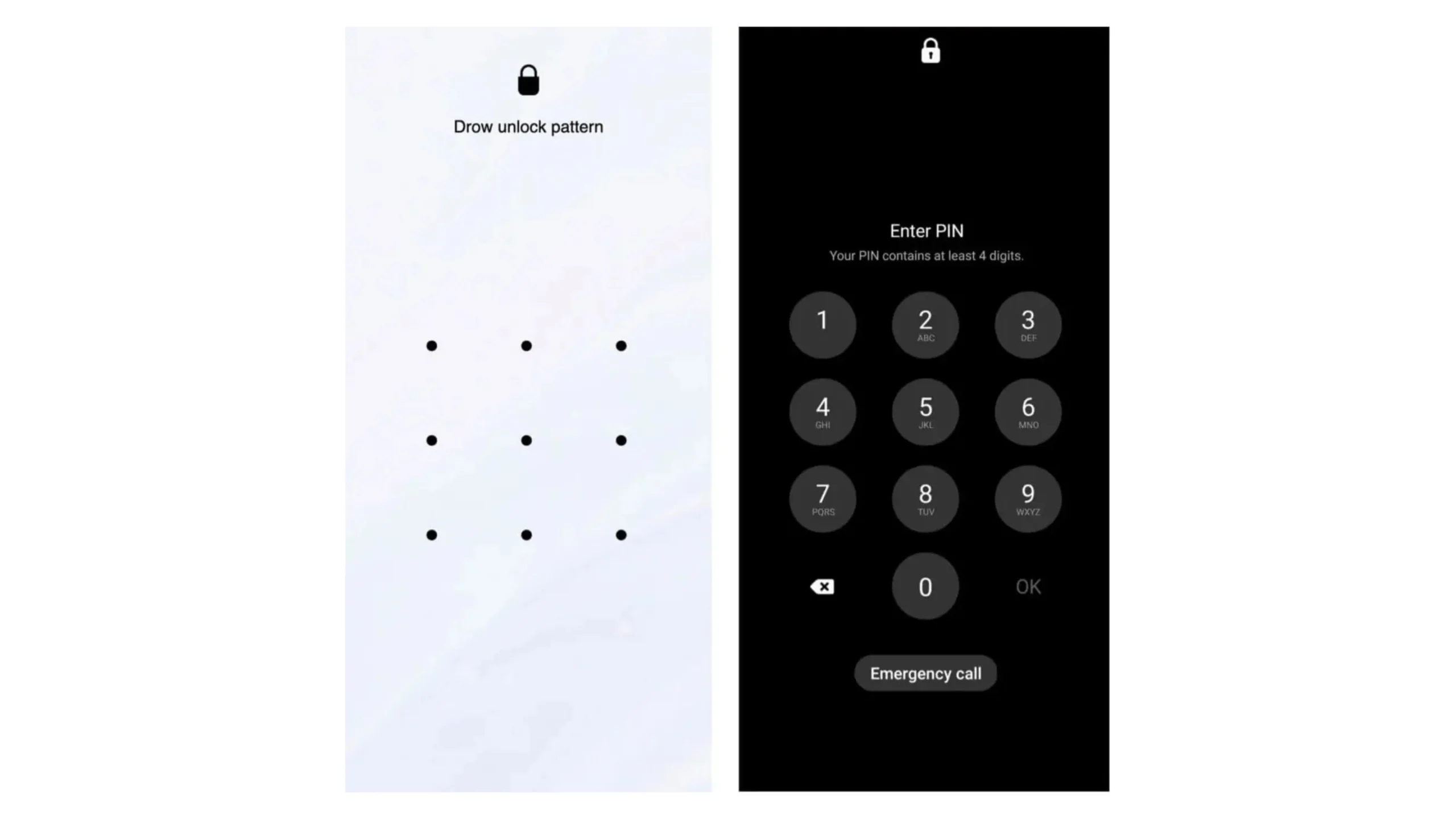

Técnica de tela de bloqueio falsa e captura de PIN

O TrickMo se destaca por utilizar uma falsa tela de bloqueio para enganar os usuários. Essa tática envolve uma interface que imita a tela de desbloqueio do Android, capturando o PIN ou padrão de desbloqueio da vítima. A interface enganosa é carregada em uma página HTML hospedada externamente e exibida em modo de tela cheia no dispositivo, fazendo com que pareça uma tela autêntica. Ao inserir seus dados de desbloqueio, o usuário acaba transmitindo essas informações para servidores controlados pelos invasores.

Além dessa técnica, o malware continua explorando permissões do Serviço de Acessibilidade do Android para obter controle adicional sobre o dispositivo. Com isso, o TrickMo consegue realizar ações automáticas, como clicar em prompts de segurança e conceder permissões de alto nível.

Expansão do alvo: Mais do que credenciais bancárias

Inicialmente voltado para roubo de credenciais bancárias, o TrickMo agora expande seu foco, afetando aplicativos de diversas categorias. Além de bancos, os invasores também visam plataformas de streaming, comércio eletrônico, VPNs e até redes sociais, aumentando o risco de fraude e roubo de dados.

De acordo com a Zimperium, que publicou uma análise detalhada das novas variantes, mais de 13.000 vítimas foram identificadas, com a maioria localizada no Canadá, Emirados Árabes Unidos, Turquia e Alemanha. A infraestrutura C2 do malware revelou milhões de registros, sugerindo um número total de vítimas ainda maior, espalhadas por várias partes do mundo.

Impacto global: vítimas ao redor do mundo

O malware TrickMo se espalhou globalmente, com a maior parte das vítimas concentrada no Canadá, Emirados Árabes Unidos, Turquia e Alemanha. A análise conduzida pela Zimperium também revelou que os servidores C2 do malware armazenam milhões de registros de dispositivos comprometidos, indicando que o número total de vítimas é provavelmente muito maior do que o inicialmente reportado.

A capacidade de roubar PINs e desbloquear dispositivos quando não estão sendo monitorados torna o TrickMo uma ameaça significativa, já que os invasores podem realizar fraudes no dispositivo da vítima sem levantar suspeitas.

Como se proteger do TrickMo

O TrickMo continua a se espalhar principalmente por meio de campanhas de phishing, especialmente via mensagens SMS ou diretas com links maliciosos. Para evitar infecções, é crucial que os usuários se protejam com as seguintes medidas:

- Evitar o download de aplicativos por meio de URLs desconhecidas enviadas por mensagens ou e-mails suspeitos.

- Manter o Google Play Protect ativado, uma ferramenta que identifica e bloqueia variantes conhecidas do TrickMo.

- Atualizar o sistema operacional Android regularmente para garantir que vulnerabilidades sejam corrigidas rapidamente.

Embora o TrickMo continue a evoluir, a conscientização dos usuários e a aplicação de boas práticas de segurança digital são essenciais para mitigar os riscos de infecção e manter seus dispositivos e dados protegidos.