Uma nova campanha de malware surgida em março de 2023 usou injeções de JavaScript na web para tentar roubar dados bancários de mais de 50.000 usuários. A campanha atingiu usuários de 40 bancos na América do Norte, América do Sul, Europa e Japão.

Campanha de malware tenta roubar dados bancários

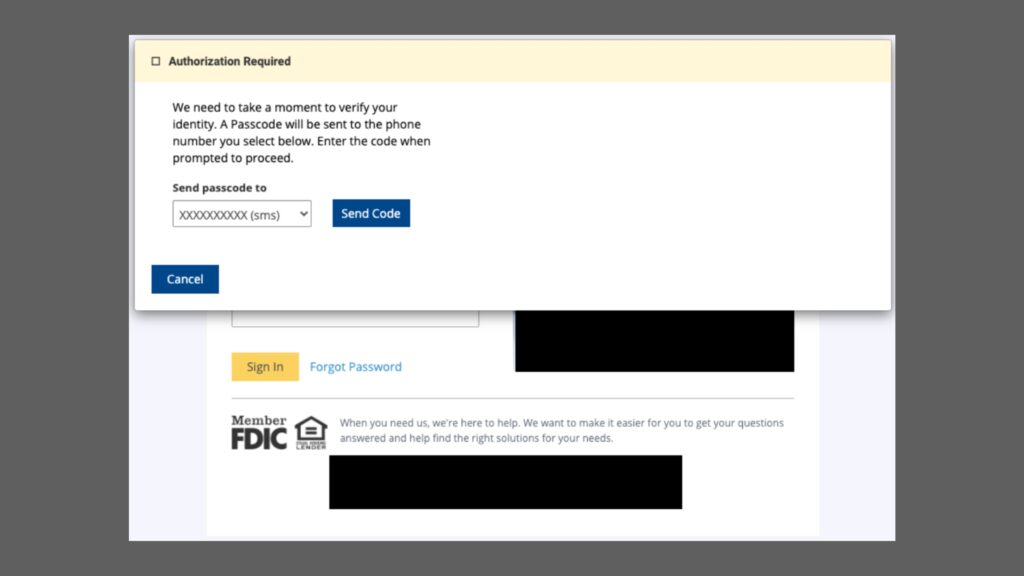

A equipe de segurança da IBM descobriu essa ameaça evasiva e informou que a campanha está em preparação desde pelo menos dezembro de 2022, quando os domínios maliciosos foram adquiridos. De acordo com as descobertas, os ataques ocorreram por meio de scripts carregados do servidor do invasor, visando uma estrutura de página específica comum em muitos bancos para interceptar credenciais de usuários e senhas de uso único (OTPs).

Ao capturar as informações acima, os invasores podem fazer login na conta bancária da vítima, bloqueá-la alterando as configurações de segurança e realizar transações não autorizadas. O ataque começa com a infecção inicial por malware do dispositivo da vítima. O relatório da IBM não se aprofunda nas especificidades desta fase, mas pode ser através de malvertizing, phishing, entre outros.

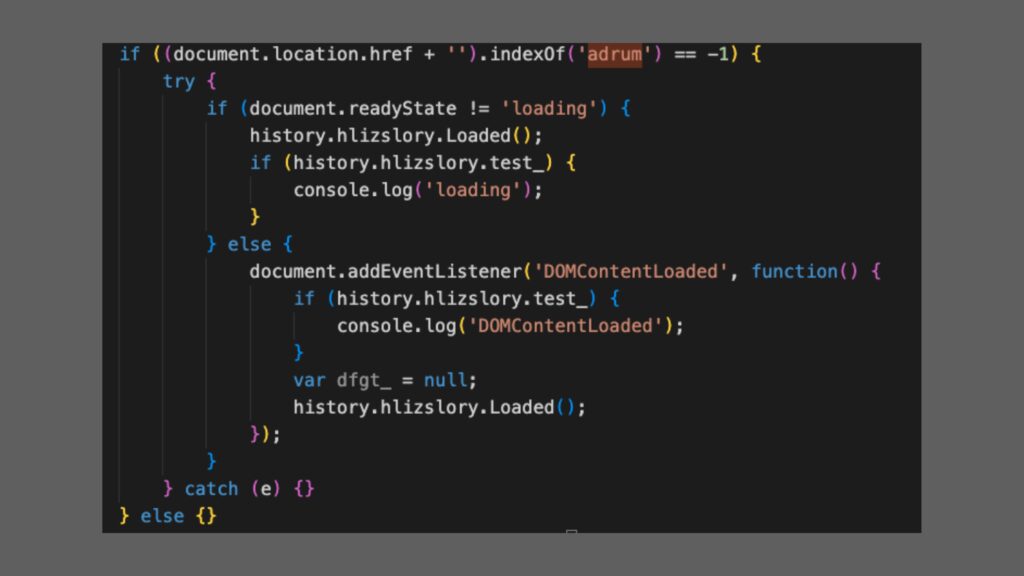

Depois que a vítima visita os sites comprometidos ou maliciosos dos invasores, o malware injeta uma nova tag de script com um atributo de origem (‘src’) apontando para um script hospedado externamente. O script malicioso ofuscado é carregado no navegador da vítima para modificar o conteúdo da página da web, capturar credenciais de login e interceptar senhas de uso único (OTP).

A IBM afirma que essa etapa extra é incomum, já que a maioria dos malwares realiza injeções na web diretamente na página da web. Essa nova abordagem torna os ataques mais furtivos, já que é improvável que as verificações de análise estática sinalizem o script do carregador mais simples como malicioso, ao mesmo tempo que permite a entrega dinâmica de conteúdo, permitindo que os invasores mudem para novas cargas úteis de segundo estágio, se necessário.

Além disso, o script malicioso se assemelha a redes legítimas de entrega de conteúdo (CDN) JavaScript, usando domínios como cdnjs[.]com e unpkg[.]com, para evitar a detecção. Além disso, o script realiza verificações de produtos de segurança específicos antes da execução.

A IBM diz que nove valores de variáveis “mlink” podem ser combinados para ordenar que o script execute ações específicas e distintas de exfiltração de dados, de modo que um conjunto diversificado de comandos seja suportado.

Os pesquisadores encontraram conexões frouxas entre esta nova campanha e o DanaBot, um trojan bancário modular que circula desde 2018 e foi recentemente visto se espalhando por meio de malvertising da Pesquisa Google, promovendo instaladores falsos do Cisco Webex. Segundo a IBM, a campanha ainda está em andamento, por isso é aconselhável maior vigilância ao usar portais e aplicativos bancários online.