Um hacker ciberespião rastreado como Billbug está realizando uma campanha visando uma autoridade de certificação, agências governamentais e organizações de defesa em vários países da Ásia.

De acordo com o Bleeping Computer, os ataques mais recentes foram observados desde pelo menos março, mas o ator opera furtivamente há mais de uma década e acredita-se que seja um grupo patrocinado pelo Estado trabalhando para a China.

Operações do Billbug

Segundo as informações levantadas, as operações foram documentadas por várias empresas de segurança cibernética nos últimos seis anos. Pesquisadores de segurança da Symantec dizem em um relatório (Via: Bleeping Computer) que o Billbug, que eles rastreiam desde 2018, também tinha como alvo uma empresa de autoridade de certificação, o que teria permitido que eles implantassem malware assinado para dificultar a detecção ou descriptografar o tráfego HTTPS.

Nova campanha do Billbug

A Symantec não determinou como o Billbug obtém acesso inicial às redes de destino, mas eles viram evidências disso acontecendo ao explorar aplicativos voltados para o público com vulnerabilidades conhecidas.

Como nas campanhas anteriores atribuídas ao Billbug, o ator combina ferramentas que já estão presentes no sistema de destino, utilitários disponíveis publicamente e malware personalizado. Entre eles estão: AdFind; Winmail; WinRAR; Ping; Tracert; Rota; NBTscan; Certutil e; Scanner de porta.

Essas ferramentas ajudam os hackers a se misturar com atividades diárias inócuas, evitar rastros de log suspeitos ou disparar alarmes em ferramentas de segurança e geralmente dificultam os esforços de atribuição. Inclusive, uma ferramenta de código aberto mais raramente implantada vista nas operações recentes do Billbug é o Stowaway, uma ferramenta de proxy multinível baseada em Go que ajuda os pentesters a contornar as restrições de acesso à rede.

Atribuição dos ataques ao Billbug

A Symantec conseguiu atribuir os ataques recentes ao Billbug porque o agente da ameaça usou dois backdoors personalizados vistos em algumas de suas operações anteriores: Hannotog e Sagerunex.

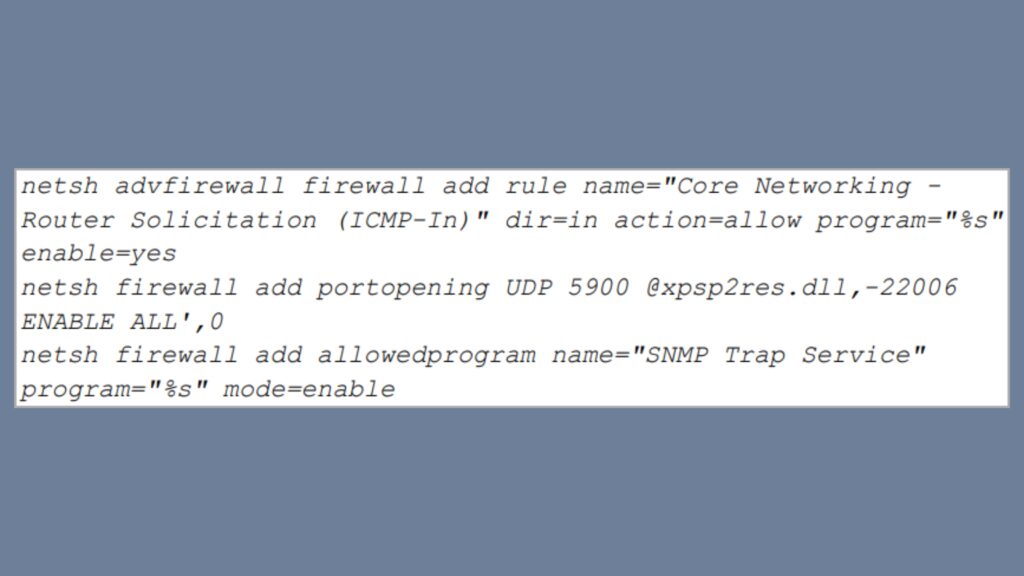

Algumas funcionalidades do backdoor do Hannotog incluem alterar as configurações do firewall para habilitar todo o tráfego, estabelecer persistência na máquina comprometida, carregar dados criptografados, executar comandos CMD e baixar arquivos para o dispositivo.

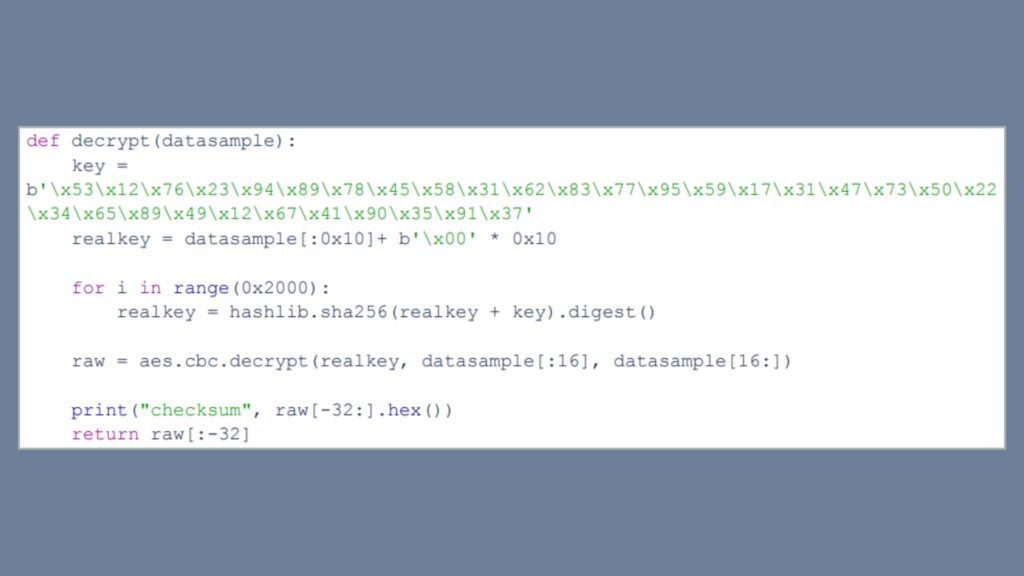

O Sagerunex é descartado pelo Hannotog e se injeta em um processo “explorer.exe”. Em seguida, ele grava logs em um arquivo temporário local criptografado usando o algoritmo AES (256 bits).

A configuração e o estado do backdoor também são armazenados localmente e criptografados com RC4, com as chaves de ambos sendo codificadas no malware. O Sagerunex se conecta ao servidor de comando e comando via HTTPS para enviar uma lista de proxies e arquivos ativos e recebe cargas úteis e comandos de shell dos operadores. Além disso, ele pode executar programas e DLLs usando “runexe” e “rundll”.

O Billbug continua a usar os mesmos backdoors personalizados com alterações mínimas nos últimos anos, apontam as descobertas.