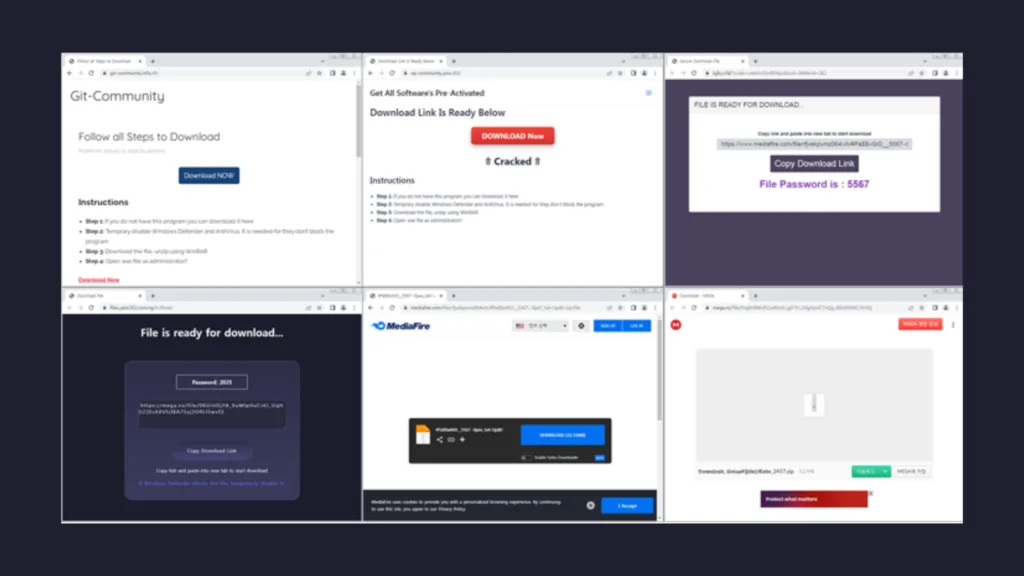

Pesquisadores em segurança digital identificaram uma nova campanha maliciosa que se aproveita de softwares pirateados para disseminar ladrões de dados como Lumma e ACR Stealer. Segundo o AhnLab Security Intelligence Center (ASEC), a distribuição do ACR Stealer aumentou significativamente desde janeiro de 2025.

Nova campanha de malware usa software pirateado para espalhar Lumma e ACR Stealer

Uma característica distinta desse malware é o uso da técnica “dead drop resolver”, que permite extrair o servidor de comando e controle (C2) real. Para isso, ele se aproveita de serviços conhecidos e confiáveis, como Steam, Google Forms, Google Slides e Telegraph do Telegram.

De acordo com a ASEC, os criminosos codificam o domínio C2 real em Base64 dentro de uma página específica. O malware acessa essa página, decodifica a informação e obtém o endereço para continuar sua operação maliciosa.

Malware Stealer se expande

O ACR Stealer, que anteriormente era distribuído pelo Hijack Loader, consegue coletar diversos tipos de informações de sistemas comprometidos, incluindo arquivos sensíveis, histórico de navegadores e dados de extensões de carteiras de criptomoedas.

A ASEC também revelou uma campanha paralela que utiliza arquivos com extensão “.MSC” para propagar o malware Rhadamanthys. Esses arquivos exploram vulnerabilidades do Microsoft Management Console (MMC) e podem executar comandos maliciosos de forma oculta.

Um dos vetores de ataque utiliza a falha CVE-2024-43572, conhecida como GrimResource, descoberta pelo Elastic Security Labs e explorada como um zero-day até ser corrigida pela Microsoft em outubro de 2024. O malware, disfarçado como um documento do Word, executa scripts PowerShell que baixam e instalam o Rhadamanthys.

Plataformas de suporte como alvo

Outra tática recente dos cibercriminosos envolve a exploração de plataformas de suporte ao cliente, como Zendesk. Nesses ataques, os fraudadores se passam por clientes para enganar atendentes e induzi-los a baixar o malware Zhong Stealer.

Relatórios da Hudson Rock revelam que mais de 30 milhões de computadores foram comprometidos por ladrões de informações nos últimos anos. Esse tipo de malware é especialmente perigoso, pois possibilita o roubo de credenciais corporativas e cookies de sessão, que podem ser vendidos em fóruns clandestinos para outros agentes maliciosos.

Os criminosos podem comprar esses acessos por valores a partir de US$ 10 por dispositivo infectado, permitindo que grupos mal-intencionados explorem sistemas empresariais sensíveis, inclusive em setores militares e de defesa.

A evolução das táticas

Em 2024, os criminosos digitais ampliaram o uso de métodos sofisticados para disseminar malwares, incluindo RATs (Remote Access Trojans) e outras ameaças. Um exemplo disso é a técnica ClickFix, que redireciona vítimas para páginas falsas de verificação CAPTCHA, onde são instruídas a executar comandos PowerShell maliciosos.

Entre as cargas maliciosas mais recentes está o I2PRAT, que utiliza a rede de anonimato I2P para ocultar a comunicação com seu servidor C2, dificultando sua detecção e rastreamento.

Segundo a Sekoia, “o malware é composto por várias camadas avançadas, cada uma projetada para mascarar sua presença e dificultar a identificação de sua disseminação”. O uso de redes anônimas torna a investigação ainda mais complexa, ampliando os riscos para indivíduos e corporações.