Uma nova estrutura malware de comando e controle (C2), chamada Alchimist, provavelmente está sendo usada para atingir sistemas Windows, macOS e Linux.

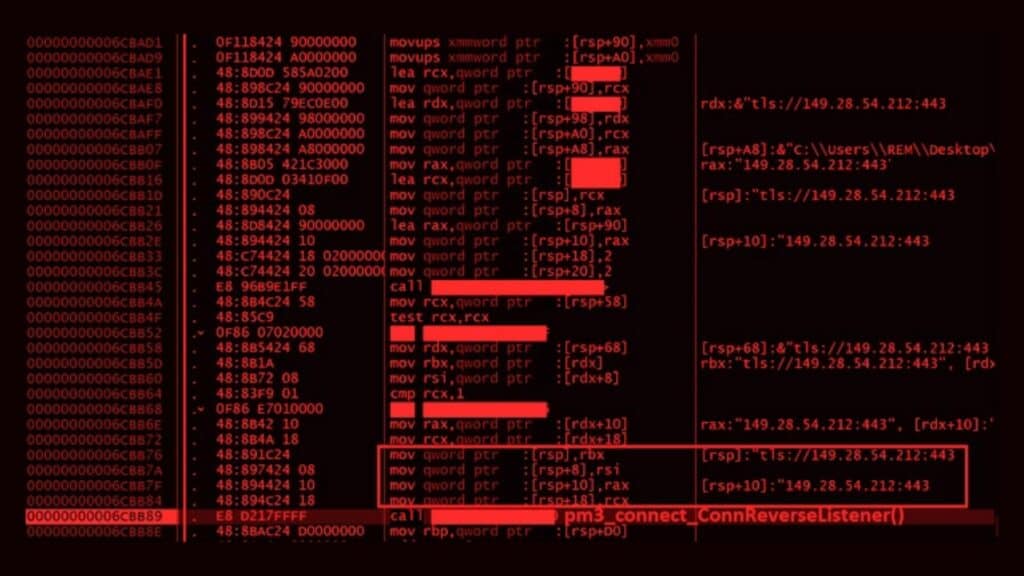

De acordo com a Cisco Talos, em relatório compartilhado com o The Hacker News, revelou que “o Alchimist C2 tem uma interface web escrita em chinês simplificado e pode gerar uma carga útil configurada, estabelecer sessões remotas, implantar carga útil nas máquinas remotas, capturar capturas de tela, executar a execução remota de shellcode e executar comandos arbitrários”.

Novo malware Alchimist visa sistemas Windows, macOS e Linux

Escrito em GoLang, Alchimist é complementado por um implante de beacon chamado Insekt, que vem com recursos de acesso remoto que podem ser instrumentados pelo servidor C2.

O The Hacker News lembra que, a descoberta do Alchimist e sua família variada de implantes de malware ocorre três meses depois que o Talos também detalhou outra estrutura independente conhecida como Manjusaka, que foi apontada como o “irmão chinês de Sliver e Cobalt Strike”. Tanto Manjusaka quanto Alchimist possuem funcionalidades semelhantes, apesar das diferenças na implementação quando se trata de interfaces web, aponta o The Hacker News.

Alchimist

O Alchimist C2 apresenta ainda a capacidade de gerar trechos de código do PowerShell e wget para Windows e Linux, potencialmente permitindo que um invasor desenvolva suas cadeias de infecção para distribuir a carga útil do Insekt RAT. As instruções podem ser incorporadas em um maldoc anexado a um e-mail de phishing que, quando aberto, baixa e inicia o backdoor na máquina comprometida.

O trojan, está equipado com recursos tipicamente presentes em backdoors desse tipo, permitindo que o malware obtenha informações do sistema, capture screenshots, execute comandos arbitrários, baixe arquivos remotos, entre outros.

Além disso, a versão Linux do Insekt é capaz de listar o conteúdo do diretório “.ssh” e até mesmo adicionar novas chaves SSH ao arquivo “~/.ssh/authorized_keys” para facilitar o acesso remoto via SSH.

Mas em um sinal de que o agente da ameaça por trás da operação também tem o macOS na mira, Talos disse que descobriu um dropper Mach-O que explora a vulnerabilidade PwnKit (CVE-2021-4034) para alcançar o escalonamento de privilégios. “No entanto, este utilitário [pkexec] não é instalado no MacOSX por padrão, o que significa que a elevação de privilégios não é garantida”, observou Talos.

As funções sobrepostas Manjusaka e Alchimist apontam para um aumento no uso de “estruturas C2 abrangentes” que podem ser usadas para administração remota e comando e controle.