Uma nova variante do malware Snake Keylogger está atacando usuários de Windows em diversos países, como China, Turquia, Indonésia, Taiwan e Espanha. De acordo com a Fortinet FortiGuard Labs, desde o início de 2025, mais de 280 milhões de tentativas de infecção foram bloqueadas globalmente.

Nova versão do Snake Keylogger usa AutoIt para evitar detecção e roubar dados sensíveis

O Snake Keylogger, geralmente distribuído por e-mails de phishing com anexos ou links maliciosos, tem como objetivo roubar informações pessoais de usuários de navegadores como Chrome, Edge e Firefox. Para isso, ele registra pressionamentos de teclas, captura credenciais e monitora a área de transferência dos usuários.

Além disso, o malware exfiltra os dados roubados por meio do Protocolo Simples de Transferência de Correio (SMTP) e bots do Telegram, possibilitando o acesso remoto às credenciais e outras informações sensíveis.

Uso de AutoIt dificulta a detecção

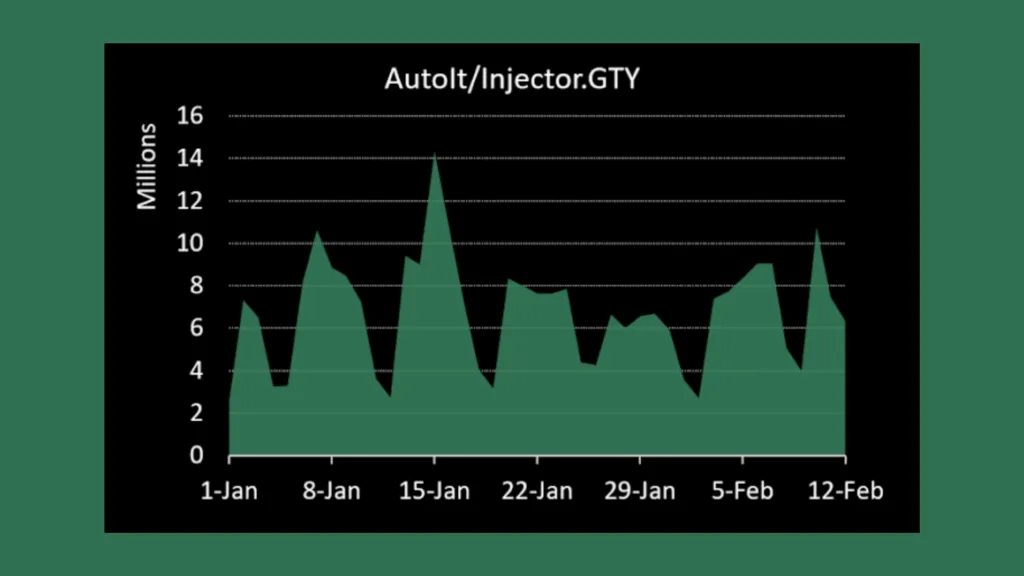

O que torna essa variante do Snake Keylogger particularmente perigosa é o uso do AutoIt, uma linguagem de script que permite que o malware ignore mecanismos tradicionais de detecção. O executável é compilado em um binário utilizando AutoIt, dificultando a análise estática do código e permitindo que o malware imite ferramentas legítimas de automação.

Quando ativado, o malware se instala em um arquivo chamado “ageless.exe” na pasta “%Local_AppData%\supergroup”. Também cria um script Visual Basic (.vbs) na pasta de inicialização do Windows, garantindo que o malware seja executado automaticamente sempre que o sistema for reiniciado.

Essa técnica de persistência permite que o Snake Keylogger mantenha o acesso ao sistema, mesmo se o processo for interrompido.

Técnica de ‘process hollowing’ oculta o malware

Outro aspecto interessante dessa variante é o uso da técnica de “process hollowing”, onde o malware é injetado em um processo legítimo do .NET, como o “regsvcs.exe”. Isso ajuda a esconder o malware dentro de um processo confiável, evitando sua detecção.

Além de registrar pressionamentos de tecla, o Snake Keylogger também usa sites como checkip.dyndns[.]org para obter o endereço IP e a localização geográfica da vítima.

Captura de credenciais e dados sensíveis

O malware usa a API SetWindowsHookEx com o parâmetro WH_KEYBOARD_LL, um hook de teclado de baixo nível que registra todas as teclas digitadas, permitindo capturar informações confidenciais, como credenciais bancárias e dados pessoais.

Esses ataques são uma parte de uma crescente onda de ciberameaças, onde diferentes variantes de malware, como o Lumma Stealer, estão sendo distribuídas em campanhas de phishing e outros vetores, visando setores como finanças, saúde, tecnologia e mídia.