Especialistas em segurança cibernética identificaram uma nova versão do ransomware Qilin, que apresenta melhorias notáveis em termos de criptografia e táticas de evasão para evitar a detecção.

Essa nova variante, denominada Qilin.B pela empresa de segurança Halcyon, oferece agora criptografia AES-256-CTR para sistemas que suportam a tecnologia AESNI, mantendo o Chacha20 para aqueles que não possuem esse suporte. Além disso, o uso de RSA-4096 com preenchimento OAEP protege as chaves de criptografia, dificultando a descriptografia dos arquivos sem a chave privada dos atacantes.

Evolução do Qilin ransomware

Inicialmente conhecido como Agenda, o Qilin chamou a atenção da comunidade de segurança em meados de 2022. A primeira versão foi desenvolvida em Golang, mas posteriormente migrou para a linguagem Rust. Um relatório de 2023 revelou que o esquema de ransomware como serviço (RaaS) permite que seus afiliados recebam entre 80% e 85% do valor dos resgates, dependendo de sua participação no ataque.

A nova variante, Qilin.B, evoluiu em relação às versões anteriores, com criptografia avançada e técnicas aprimoradas de operação. Entre as mudanças, destaca-se a capacidade de encerrar serviços relacionados a segurança, como backup e virtualização, além de excluir cópias de sombra de volume, dificultando a recuperação dos sistemas atacados.

Novas ameaças e ferramentas associadas

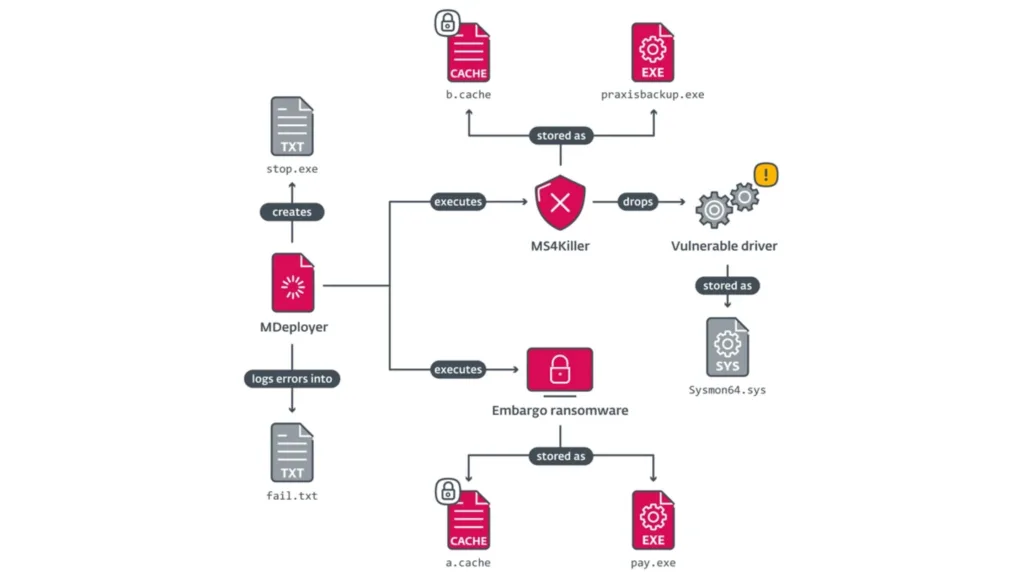

O surgimento de ferramentas complementares, como o MDeployer, usado para distribuir ransomware, e o MS4Killer, que desativa soluções de segurança EDR, intensificam os ataques. Ambos os componentes, desenvolvidos em Rust, facilitam a disseminação do ransomware Embargo, que também utiliza a técnica BYOVD (Bring Your Own Vulnerable Driver) para encerrar soluções de segurança antes de atacar.

Em 2024, diversos ataques de ransomware atingiram mais de 380 instituições de saúde nos EUA, resultando em prejuízos diários de até US$ 900.000 devido ao tempo de inatividade. O custo médio pago em resgates por hospitais foi de US$ 1,5 milhão, com alguns chegando a US$ 4,4 milhões (Cerca de R$ 25 mi).