Pesquisadores em segurança cibernética detectaram uma nova e preocupante campanha de malware chamada CRON#TRAP, que utiliza uma abordagem única para infectar sistemas Windows. Diferente dos ataques convencionais, CRON#TRAP executa uma máquina virtual (VM) Linux com um backdoor preconfigurado, permitindo que criminosos cibernéticos mantenham acesso oculto e remoto às máquinas infectadas.

Novo malware CRON#TRAP utiliza máquina virtual Linux para infectar sistemas Windows

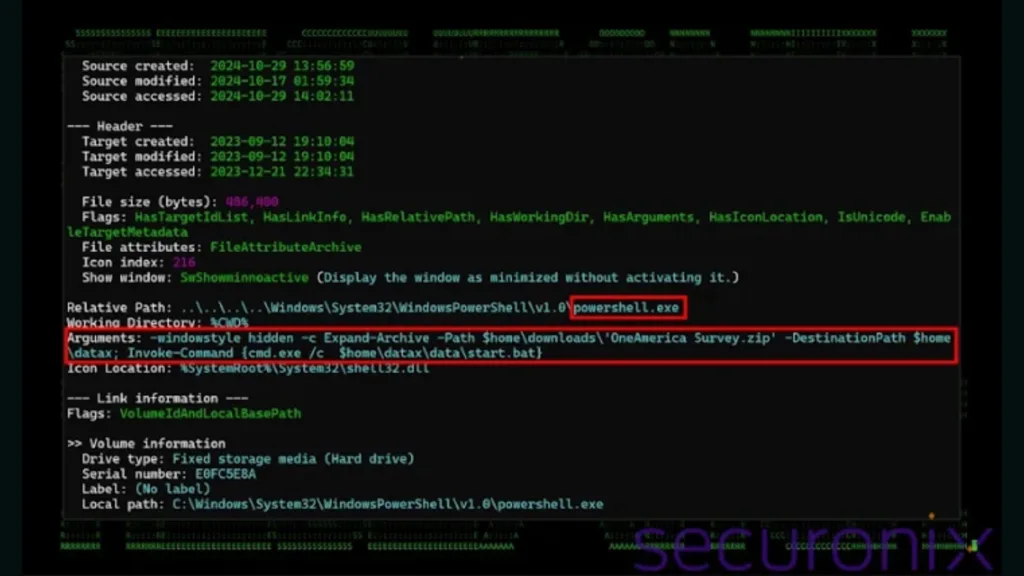

A campanha começa com um e-mail de phishing contendo um arquivo de atalho do Windows (LNK), geralmente embalado em um arquivo ZIP. Este arquivo de atalho extrai um ambiente Linux leve e personalizado, o Tiny Core Linux, através do Quick Emulator (QEMU), uma ferramenta de virtualização de código aberto.

A principal característica que diferencia o CRON#TRAP é o uso de uma VM Linux para executar seu código malicioso, o que dificulta a detecção por antivírus tradicionais. Esse ambiente virtual, chamado PivotBox, utiliza a ferramenta Chisel para criar um túnel de comunicação com um servidor de comando e controle (C2). Com esse método, o malware se torna altamente evasivo, pois opera dentro de uma VM separada, mascarando-se dos sistemas de segurança do Windows.

Quando o usuário abre o arquivo LNK, comandos do PowerShell executam um script oculto, start.bat, que cria uma falsa mensagem de erro para disfarçar a atividade maliciosa. Em segundo plano, o QEMU configura o ambiente PivotBox, ativando o backdoor e conectando-se automaticamente ao servidor C2 do invasor.

Uma tática de ataque em constante evolução

Essa abordagem é uma das muitas táticas inovadoras que agentes de ameaças utilizam para escapar de soluções de segurança, em especial contra empresas de engenharia e manufatura eletrônica na Europa. Em outra campanha semelhante, o malware GuLoader foi distribuído através de e-mails que simulam consultas de pedidos de empresas falsas, contendo scripts PowerShell ofuscados que baixam novas cargas maliciosas.

Os agentes responsáveis pelo CRON#TRAP e outros malwares como o GuLoader continuam a aprimorar suas táticas para explorar vulnerabilidades específicas em diversos setores, sublinhando a importância de medidas de segurança proativas para detectar ameaças complexas como essa.

Como se proteger do CRON#TRAP

A natureza sofisticada do CRON#TRAP ressalta a necessidade de uma vigilância aprimorada e o uso de ferramentas de segurança que monitorem atividades incomuns. As empresas devem revisar suas práticas de segurança, incluindo a implementação de verificações contínuas e análise de comportamento para identificar ameaças que utilizam máquinas virtuais ou outras camadas de evasão.

Manter-se atualizado sobre as ameaças emergentes e treinar as equipes para reconhecer e evitar e-mails suspeitos é uma das principais defesas contra esse tipo de ataque.