Um novo malware ladrão de informações chamado MetaStealer está mirando em sistemas macOS baseados em Intel. O malware apareceu à solta, roubando uma grande variedade de informações confidenciais desses computadores.

O malware MetaStealer

MetaStealer, que não deve ser confundido com o ladrão de informações ‘META’ que obteve alguma popularidade no ano passado, é um malware baseado em Go capaz de escapar da tecnologia antivírus integrada XProtect da Apple, visando usuários corporativos.

De acordo com o SentinelOne (Via: Bleeping Computer), a empresa tem rastreado o malware nos últimos meses, observando um envolvimento incomum de engenharia social em sua distribuição. E, embora o mesmo tenha algumas semelhanças com o Atomic Stealer, outro macOS baseado em Go direcionado ao ladrão de informações, a sobreposição de código é limitada e os métodos de entrega são diferentes. Assim, o SentinelOne conclui que o MetaStealer é uma operação separada.

Chegada em sistemas macOS

O SentinelOne encontrou uma amostra de malware no VirusTotal com um comentário afirmando que os agentes da ameaça MetaStealer estão entrando em contato com empresas e se passando por clientes da empresa para distribuir o malware.

Fui alvo de alguém se passando por cliente de design e não percebi que havia algo fora do comum. O homem com quem estive negociando no trabalho na semana passada me enviou um arquivo zip protegido por senha contendo este arquivo DMG, o que achei um pouco estranho.

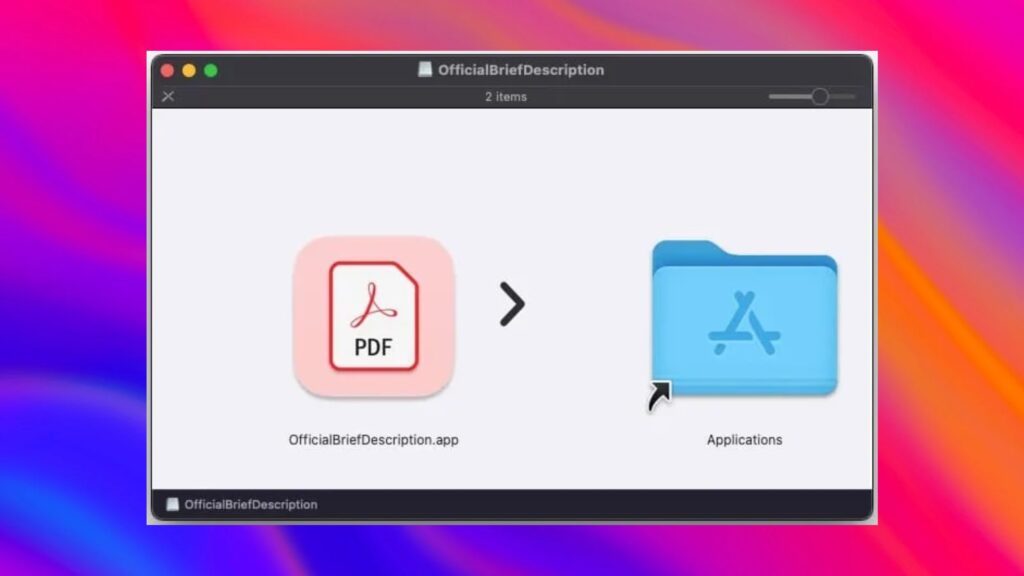

Contra o meu melhor julgamento, montei a imagem no meu computador para ver seu conteúdo. Ela continha um aplicativo disfarçado de PDF, que não abri e foi quando percebi que ele era um golpista.

VirusTotal

Anexados aos e-mails de phishing estão arquivos de imagem de disco que, quando montados no sistema de arquivos, contêm executáveis com nomes enganosos que aparecem como arquivos PDF para enganar a vítima e fazê-la abri-los.

O SentinelOne observou DMGs com nomes de software Adobe ou trabalho de cliente, incluindo o seguinte:

- Termos de referência de publicidade (apresentação MacOS).dmg

- Menu completo do CONCEPT A3 com pratos e traduções para o inglês.dmg

- AnimatedPoster.dmg

- Brief_Presentation-Task_Overview-(SOW)-PlayersClub.dmg

- AdobeOfficialBriefDescription.dmg

- Instalador do Adobe Photoshop 2023 (com IA).dmg

Os pacotes de aplicativos do malware contêm o essencial, ou seja, um arquivo Info.plist, uma pasta Resources com uma imagem de ícone e uma pasta macOS com o executável Mach-O malicioso. Nenhuma das amostras examinadas pelo SentinelOne foi assinada, apesar de algumas versões apresentarem um Apple Developer ID.

Capacidades do MetaStealer

O MetaStealer tenta roubar informações armazenadas nos sistemas comprometidos, incluindo senhas, arquivos e dados de aplicativos, e depois tenta exfiltrá-los via TCP pela porta 3000. Especificamente, as funções do malware permitem exfiltrar as chaves e extrair senhas salvas, roubar arquivos do sistema e direcionar os serviços Telegram e Meta (Facebook).

Em sua versão atual, o MetaStealer roda apenas na arquitetura Intel x86_64, o que significa que não pode comprometer sistemas macOS rodando em processadores Apple Silicon (M1, M2), a menos que a vítima use Rosetta para executar o malware. No entanto, o MetaStealer pode lançar uma nova versão que adicione suporte nativo ao Apple Silicon, por isso é uma ameaça a ser observada.