Uma nova operação de ransomware chamada Cactus está explorando vulnerabilidades em aparelhos VPN. Eles aproveitam essas vulnerabilidades para acesso inicial a redes de “grandes entidades comerciais”.

A operação de ransomware Cactus está ativa desde pelo menos março e está procurando grandes pagamentos de suas vítimas. Enquanto o novo ator de ameaça adotou as táticas usuais vistas em ataques de ransomware, ele adicionou seu próprio toque para evitar a detecção.

Ransomware Cactus atacando aparelhos VPN

Os pesquisadores da empresa de investigação corporativa e consultoria de risco Kroll acreditam que a Cactus obtém acesso inicial à rede da vítima explorando vulnerabilidades conhecidas nos dispositivos Fortinet VPN. A avaliação é baseada na observação de que, em todos os incidentes investigados, o hacker fez pivot dentro de um servidor VPN com uma conta de serviço VPN.

O que diferencia o Cactus de outras operações é o uso de criptografia para proteger o binário do ransomware. O ator usa um script em lote para obter o binário do criptografador usando 7-Zip.

O arquivo ZIP original é removido e o binário é implantado com um sinalizador específico que permite sua execução. Todo o processo é incomum e os pesquisadores acreditam que isso impede a detecção do criptografador do ransomware. Em um relatório técnico, os investigadores da Kroll explicam que existem três modos principais de execução, cada um selecionado com o uso de uma opção de linha de comando específica: configuração (-s) , configuração de leitura (-r) e criptografia (-i).

Os argumentos -s e -r permitem que os agentes de ameaça configurem persistência e armazenem dados em um arquivo C:\ProgramData\ntuser.dat que é lido posteriormente pelo criptografador ao executar com o argumento de linha de comando -r. Para que a criptografia do arquivo seja possível, no entanto, uma chave AES exclusiva, conhecida apenas pelos invasores, deve ser fornecida usando o argumento de linha de comando -i.

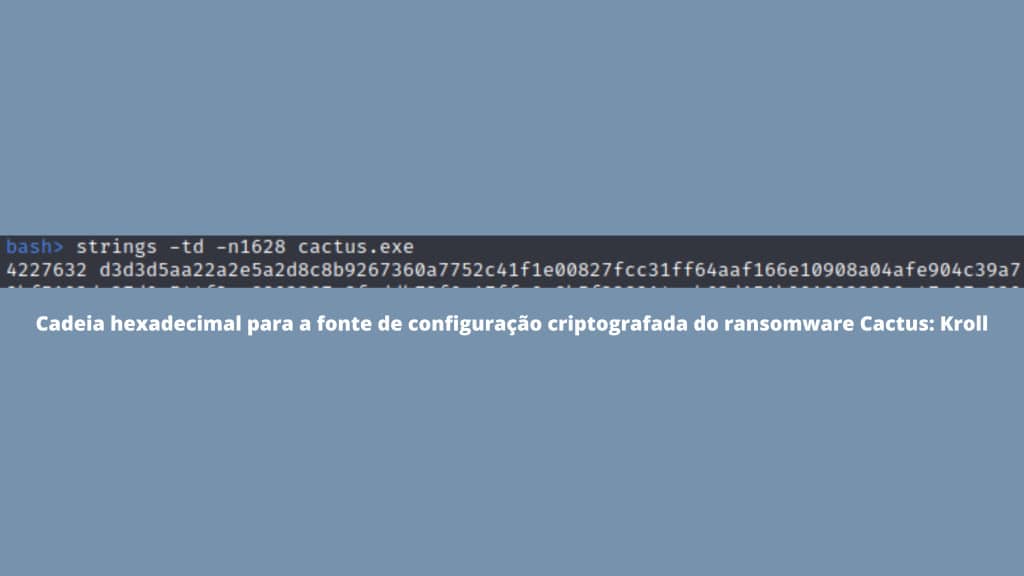

Essa chave é necessária para descriptografar o arquivo de configuração do ransomware e a chave RSA pública necessária para criptografar os arquivos. Ele está disponível como uma string HEX codificada no binário do criptografador.

A decodificação da string HEX fornece uma parte dos dados criptografados que são desbloqueados com a chave AES. Executar o binário com a chave correta para o parâmetro -i (criptografia) desbloqueia as informações e permite que o malware procure arquivos e inicie um processo de criptografia multi-thread.

Análise do ransomware

O especialista em ransomware Michael Gillespie também analisou como o Cactus criptografa os dados e disse ao BleepingComputer que o malware usa várias extensões para os arquivos visados, dependendo do estado de processamento.

Ao preparar um arquivo para criptografia, o Cactus altera sua extensão para .CTS0. Após a criptografia, a extensão se torna .CTS1. No entanto, Gillespie explicou que o Cactus também pode ter um “modo rápido”, que é semelhante a um passe de criptografia leve. A execução consecutiva do malware no modo rápido e normal resulta na criptografia do mesmo arquivo duas vezes e na adição de uma nova extensão após cada processo (por exemplo, .CTS1.CTS7).

Kroll observou que o número no final da extensão .CTS variou em vários incidentes atribuídos ao ransomware Cactus.

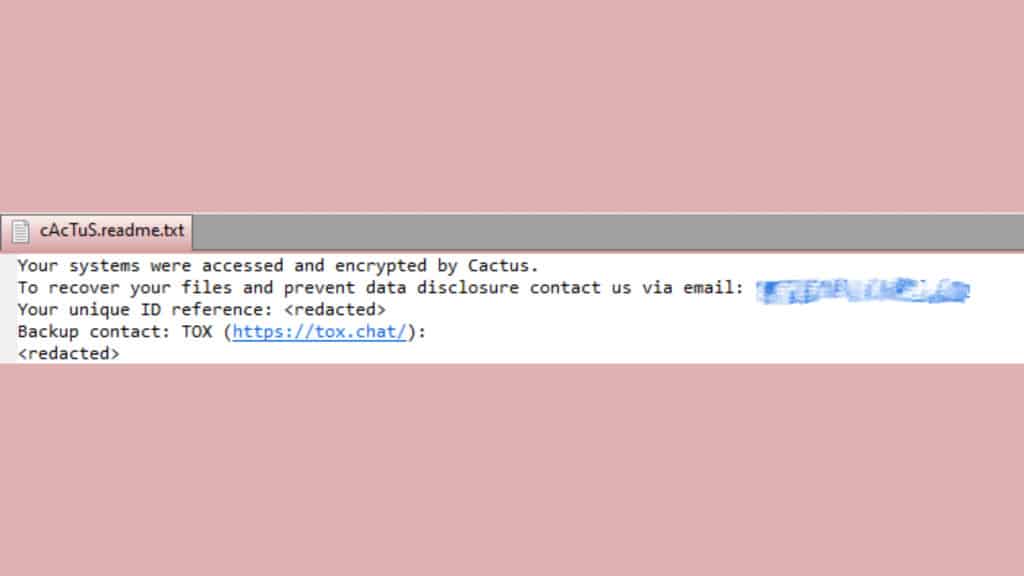

O malware ameaça as vítimas com a publicação dos arquivos roubados, a menos que sejam pagos. Isso está explícito na nota de resgate:

Detalhes extensos sobre a operação do Cactus, as vítimas que visam e se os hackers mantêm sua palavra e fornecem um descriptografador confiável, se pago, não estão disponíveis no momento.

O que está claro é que as incursões dos hackers até agora provavelmente aproveitaram as vulnerabilidades no dispositivo Fortinet VPN e seguem a abordagem padrão de dupla extorsão, roubando dados antes de criptografá-los. Aplicar as atualizações de software mais recentes do fornecedor, monitorar a rede em busca de grandes tarefas de exfiltração de dados e responder rapidamente deve proteger dos estágios finais e mais prejudiciais de um ataque de ransomware.