Um novo tipo de malware para Windows está intrigando especialistas em segurança digital ao utilizar uma tática rara para escapar da detecção: a corrupção intencional dos cabeçalhos DOS e PE. A descoberta, feita por analistas da Fortinet, revela um trojan de acesso remoto (RAT) que conseguiu permanecer ativo em uma máquina comprometida por semanas sem levantar suspeitas.

Arquivos executáveis no Windows seguem uma estrutura padronizada, com cabeçalhos DOS e PE desempenhando funções críticas para a identificação e execução dos programas. O cabeçalho DOS garante compatibilidade com versões antigas do MS-DOS, enquanto o PE contém as instruções para carregamento e execução no sistema moderno. A modificação maliciosa desses cabeçalhos dificulta significativamente a análise automatizada e manual do arquivo.

Segundo os pesquisadores Xiaopeng Zhang e John Simmons, da Equipe de Resposta a Incidentes do FortiGuard, o malware em questão foi detectado após um processo de investigação de memória em uma máquina comprometida. Embora a amostra exata não tenha sido extraída, o time conseguiu obter dumps de memória suficientes para analisar seu comportamento.

Como o RAT se oculta em sistemas Windows infectados

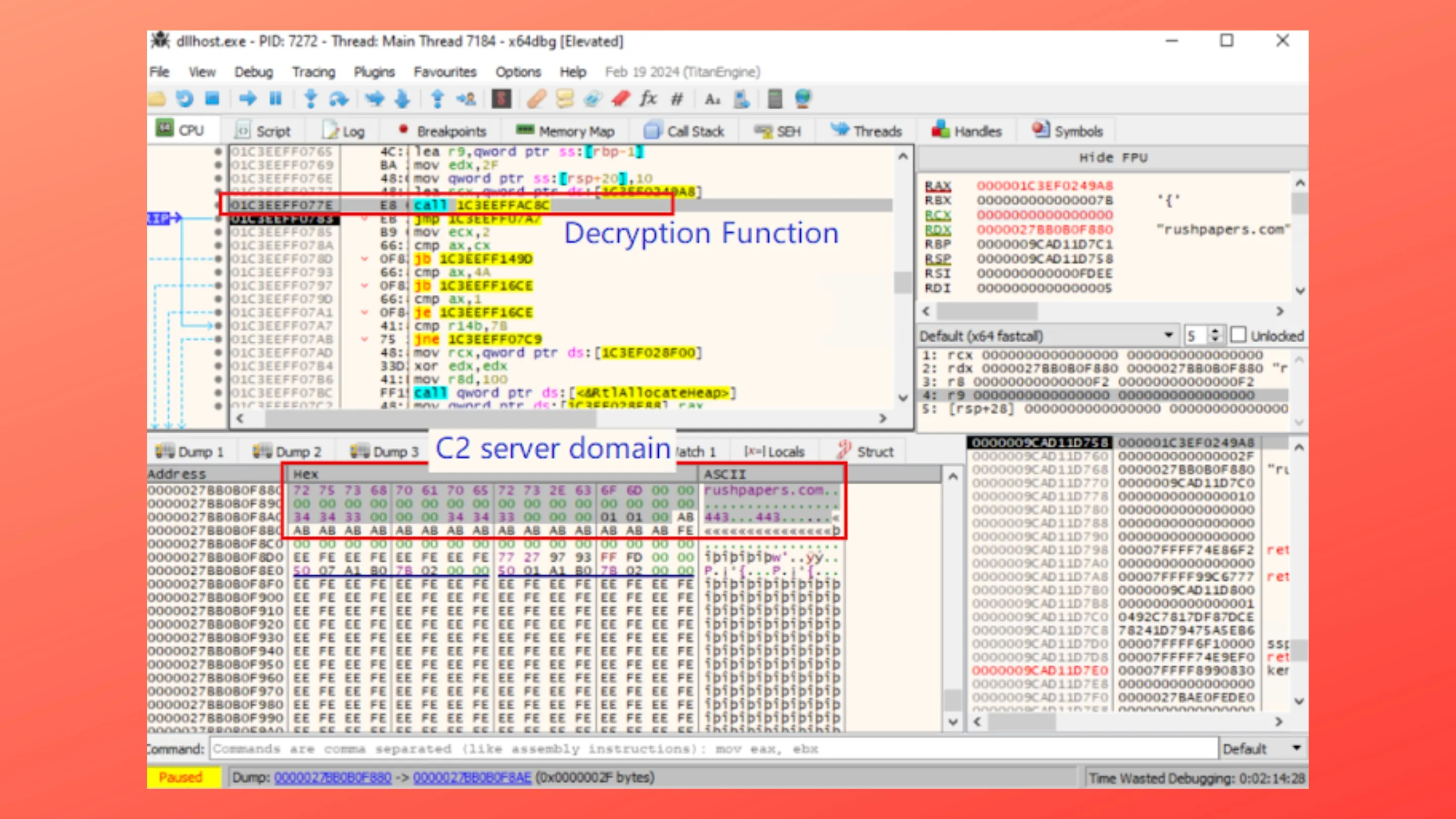

Esse RAT, executado a partir do processo dllhost.exe, é um arquivo de 64 bits que emprega técnicas de ofuscação para mascarar sua presença. Mesmo com os cabeçalhos corrompidos, os pesquisadores conseguiram recriar o ambiente infectado localmente e desmontar o código após múltiplas tentativas.

Uma vez ativo, o malware inicia a descriptografia de dados em memória, revelando domínios de comando e controle (C2). Posteriormente, estabelece conexão com um servidor remoto identificado como rushpapers[.]com, utilizando o protocolo TLS para garantir a comunicação criptografada. O processo principal entra em hibernação enquanto a thread de comunicação interage com o C2, operando de maneira furtiva.

Funcionalidades perigosas do novo RAT detectado

Além disso, o malware implementa uma arquitetura de soquetes multithread, permitindo que múltiplos atacantes se conectem simultaneamente. A cada nova conexão, uma thread específica é gerada para gerenciar o canal de comunicação, possibilitando sessões independentes e paralelas. Esse modelo transforma a máquina infectada em um verdadeiro servidor controlado remotamente.

As funcionalidades identificadas incluem captura de tela, manipulação de serviços locais e capacidade de receber conexões ativas de operadores externos. Em resumo, trata-se de uma ameaça sofisticada que visa manter controle total sobre o sistema sem alertar ferramentas de defesa tradicionais.

Ainda não se sabe como esse RAT está sendo distribuído ou qual é a extensão da campanha maliciosa. No entanto, sua complexidade evidencia o avanço técnico dos cibercriminosos em evitar mecanismos de detecção e prolongar o tempo de permanência nos sistemas comprometidos.