Recentemente, o famoso grupo de hackers conhecido como TeamTNT lançou uma nova onda de ataques focados em ambientes de nuvem, utilizando servidores comprometidos para realizar mineração de criptomoedas e alugando essa infraestrutura para terceiros.

TeamTNT intensifica campanhas de mineração em ambientes nativos da nuvem

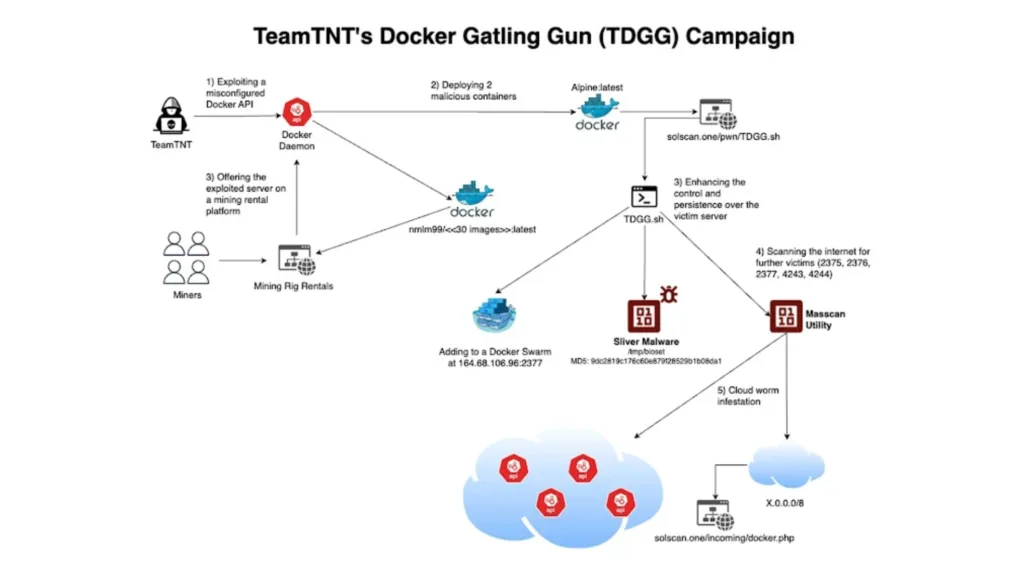

Segundo Assaf Morag, diretor de inteligência de ameaças na empresa de segurança em nuvem Aqua, “o grupo está direcionando seus ataques para daemons Docker vulneráveis, implantando o malware Sliver, um worm e criptomineradores, através de servidores hackeados e do Docker Hub.” Essa manobra demonstra a habilidade do grupo em adaptar suas táticas e executar ataques em múltiplas etapas, visando a infiltração em ambientes Docker e sua inclusão em um Docker Swarm.

A natureza dos ataques e a evolução das táticas

Além de utilizar o Docker Hub como base para distribuir suas cargas maliciosas, o TeamTNT também está oferecendo o poder computacional de suas vítimas para terceiros, diversificando assim suas fontes de lucro. A movimentação foi notada quando a Datadog relatou tentativas de capturar instâncias infectadas do Docker, sugerindo a possibilidade de que o TeamTNT estivesse por trás das atividades, embora não tenha feito uma atribuição formal.

Morag, em conversa com o The Hacker News, ressaltou que a equipe da Datadog descobriu a infraestrutura em uma fase inicial, o que forçou os hackers a ajustarem suas estratégias.

Metodologia dos ataques

Os ataques consistem na identificação de endpoints de API do Docker que não estão protegidos, utilizando ferramentas como masscan e ZGrab. Após localizar essas portas, os atacantes implantam criptomineradores e disponibilizam a infraestrutura comprometida para aluguel em plataformas como a Mining Rig Rentals, eliminando assim a necessidade de gerenciamento direto.

O ataque é orquestrado por um script que escaneia daemons Docker nas portas 2375, 2376, 4243 e 4244, abrangendo cerca de 16,7 milhões de endereços IP. Depois de identificar os alvos, o grupo implanta um contêiner com uma imagem do Alpine Linux contendo comandos maliciosos.

Essa imagem é obtida a partir de uma conta comprometida no Docker Hub, especificamente da conta “nmlm99”, e executa um script inicial chamado Docker Gatling Gun (“TDGGinit.sh”), que dá início às atividades após a exploração.

Mudanças nas ferramentas e métodos de operação

Uma mudança significativa observada pela Aqua é a transição do backdoor Tsunami para a estrutura de comando e controle (C2) Sliver, um software de código aberto, para gerenciar remotamente os servidores infectados. A equipe também mantém suas convenções de nomenclatura, como Chimaera, TDGG e bioset para operações C2, reforçando a identificação dessa campanha como uma continuidade das atividades do TeamTNT.

Adicionalmente, a equipe está utilizando serviços de AnonDNS para direcionar o tráfego para seu servidor web, o que contribui para a ocultação de suas atividades.

Essas descobertas surgem em um contexto onde a Trend Micro identificou uma nova campanha de ataque, que envolve um ataque de força bruta contra um cliente desconhecido, com o intuito de implantar o botnet de mineração de criptomoedas Prometei. O Prometei se espalha explorando vulnerabilidades em protocolos como RDP e SMB, destacando os esforços dos hackers em estabelecer persistência, evadir ferramentas de segurança e obter acesso mais profundo à rede de uma organização através de técnicas como o despejo de credenciais e movimentação lateral.

As máquinas comprometidas, então, conectam-se a servidores de pool de mineração, utilizando recursos das vítimas para minerar criptomoedas, como Monero, sem o conhecimento delas.