A botnet Vo1d está se tornando uma grande ameaça à segurança cibernética global, infectando milhões de dispositivos Android TV. Brasil, África do Sul, Indonésia, Argentina e Tailândia estão entre os principais alvos dessa campanha maliciosa, que tem como objetivo criar redes proxy e facilitar fraudes cibernéticas.

O crescimento alarmante da botnet Vo1d

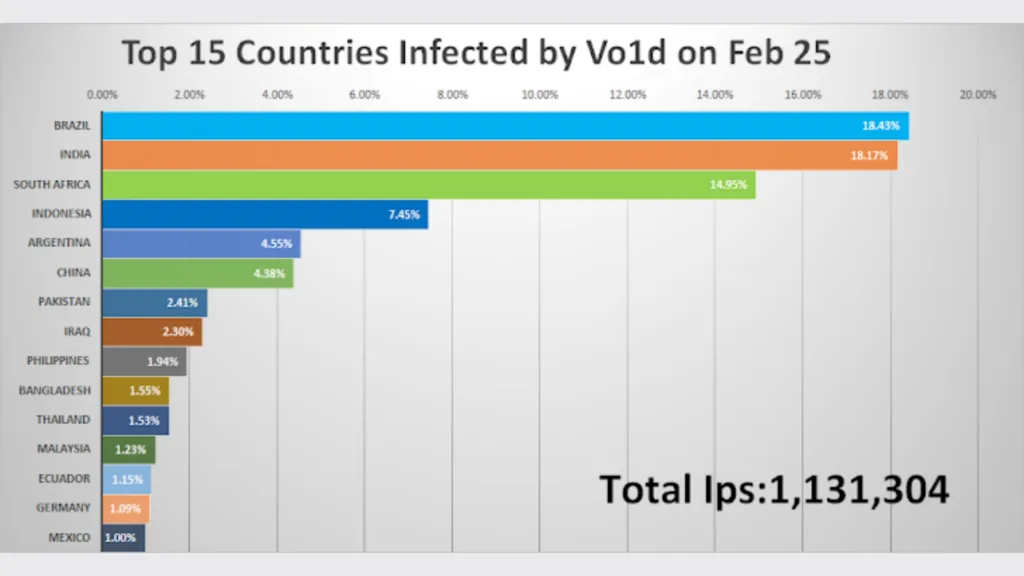

Uma análise recente revelou que essa variante aprimorada da Vo1d atinge até 800 mil endereços IP ativos diariamente. O maior pico foi registrado em 19 de janeiro de 2025, quando 1.590.299 dispositivos estavam comprometidos, espalhados por 226 países e regiões. No final de fevereiro, a Índia experimentou um crescimento abrupto nas infecções, saltando de 3.901 dispositivos (menos de 1%) para 217.771 (18,17%).

Como o Vo1d se mantém oculto

Pesquisadores da QiAnXin XLab destacaram que a nova versão do Vo1d foi aprimorada para se esconder melhor, resistir à detecção e impedir tentativas de controle. Um dos principais métodos empregados é a criptografia RSA, que protege a comunicação entre os dispositivos infectados e o servidor de comando e controle (C2), tornando impossível assumir o controle da botnet mesmo que os domínios usados pelo malware sejam comprometidos. Além disso, cada carga útil conta com um downloader exclusivo protegido por criptografia XXTEA.

O funcionamento do malware Vo1d

O malware foi documentado pela primeira vez em setembro de 2024 pela empresa Doctor Web. Ele ataca dispositivos Android TV por meio de um backdoor capaz de baixar e executar arquivos adicionais conforme as instruções recebidas do servidor C2.

Ainda não está totalmente claro como esses dispositivos são infectados, mas há suspeitas de que o ataque ocorra via cadeia de suprimentos, explorando versões de firmware não oficiais com acesso root pré-configurado. O Google informou que os modelos infectados são de marcas não certificadas pelo Play Protect e utilizam código do Android Open Source Project (AOSP).

A operação em grande escala do Vo1d sugere que a botnet pode estar sendo alugada para cibercriminosos em diferentes regiões, permitindo atividades ilegais por um período determinado antes de os dispositivos retornarem à rede maior da botnet.

Estrutura do malware e persistência

A versão mais recente do Vo1d, identificada como ELF (s63), funciona baixando, descriptografando e executando uma segunda carga útil que estabelece conexão com um servidor C2. O pacote descriptografado contém quatro arquivos principais:

- install.sh: Script de instalação

- cv: Inicia os componentes maliciosos

- vo1d: Responsável por descriptografar e carregar a carga útil

- x.apk: Aplicativo malicioso para Android

O aplicativo x.apk usa o nome “com.google.android.gms.stable”, simulando o legítimo Google Play Services para evitar detecção. Ele configura persistência no sistema, sendo automaticamente ativado após cada reinicialização do dispositivo.

Além disso, o malware ativa módulos adicionais, como:

- Popa e Jaguar: Serviços de proxy

- Lxhwdg: Finalidade desconhecida devido à inatividade do servidor C2

- Spirit: Fraude de anúncios e aumento de tráfego

O perigo crescente da botnet Vo1d

Embora a Vo1d seja usada principalmente para lucro financeiro, sua capacidade de controle total sobre dispositivos comprometidos levanta preocupações sobre ataques mais graves, como negação de serviço distribuída (DDoS) e disseminação de conteúdo malicioso. Cibercriminosos podem explorar a botnet para hospedar serviços ilegais e comprometer redes inteiras.

Com a crescente sofisticação dessas ameaças, especialistas recomendam que usuários evitem adquirir dispositivos de marcas não certificadas e mantenham o firmware sempre atualizado para reduzir os riscos de infecção.