Os ataques de ransomware estão cada vez mais frequentes. À medida que o mundo avança continuamente para se tornar cada vez mais digital, as organizações em todo o mundo tornam-se cada vez mais dependentes de sistemas de TI para executar os seus serviços. Os atores da ameaça conhecem esse fato muito bem.

Os ataques de ransomware aumentam mais a cada dia

Há pouco tempo, os ataques cibernéticos foram usados para espalhar vírus de computador e causar danos aos sistemas alvo, como torná-los instáveis. No entanto, à medida que as modernas ferramentas de ataque se desenvolveram, surgiu um novo modelo criminoso devastador que poderia tanto prejudicar os sistemas visados como extorquir dinheiro das vítimas, encriptando os seus ficheiros e tornando-as reféns.

O novo modelo de ataque é chamado de ransomware e vem ganhando cada vez mais força ano após ano.

De acordo com um relatório recente da Malwarebytes , os ataques globais de ransomware testemunharam um aumento em 2023. O relatório registrou 1.900 ataques de ransomware contra quatro países – EUA, Alemanha, França e Reino Unido – em um ano.

Os ataques de ransomware também se tornam caros com o tempo, prevê a Cyber ??Security Ventures , até 2031, um ataque de ransomware ocorrerá a cada dois segundos, custando ao mundo cerca de US$ 265 bilhões (USD) em perdas anualmente.

O ransomware está focado exclusivamente em grandes organizações?

A maioria dos ataques de ransomware registrados tem como alvo grandes organizações; De qualquer modo, já não é este o caso. Os operadores de ransomware visam com mais frequência pequenas e médias empresas, bem como indivíduos. Por exemplo, com a volta às aulas, o ransomware aumentou contra as escolas.

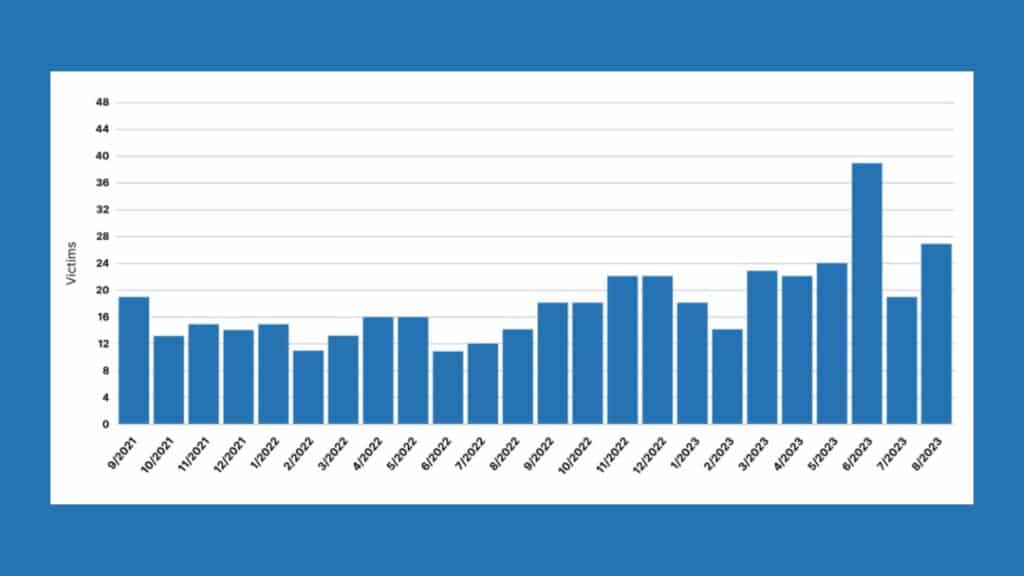

De acordo com o Recorded Future , pelo menos 27 escolas e distritos foram atingidos por ransomware em agosto deste ano (veja a Figura 1).

O modelo de negócios de ransomware como serviço (RaaS) permite que criminosos cibernéticos sem habilidades técnicas lancem ataques de ransomware sem desenvolvê-los. Os operadores RaaS fornecem a carga útil, a infraestrutura e os sistemas de pagamento do ransomware em troca de uma taxa de afiliado com base em resgates bem-sucedidos.

Isto permite que invasores novatos lancem campanhas devastadoras de ransomware contra vários alvos e ajudem a acelerar a disseminação de ataques de ransomware em todo o mundo.

Ataques recentes

Quase todos os dias, ouvimos notícias sobre um grande incidente de ransomware que atingiu uma grande organização; aqui estão alguns incidentes recentes de ransomware:

O grupo de ransomware LockBit lançou um ataque de ransomware contra a cidade de Oakland em abril de 2023, encerrando 311 serviços públicos

O ransomware Royal atingiu a infraestrutura de TI da cidade de Dallas, resultando na cessação de muitos serviços públicos e na exposição de informações pessoais de 26.212 residentes do Texas

O ataque de ransomware contra Harvard Pilgrim Health Care em abril de 2023 resultou no acesso a 2.550.922 dados médicos de pacientes

Gangues de ransomware estão usando técnicas mais avançadas para infectar seus alvos

Os enormes lucros obtidos com os ataques de ransomware tornaram-no um método lucrativo para os cibercriminosos ganharem dinheiro. Os grupos de ransomware geralmente baseiam seus pedidos de resgate em uma porcentagem da receita anual da empresa vítima, geralmente em torno de 3% .

Os hackers investem parte dos pagamentos do resgate para desenvolver ferramentas de ataque mais robustas e para inventar novos métodos de ataque. Aqui estão algumas técnicas de ataque de ransomware:

Terceirizar o acesso inicial aos ambientes de TI alvo para Access Brokers para obter acesso às redes alvo através de phishing, kits de exploração ou credenciais roubadas para que possam implantar seu ransomware

Explorar vulnerabilidades de dia zero em controles e aplicativos de segurança alvo para obter acesso

Usando ferramentas legítimas de teste de penetração, como Cobalt Strike, para entregar as cargas úteis

Comprometer sites e usá-los para distribuir kits de exploração aos visitantes do site. O que permite que invasores explorem vulnerabilidades nos navegadores e no sistema operacional dos visitantes

Um método comum para operadores de ransomware acessarem ambientes de TI alvo são ataques relacionados a senhas. Por exemplo, preenchimento de credenciais, pulverização de senhas, abuso de redefinição de senhas, ataques de phishing, adivinhação de senhas e exploração de senhas padrão são ataques comuns baseados em senhas aproveitados por grupos de ransomware.

O ransomware LockBit foi a variante de ransomware mais implantada em 2022 e continua a ser difundida em 2023.

Os operadores do LockBit utilizam técnicas sofisticadas para atacar seus alvos, principalmente por meio de ataques relacionados a senhas, como:

Execução de ataques de phishing personalizados (Spearphishing) contra alvos bem pesquisados

Execute ataques de força bruta contra aplicativos corporativos voltados para a Internet, como RDP e VPN

Compra de credenciais de acesso roubadas em mercados darknet, como a rede TOR

Usando ferramentas de segurança como o Mimikatz para coletar credenciais da memória dos sistemas de destino para obter acesso não autorizado e aumentar privilégios

Como os hackers monetizam e exploram comportamentos inadequados de senha?

Existem inúmeras maneiras pelas quais os hackers aproveitam as práticas inadequadas de senha:

Preenchimento de credenciais: os hackers usam pares de nome de usuário/senha previamente comprometidos para acessar outras contas onde os usuários usam as mesmas credenciais. É comum que os usuários reutilizem a mesma senha para proteger várias contas online, o que torna esse ataque viável

Ataques de força bruta: hackers adivinham as senhas dos usuários usando ferramentas automatizadas, como John the Ripper e Cain and Abel

Espalhamento de senha: os invasores preparam uma lista de nomes de usuário e, em seguida, tentam uma senha comum (por exemplo, senha padrão) para tentar fazer login em todas essas contas.

Ataques de phishing: os hackers criam páginas de login falsas, semelhantes a páginas legítimas, e enganam os usuários para que insiram as credenciais de suas contas, que os hackers coletam

Como a Política de Senha Specops pode ajudá-lo a mitigar ataques de ransomware?

Para interromper ataques de ransomware que aproveitam as práticas de senhas fracas dos usuários finais, é aconselhável usar a Política de Senha Specops , que amplia a funcionalidade da Política de Grupo no Active Directory e fornece recursos avançados de política de senha, incluindo:

Lista de dicionário personalizada para bloquear o uso de senhas que podem ser comumente usadas em sua organização, como nome e localização da empresa

Configurações para combater padrões de composição previsíveis, como reutilizar parte da senha antiga, caracteres consecutivos e caracteres incrementais

Proteção de senha violada com verificações diárias para bloquear o uso de mais de 4 bilhões de senhas comprometidas exclusivas encontradas em listas de violações conhecidas

Suporte a senha

O ransomware continua a evoluir como modelo de negócios preferido dos criminosos cibernéticos.

Para combater o ransomware, as organizações devem reforçar as suas defesas cibernéticas utilizando um modelo de segurança em camadas que envolve a aplicação de políticas de palavras-passe fortes e a implementação de diferentes soluções de segurança.

Por exemplo, a maioria dos ataques de ransomware começa com uma senha comprometida, portanto, bloquear o uso de mais de 4 bilhões de senhas comprometidas exclusivas ajuda a prevenir todos os ataques cibernéticos que aproveitam esse vetor de ataque.