Os cibercriminosos estão cada vez mais se especializando em suas operações com malwares. Agora, por exemplo, especialistas alertam que os operadores por trás da operação de malware Qakbot estão melhorando sua cadeia de ataque na tentativa de evitar a detecção.

Malware Qakbot

Qakbot, também conhecido como QBot, QuackBot e Pinkslipbot, é um malware de roubo de informações que está ativo desde 2008. Ele se espalha por meio de campanhas de spam, insere respostas em tópicos de e-mail ativos.

A ameaça continua a evoluir implementando novos vetores de ataque para evitar a detecção, alertam os pesquisadores do Zscaler Threatlabz. Os especialistas detectaram um aumento significativo na disseminação do malware Qakbot nos últimos seis meses usando várias novas técnicas.

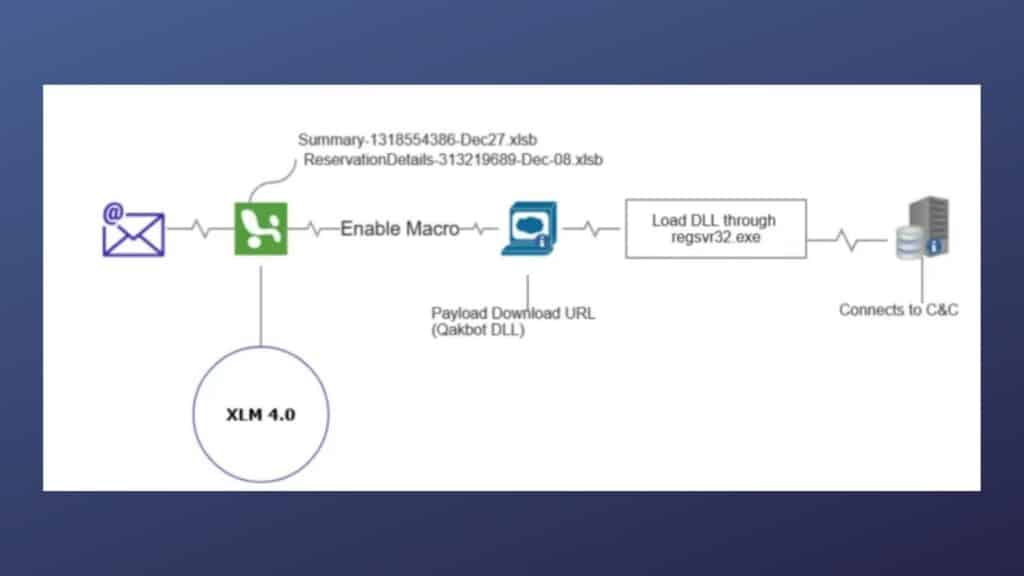

De acordo com os pesquosadores, “Mais recentemente, os agentes de ameaças transformaram suas técnicas para evitar a detecção usando extensões de arquivo ZIP, atraindo nomes de arquivos com formatos comuns e Excel (XLM) 4.0 para induzir as vítimas a baixar anexos maliciosos que instalam o Qakbot”.

“Outras técnicas mais sutis estão sendo implantadas por agentes de ameaças para impedir a detecção automatizada e aumentar as chances de que seu ataque funcione, incluindo ofuscar código, alavancar vários URLs para entregar a carga, usar nomes de extensão de arquivo desconhecidos para entregar a carga e alterar o etapas do processo, introduzindo novas camadas entre o compromisso inicial, a entrega e a execução final.”

Os ataques do malware

Os ataques observados pela Zscaler empregaram mensagens maliciosas usando arquivos ZIP com arquivos incorporados, como arquivos do Microsoft Office, LNK e Powershell. O ThreatLabz informou que os invasores estão usando vários nomes de arquivos diferentes para disfarçar anexos projetados para entregar o Qakbot.

Os nomes de arquivos comuns usados nas campanhas recentes incluem uma descrição, números gerados e datas (ou seja, Compensation-1172258432-Feb-16.xlsb, Compliance-Report-1634724067-Mar-22.xlsb).

Além disso, os arquivos também apresentam palavras-chave comuns para operações financeiras e comerciais, na tentativa de induzir as vítimas a acreditar que são documentos comerciais do dia-a-dia.

Os especialistas também observaram o uso do PowerShell para baixar o código malicioso e uma mudança de regsvr32.exe para rundll32.exe para carregar a carga maliciosa na tentativa de evitar a detecção.

Os pesquisadores do Zscaler destacam a importância do fator humano para o sucesso desses ataques, ele recomenda que as organizações treinem os usuários para gerenciar corretamente os anexos, evitando abrir anexos enviados de fontes não confiáveis ou desconhecidas.

Os especialistas também recomendam que os usuários verifiquem os URLs na barra de endereços do navegador antes de inserir as credenciais.