Pesquisadores vinculam o Cheerscrypt, um ransomware Linux, descoberto recentemente ao grupo de ciberespionagem DEV-0401 ou Bronze Starlight, ligado à China. Os pesquisadores que fizeram essa vinculação, traballham para a empresa de segurança cibernética Sygnia.

O Bronze Starlight está ativo desde meados de 2021, em junho, pesquisadores da Secureworks relataram que o grupo APT está implantando famílias de ransomware pós-intrusão para encobrir as operações de espionagem cibernética.

Ransomware Linux Cheerscrypt ligado ao grupo Bronze Starlight

Os especialistas observaram um cluster de atividades envolvendo ransomware pós-intrusão, como LockFile, Atom Silo, Rook, Night Sky, Pandora e LockBit 2.0.

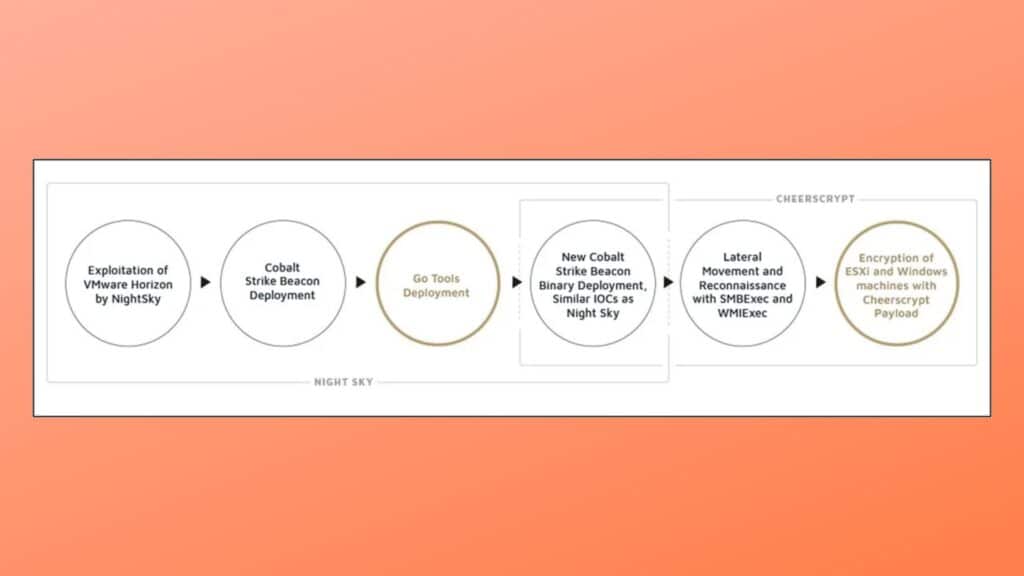

“A Sygnia investigou recentemente um ataque de ransomware Cheerscrypt que utilizou TTPs de ransomware Night Sky. Análises posteriores revelaram que Cheerscrypt e Night Sky são ambos rebrands do mesmo grupo de ameaças, apelidado de ‘Emperor Dragonfly’ pela Sygnia”, divulgou a empresa.

Ainda de acordo com a empresa de segurança cibernética, “Emperor Dragonfly” (AKA DEV-0401 / BRONZE STARLIGHT) implementou ferramentas de código aberto que foram escritas por desenvolvedores chineses para usuários chineses. Isso reforça as alegações de que os operadores de ransomware “Emperor Dragonfly” estão ligados à China. Ao contrário das informações publicamente disponíveis, o Cheerscrypt ransomware usa cargas úteis que visam ambientes Windows e ESXi“.

Análise do Cheerscrypt

O Cheerscrypt foi analisado pela primeira vez pela Trend Micro em maio de 2022, assim como outras famílias de ransomware empregadas pelo grupo Bronze Starlight, o criptografador do ransomware Cheerscrypt também foi criado a partir do código do ransomware Babuk que vazou online em junho de 2021.

Ao contrário de outras gangues de ransomware, o grupo Bronze Starlight não depende de uma rede de afiliados, ele gerencia diretamente todas as fases da cadeia de ataque, desde o acesso inicial até a exfiltração de dados.

O Security Affairs lembra que, nos ataques ocorridos em janeiro de 2022, os hackers obtiveram acesso inicial aos servidores VMware Horizon explorando a vulnerabilidade crítica do Log4Shell no Apache Log4j e, em seguida, descartaram uma carga útil do PowerShell usada para fornecer um sinalizador Cobalt Strike criptografado.

Além disso, os invasores também forneceram três ferramentas baseadas em Go junto com o beacon, um keylogger que carrega as teclas pressionadas para o Alibaba Cloud, uma versão personalizada do utilitário de proxy da Internet chamado iox e o software de encapsulamento NPS. Os invasores usaram a ferramenta de código aberto Impacket para realizar atividades de reconhecimento e fazer movimentos laterais dentro da rede de destino.

Os agentes de ameaças usaram a ferramenta de linha de comando de código aberto Rclone para exfiltrar informações confidenciais para o serviço de armazenamento em nuvem Mega e, em seguida, entregaram o ransomware Cheerscrypt.

Os pesquisadores compartilharam Indicadores de Comprometimento (IoCs) juntamente com as seguintes sugestões para se defender contra os ataques do Bronze Starlight: Identifique e corrija vulnerabilidades críticas; Limite o acesso à Internet de saída dos servidores; Proteja a plataforma de virtualização; Limite o movimento lateral através da rede e; Proteja contas privilegiadas.