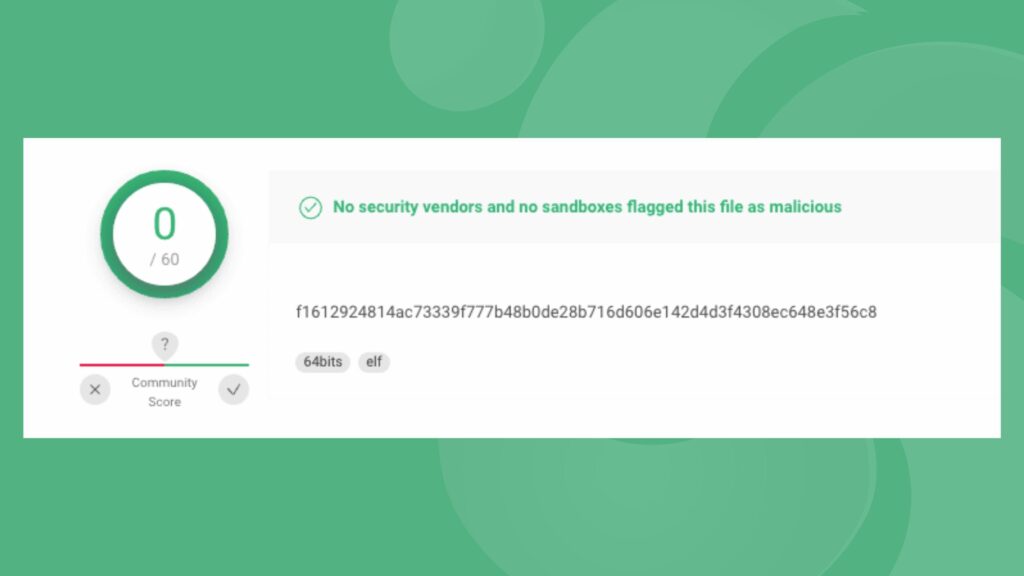

Pesquisadores de segurança cibernética alertam para um novo malware, rastreado como OrBit, que é uma ameaça Linux totalmente não detectada. Esse malware pode ser instalado como um implante volátil obtendo persistência nos sistemas comprometidos.

Malware Linux OrBit

O malware OrBit foi descoberto por pesquisadores de segurança cibernética da Intezer e implementa técnicas avançadas de evasão e captura funções-chave para manter a persistência nos sistemas infectados. Ele permite que os operadores obtenham recursos de acesso remoto por SSH, colha credenciais e registre comandos TTY.

“Uma vez que o malware é instalado, ele infectará todos os processos em execução, incluindo novos processos, que estão sendo executados na máquina.” aponta a análise publicada pelos especialistas.

“Ao contrário de outras ameaças que sequestram bibliotecas compartilhadas modificando a variável de ambiente LD_PRELOAD, este malware usa 2 maneiras diferentes de carregar a biblioteca maliciosa. A primeira maneira é adicionar o objeto compartilhado ao arquivo de configuração usado pelo carregador. A segunda maneira é corrigir o binário do próprio carregador para que ele carregue o objeto compartilhado malicioso”.

Semelhanças com outro malware

Os especialistas notaram semelhanças entre a ameaça e o malware Symbiote recentemente divulgado, projetado para infectar todos os processos em execução nas máquinas comprometidas.

No entanto, ao contrário do Symiote que utiliza a variável de ambiente LD_PRELOAD para carregar o objeto compartilhado, o malware Linux OrBit emprega dois métodos diferentes. No primeiro método, o objeto compartilhado é adicionado ao arquivo de configuração que é usado pelo carregador, no segundo o binário do carregador é corrigido para carregar o objeto compartilhado malicioso, apomta o SecurityAffairs.

A carga maliciosa é um objeto compartilhado (arquivo .SO) que pode ser colocado em armazenamento persistente, por exemplo /lib/libntpVnQE6mk/, ou em memória shim em /dev/shm/ldx/. Colocar a carga útil no primeiro caminho permitirá que a ameaça ganhe persistência, caso contrário, ela é volátil.

O backdoor conecta as funções de leitura e gravação para registrar dados que estão sendo gravados pelos processos executados na máquina infectada.

Ataque do malware Linux OrBit

A cadeia de ataque começa com um dropper ELF que extrai a carga (“libdl.so”) e a adiciona às bibliotecas compartilhadas que são carregadas pelo vinculador dinâmico.

“O objeto compartilhado conecta funções de 3 bibliotecas: libc, libcap e Pluggable Authentication Module (PAM). Os processos existentes que usam essas funções usarão essencialmente as funções modificadas, e novos processos também serão conectados à biblioteca maliciosa, permitindo que o malware infecte toda a máquina e colete credenciais, evite a detecção, ganhe persistência e forneça acesso remoto aos invasores.” continua os especialistas.

As ameaças Linux continuam a evoluir, recentemente outros malwares Linux sofisticados foram detectados pelos pesquisadores em estado selvagem, como Symbiote e Syslogk.