As campanhas de phishing continuam se modernizando e agora utilizam mecanismos de verificação em tempo real para validar os endereços de e-mail das vítimas antes mesmo de prosseguirem com a tentativa de roubo de credenciais. A abordagem, apelidada de phishing de validação de precisão pelos especialistas da Cofense, foca exclusivamente em alvos cuidadosamente selecionados, tornando os ataques mais eficazes e difíceis de detectar.

Phishing de precisão: nova geração de ataques valida e-mails antes do roubo de dados

Como funciona o novo método

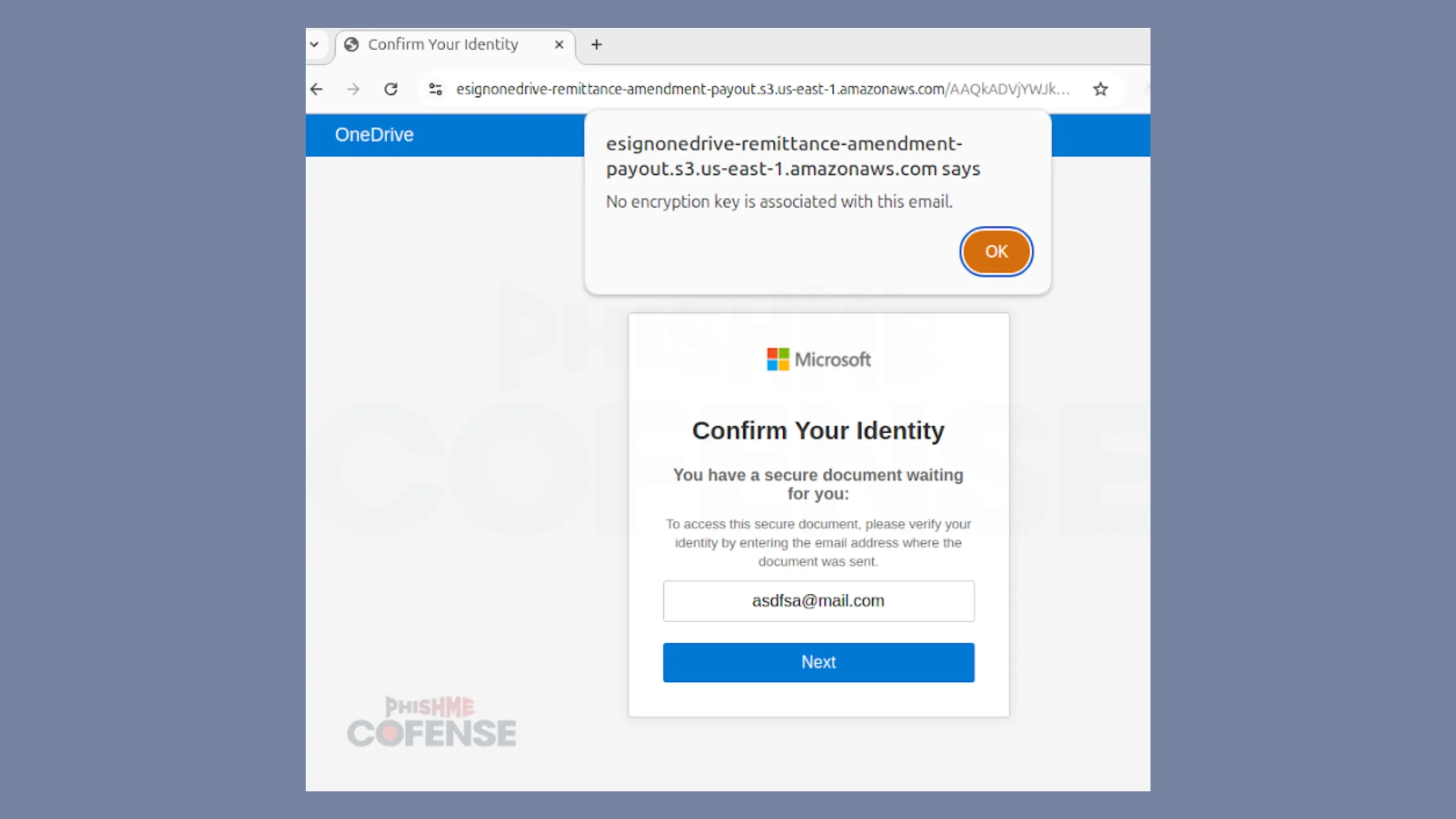

Diferente do modelo tradicional de spray-and-pray, onde e-mails de phishing são enviados em massa de forma aleatória, essa nova técnica emprega uma lista pré-selecionada de contas de e-mail verificadas como ativas e de alto valor. Assim que o usuário insere seu e-mail em uma página maliciosa, o sistema de validação integrado — geralmente baseado em APIs ou scripts JavaScript — confirma sua legitimidade. Se o endereço for considerado válido, o golpe segue adiante com a exibição de uma falsa tela de login. Caso contrário, o visitante é redirecionado para uma página segura (como a Wikipédia), o que ajuda a mascarar o ataque e evitar investigações.

Essa validação prévia torna o ataque muito mais eficaz, aumentando as chances de os criminosos obterem dados autênticos e utilizáveis. Além disso, reduz a exposição dos kits de phishing a ferramentas automáticas de detecção e análise comportamental, como ambientes sandbox.

Roubos com múltiplas camadas de engenharia social

A Cofense também detectou campanhas que misturam técnicas para maximizar o sucesso dos golpes. Uma delas simula alertas de exclusão de arquivos e redireciona as vítimas para o serviço legítimo files.fm. Lá, ao interagir com um PDF supostamente prestes a ser apagado, o usuário recebe duas opções: visualizar ou baixar o arquivo.

Ambas as opções são armadilhas. A primeira conduz a uma tela falsa de login da Microsoft, enquanto a segunda entrega um executável disfarçado de OneDrive, que na verdade instala o software remoto ScreenConnect da ConnectWise — permitindo o acesso direto do criminoso ao sistema da vítima.

Invasões silenciosas com técnicas avançadas

A sofisticação das ameaças continua crescendo. Um exemplo recente envolve um ataque multifásico identificado como parte do grupo Storm-1811 (também conhecido como STAC5777). Nesse cenário, os criminosos exploraram canais de comunicação internos, como o Microsoft Teams, para enviar cargas maliciosas em PowerShell. Em seguida, utilizaram o Quick Assist para controlar remotamente os sistemas invadidos.

Esse ataque culminou na execução de um backdoor via Node.js, usando arquivos assinados digitalmente e DLLs maliciosas carregadas de forma lateral — técnicas conhecidas como living off-the-land, que dificultam a detecção pelos sistemas de segurança tradicionais.

Conclusão

Essas campanhas de phishing cada vez mais direcionadas e tecnicamente sofisticadas revelam uma nova era nos crimes cibernéticos. A validação de e-mails em tempo real e o uso combinado de engenharia social e ferramentas legítimas ampliam a taxa de sucesso e dificultam a defesa. Para se proteger, é essencial investir em soluções de segurança avançadas e treinar continuamente os usuários para reconhecer sinais de ataque.