Em uma nova campanha de phishing, o malware QBot, um trojan bancário, está sendo distribuído utilizando PDFs e Windows Script Files (WSF) para infectar dispositivos Windows.

Malware QBot

O Qbot é um antigo trojan bancário que evoluiu para um malware que fornece acesso inicial a redes corporativas para outros agentes de ameaças. Esse acesso inicial é feito descartando cargas adicionais, como Cobalt Strike, Brute Ratel e outros malwares que permitem que outros agentes de ameaças acessem o dispositivo comprometido. Usando esse acesso, os agentes de ameaças se espalham lateralmente por uma rede, roubando dados e, eventualmente, implantando ransomware em ataques de extorsão.

A partir deste mês, o pesquisador de segurança ProxyLife e o grupo Cryptolaemus têm relatado o uso do Qbot de um novo método de distribuição de e-mail – anexos em PDF que baixam arquivos de script do Windows para instalar o Qbot nos dispositivos das vítimas.

A infecção

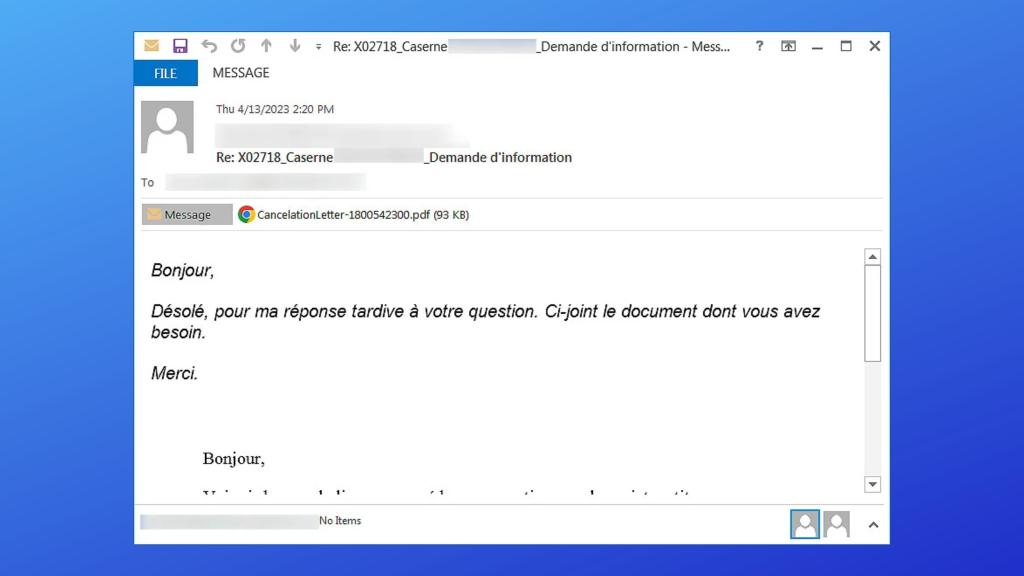

Atualmente, o QBot está sendo distribuído por meio de e-mails de phishing em cadeia de resposta, quando os agentes de ameaças usam trocas de e-mails roubados e, em seguida, respondem a eles com links para malware ou anexos maliciosos. O uso de e-mails de cadeia de resposta é uma tentativa de tornar um e-mail de phishing menos suspeito, pois é uma resposta a uma conversa em andamento. Os e-mails de phishing usam vários idiomas, marcando isso como uma campanha mundial de distribuição de malware.

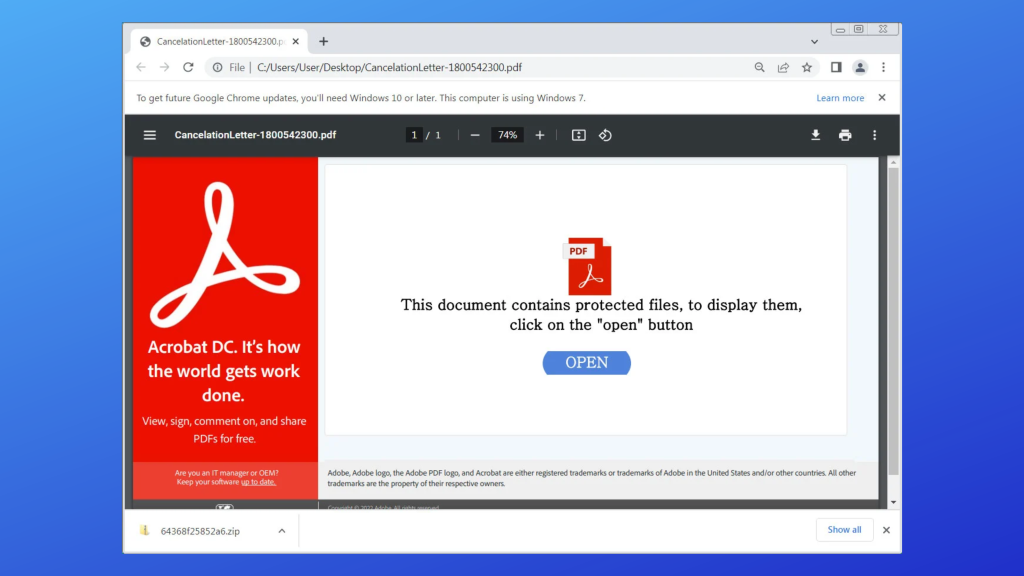

Anexado a esses e-mails está um arquivo PDF chamado ‘CancelationLetter-[number].pdf ,’ que, quando aberto, exibe uma mensagem informando: “Este documento contém arquivos protegidos, para exibi-los, clique no botão “abrir””. No entanto, quando o botão for clicado, um arquivo ZIP que contém um arquivo Windows Script (wsf) será baixado.

Um arquivo de script do Windows termina com uma extensão .wsf e pode conter uma mistura de código JScript e VBScript que é executado quando o arquivo é clicado duas vezes.

O arquivo WSF usado na campanha de distribuição de malware QBot é fortemente ofuscado, com o objetivo final de executar um script PowerShell no computador. O script do PowerShell executado pelo arquivo WSF tenta baixar uma DLL de uma lista de URLs. Cada URL é tentada até que o arquivo seja baixado com sucesso para a pasta %TEMP% e executado.

Quando a DLL do QBot for executada, ela executará o comando PING para determinar se há uma conexão com a Internet. O malware se injetará no programa legítimo do Windows wermgr.exe (Gerenciador de erros do Windows), onde será executado silenciosamente em segundo plano.

Pesquisadores do The DFIR Report mostraram que leva apenas cerca de 30 minutos para o QBot roubar dados confidenciais após a infecção inicial. Pior ainda, a atividade maliciosa leva apenas uma hora para se espalhar para as estações de trabalho adjacentes.

Se um dispositivo for infectado com QBot, é fundamental colocar o sistema off-line o mais rápido possível e realizar uma avaliação completa da rede em busca de comportamento incomum.