O governo americano atualizou a lista de ferramentas que os afiliados do ransomware AvosLocker usam em ataques. O governo incluiu utilitários de código aberto junto com PowerShell personalizado e scripts em lote. Num comunicado conjunto sobre segurança cibernética, o Federal Bureau of Investigation (FBI) e a Cybersecurity and Infrastructure Security Agency (CISA) também partilham uma regra YARA para detectar malware disfarçado de uma ferramenta legítima de monitorização de rede.

Ransomware AvosLocker: misturando software de código aberto e legítimo

Os afiliados do ransomware AvosLocker são conhecidos por usar software legítimo e código-fonte aberto para administração remota de sistema para comprometer e exfiltrar dados de redes corporativas. O FBI observou os atores da ameaça usando PowerShell personalizado, web shells e scripts em lote para se moverem lateralmente na rede, aumentarem seus privilégios e desativarem agentes de segurança nos sistemas.

No comunicado atualizado, as agências compartilham as seguintes ferramentas como parte do arsenal dos afiliados do ransomware AvosLocker:

- Splashtop Streamer, Tactical RMM, PuTTy, AnyDesk, PDQ Deploy, ferramentas de administração remota Atera Agent para acesso backdoor;

- Utilitários de tunelamento de rede de código aberto: Ligolo, Chisel;

- Frameworks de emulação de adversários Cobalt Strike e Sliver para comando e controle;

- Lazagne e Mimikatz pela colheita de credenciais;

- FileZilla e Rclone para exfiltração de dados;

- Ferramentas adicionais disponíveis publicamente observadas em ataques AvosLocker incluem Notepad++, RDP Scanner e 7zip. Ferramentas nativas legítimas do Windows, como PsExec e Nltest, também foram vistas.

Outro componente dos ataques do AvosLocker é um malware chamado NetMonitor.exe, que se apresenta como um processo legítimo e “tem a aparência de uma ferramenta legítima de monitoramento de rede”.c No entanto, o NetMonitor é uma ferramenta de persistência que sai da rede a cada cinco minutos e atua como um proxy reverso que permite que os agentes da ameaça se conectem remotamente à rede comprometida.

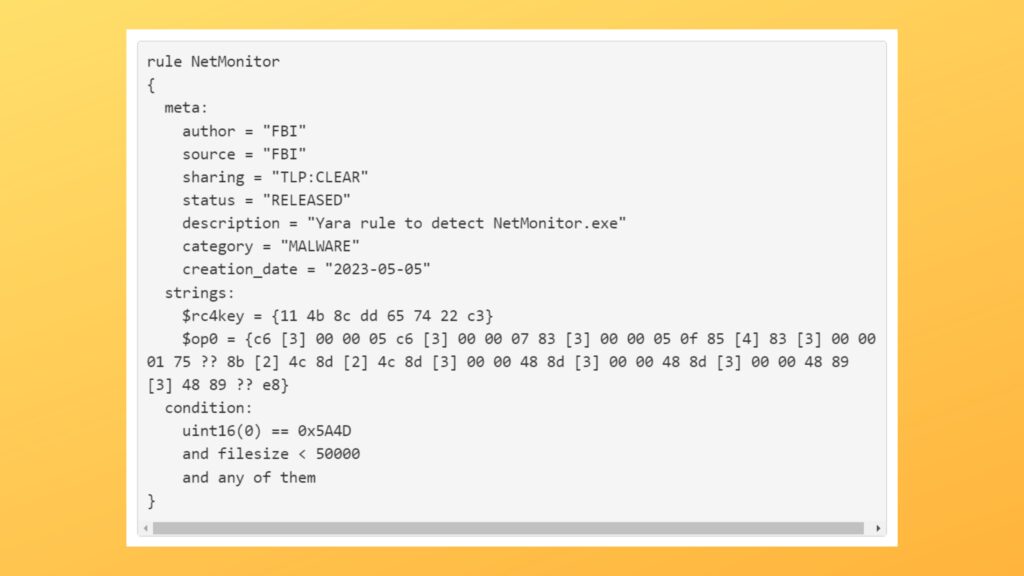

Usando detalhes da investigação de “um grupo forense digital avançado”, o FBI criou a regra YARA abaixo para detectar malware NetMonitor em uma rede.

“As afiliadas da AvosLocker comprometeram organizações em vários setores de infraestrutura crítica nos Estados Unidos, afetando ambientes Windows, Linux e VMware ESXi” – FBI e CISA

Defenda-se contra o ransomware AvosLocker

A CISA e o FBI recomendam que as organizações implementem mecanismos de controle de aplicativos para controlar a execução de software, incluindo programas permitidos, bem como impedir a execução de versões portáteis de utilitários não autorizados, especialmente ferramentas de acesso remoto.

Parte das melhores práticas de defesa contra agentes de ameaças são as restrições ao uso de serviços de área de trabalho remota, como RDP, limitando o número de tentativas de login e implementando autenticação multifator (MFA) resistente a phishing. A aplicação do princípio de privilégios mínimos também faz parte das recomendações, e as organizações devem desabilitar a linha de comando, os scripts e o uso do PowerShell para usuários que não precisam deles para seu trabalho.

Manter o software e o código atualizados para a versão mais recente, usar senhas mais longas, armazená-las em formato hash e salgá-las se os logins forem compartilhados e segmentar a rede continuam sendo recomendações constantes de especialistas em segurança.

O atual comunicado de segurança cibernética complementa as informações fornecidas em um anterior lançado em meados de março, que observa que alguns ataques de ransomware AvosLocker exploraram vulnerabilidades em servidores Microsoft Exchange locais.