Uma nova operação de ransomware Linux como serviço (RaaS) chamada Cicada3301 já listou 19 vítimas em seu portal de extorsão, tendo como alvo os sistemas VMware ESXi. A operação está mirando em ataques a empresas no mundo todo.

Ransomware Linux Cicada3301

A nova operação de crimes cibernéticos recebeu o nome do misterioso jogo online/real de 2012-2014 que envolvia quebra-cabeças criptográficos elaborados e usava o mesmo logotipo para promoção em fóruns de crimes cibernéticos. No entanto, não há conexão entre os dois, e o projeto legítimo emitiu uma declaração para renunciar a qualquer associação e condenar as ações dos operadores do ransomware.

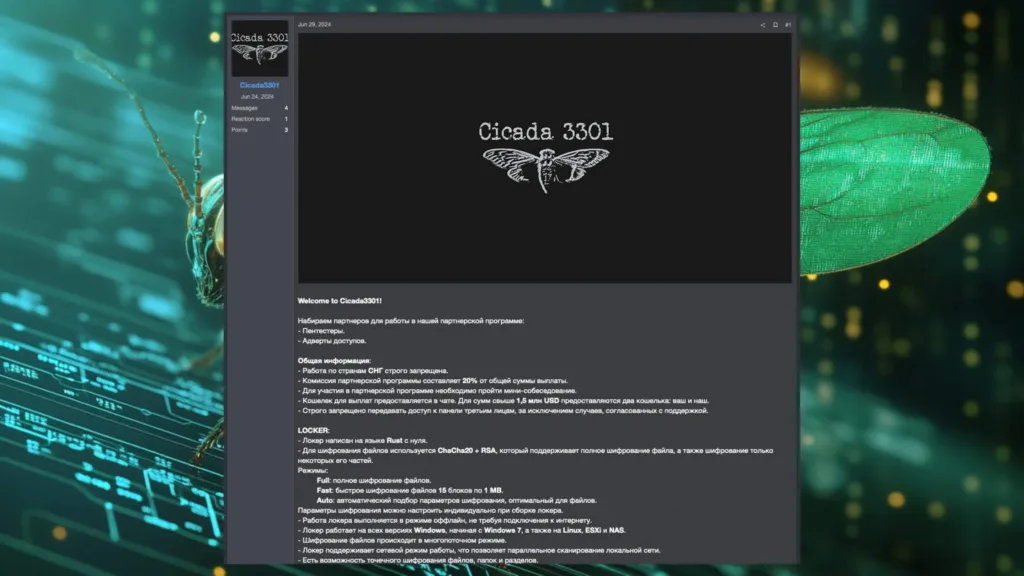

O ransomware Cicada3301 RaaS começou a promover a operação e a recrutar afiliados em 29 de junho de 2024, em uma postagem no fórum sobre ransomware e crimes cibernéticos conhecido como RAMP, aponta o Bleeping Computer. No entanto, o site está ciente dos ataques da Cicada já em 6 de junho, indicando que a gangue estava operando de forma independente antes de tentar recrutar afiliados.

Imagem: Truesec

Táticas do Ransomware

Como outras operações de ransomware, a Cicada3301 conduz táticas de dupla extorsão, onde viola redes corporativas, rouba dados e então criptografa dispositivos. A chave de criptografia e as ameaças de vazamento de dados roubados são então usadas como alavanca para assustar as vítimas e fazê-las pagar um resgate.

Os criminosos operam um site de vazamento de dados que é usado como parte de seu esquema de dupla extorsão. Uma análise do novo malware feita pela Truesec revelou sobreposições significativas entre o Cicada3301 e o ALPHV/BlackCat, indicando uma possível mudança de marca ou uma bifurcação criada por antigos membros da equipe principal do ALPHV.

A Truesec também encontrou indícios (Via: Bleeping Computer) de que a operação de ransomware Cicada3301 pode fazer parceria com ou utilizar a botnet Brutus para acesso inicial a redes corporativas. Essa botnet foi anteriormente associada a atividades de força bruta de VPN em escala global visando dispositivos Cisco, Fortinet, Palo Alto e SonicWall.

O site lembra que, vale a pena notar que a atividade do Brutus foi detectada pela primeira vez duas semanas após o ALPHV encerrar as operações, então a ligação entre os dois grupos ainda permanece em termos de cronogramas.

Mais uma ameaça ao VMware ESXi

Cicada3301 é uma operação de ransomware baseada em Rust com criptografadores Windows e Linux/VMware ESXi. Como parte do relatório da Truesec, os pesquisadores analisaram o criptografador VMWare ESXi Linux para a operação de ransomware.

Assim como o BlackCat e outras famílias de ransomware, como o RansomHub, uma chave especial deve ser inserida como um argumento de linha de comando para iniciar o criptografador. Essa chave é usada para descriptografar um blob JSON criptografado que contém a configuração que o criptografador usará ao criptografar um dispositivo.

A Truesec diz que o criptografador verifica a validade da chave usando-a para descriptografar a nota de resgate e, se for bem-sucedido, continua com o restante da operação de criptografia.

O Cicada3301 tem como alvo extensões de arquivo específicas correspondentes a documentos e arquivos de mídia e verifica seu tamanho para determinar onde aplicar criptografia intermitente (>100 MB) e onde criptografar todo o conteúdo do arquivo (<100 MB).

Os operadores do ransomware podem definir um parâmetro de suspensão para atrasar a execução do criptografador, potencialmente para evitar a detecção imediata.

As atividades e a taxa de sucesso do Cicada3301 indicam um agente experiente que sabe o que está fazendo, reforçando ainda mais a hipótese de uma reinicialização do ALPHV ou pelo menos a utilização de afiliados com experiência anterior em ransomware.

Via: Bleeping Computer