A equipe de pesquisa da ESET detectou uma nova campanha de ransomware direcionada a organizações ucranianas. Essa nova campanha estaria relacionada ao grupo Sandworm.

Nova campanha de ransomware

A equipe de pesquisa da ESET, empresa líder em detecção proativa de ameaças, identificou essa nova onda de ataques de ransomware e sequestro de dados, visando várias organizações na Ucrânia. A empresa alertou a Equipe Ucraniana de Resposta a Emergências Computacionais (CERT-UA) sobre os ataques detectados pela primeira vez em 21 de novembro.

Embora este ransomware, apelidado pela ESET como RansomBoggs, seja novo, a forma como é implantado é semelhante a alguns ataques anteriores atribuídos a este conhecido agente de ameaças. Além disso, a Sandworm tem uma longa história, como responsável por alguns dos ataques cibernéticos mais disruptivos do mundo na última década. Sua última aparição foi há apenas algumas semanas, depois que a Microsoft o apontou como responsável pelo ransomware chamado “Prestige”, que afetou várias empresas de logística na Ucrânia e na Polônia.

Ucrânia continua no alvo

A Ucrânia tem sido alvo de uma série de ataques cibernéticos, altamente perturbadores, lançados pela Sandworm desde pelo menos 2014, incluindo BlackEnergy, GreyEnergy e Industroyer.

Além disso, o grupo também esteve por trás dos ataques do NotPetya que destruíram muitas redes corporativas na Ucrânia em junho de 2017, antes de se espalhar globalmente e causar estragos em muitas organizações em todo o mundo.

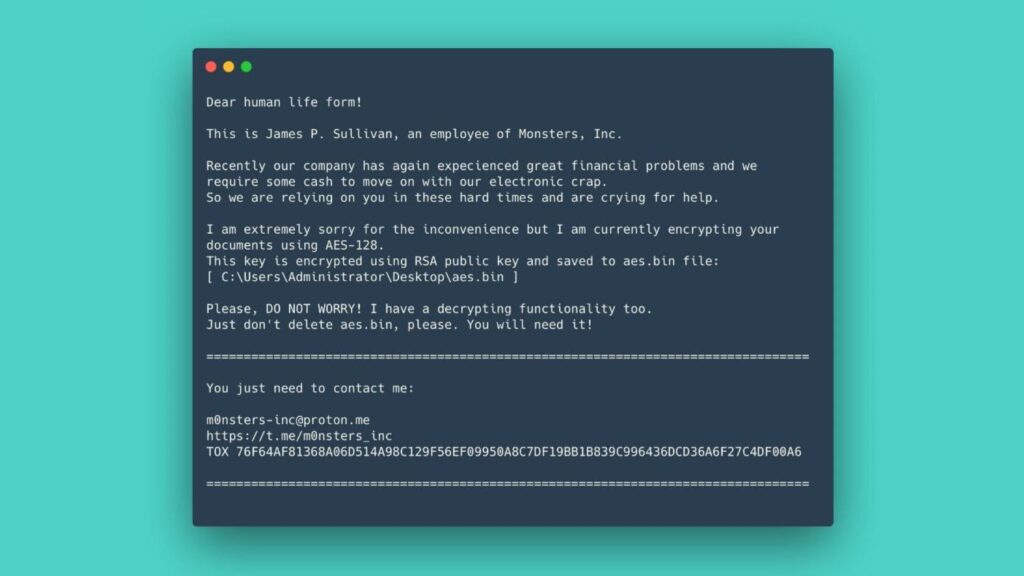

Na nota de resgate (SullivanDecryptsYourFiles.txt), os autores de RansomBoggs fazem várias referências ao filme Monsters Inc., até mesmo assinando como James P. Sullivan, o protagonista do filme. Uma vez lançado, o novo ransomware gera uma chave aleatória e criptografa os arquivos. Os arquivos só seriam liberados, mediante pagamento do resgate, que pode não acontecer.

Quanto às semelhanças com outros ataques Sandworm, o script do PowerShell usado para distribuir o RansomBoggs do controlador de domínio é quase idêntico ao usado nos ataques do Industroyer2 contra o setor de energia da Ucrânia em abril deste ano. O mesmo script foi usado para distribuir o malware do tipo limpador chamado CaddyWiper, que usava o carregador ArguePatch e afetava várias dezenas de sistemas em um número limitado de organizações na Ucrânia em março.

Camilo Gutiérrez Amaya, chefe do Laboratório de Pesquisa da ESET comentou:

Durante este ano, organizações ucranianas de alto perfil tiveram que enfrentar várias ameaças. Para citar um exemplo, em 23 de fevereiro, poucas horas antes de a Rússia invadir a Ucrânia, a telemetria da ESET detectou o HermeticWiper nas redes de várias organizações ucranianas. No dia seguinte, um segundo ataque com intenções destrutivas começou contra uma rede do governo ucraniano, desta vez implantando IsaacWiper.