A operação de ransomware SEXi é conhecida por ter como alvo servidores VMware ESXi. Bom, o malware continua mirando nesses servidores, mas agora com outro nome, o APT INC. Inclusive, esse malware teve como alvo diversas organizações em ataques recentes.

Ransomware SEXi

Os cibercriminosos começaram a atacar organizações em fevereiro de 2024 usando o criptografador Babuk vazado para atacar servidores VMware ESXi e o criptografador LockBit 3 vazado para atacar o Windows. Eles logo ganharam atenção da mídia por um ataque massivo ao IxMetro Powerhost, um provedor de hospedagem chileno cujos servidores VMware ESXi foram criptografados no ataque.

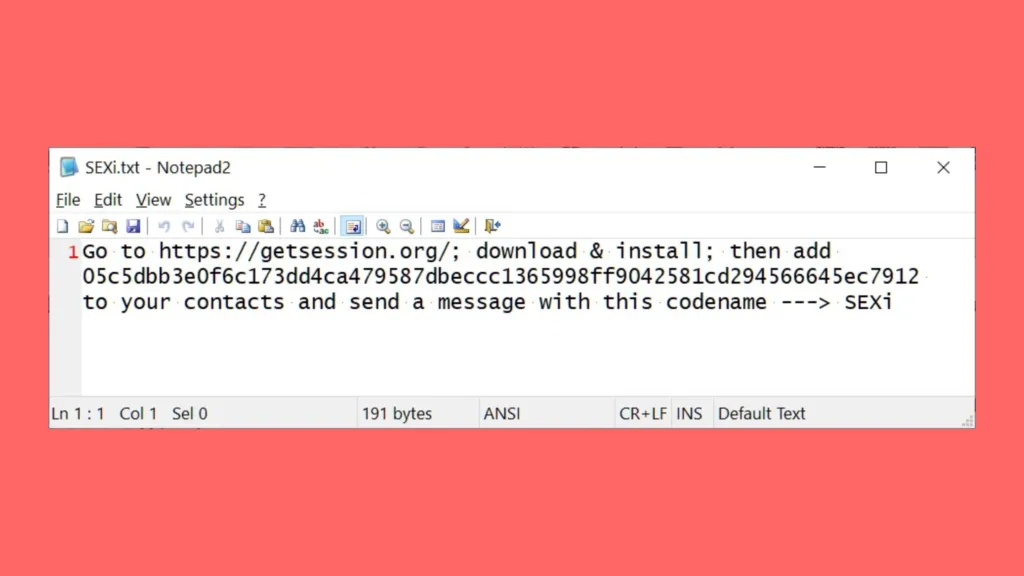

A operação de ransomware recebeu o nome SEXi com base no nome da nota de resgate SEXi.txt e na extensão .SEXi nos nomes dos arquivos criptografados.

Imagem: BleepingComputer

O Bleeping Computer lembra que o pesquisador de segurança cibernética Will Thomas mais tarde encontrou outras variantes que usam os nomes SOCOTRA, FORMOSA e LIMPOPO. Embora a operação de ransomware utilize criptografadores Linux e Windows, ela é conhecida por ter como alvo servidores VMware ESXi.

Renomeado como APT INC

Desde junho, a operação de ransomware foi renomeada como APT INC, com o pesquisador de segurança cibernética Rivitna dizendo ao BleepingComputer que eles continuam a usar os criptografadores Babuk e LockBit 3. Nas últimas duas semanas, várias vítimas do APT INC entraram em contato com o BleepingComputer ou postaram em seus fóruns para compartilhar experiências semelhantes sobre seus ataques.

Os agentes de ameaça ganham acesso aos servidores VMware ESXi e criptografam arquivos relacionados às máquinas virtuais, como discos virtuais, armazenamento e imagens de backup. Os outros arquivos no sistema operacional não são criptografados. Cada vítima receberá um nome aleatório que não é afiliado à empresa. Esse nome é usado para os nomes das notas de resgate e a extensão do arquivo criptografado.

Essas notas de resgate contêm informações sobre como contatar os agentes da ameaça usando o aplicativo de mensagens criptografadas Session. Observe como o endereço da Session de 05c5dbb3e0f6c173dd4ca479587dbeccc1365998ff9042581cd294566645ec7912 é o mesmo usado nas notas de resgate do SEXi, lembra o site.

O BleepingComputer descobriu que os pedidos de resgate variam entre dezenas de milhares e milhões, com o CEO da IxMetro Powerhost declarando publicamente que os agentes da ameaça exigiam dois bitcoins por cliente criptografado. Infelizmente, os criptografadores Babuk e LockBit 3 são seguros e não apresentam fraquezas conhecidas, portanto, não há uma maneira gratuita de recuperar arquivos.

Os criptografadores Babuk e LockBit 3 vazados foram usados ??para alimentar novas operações de ransomware, incluindo a APT INC.

Via: Bleeping Computer