Pesquisadores de segurança cibernética alertaram sobre uma campanha de phishing móvel sofisticada que distribui uma versão atualizada do trojan bancário Antidot. Apelidado de AppLite Banker, o malware foca em dispositivos Android, permitindo que criminosos obtenham senhas, desbloqueios de tela e até mesmo controle remoto dos aparelhos infectados.

Golpe de phishing com falsos recrutadores distribui malware perigoso

De acordo com o especialista Vishnu Pratapagiri, da Zimperium zLabs, os golpistas se apresentam como recrutadores oferecendo vagas de emprego atraentes. Durante o suposto processo seletivo, os alvos são induzidos a baixar um aplicativo malicioso. Esse app atua como um “dropper”, instalando discretamente o trojan no dispositivo da vítima.

Como funciona o golpe?

Os cibercriminosos utilizam e-mails de empresas fictícias, como a canadense “Teximus Technologies”, para atrair vítimas com promessas de cargos remotos com salário competitivo, chegando a US$ 25 por hora e boas oportunidades de crescimento profissional.

Se o destinatário demonstrar interesse, ele é redirecionado a uma página de phishing para baixar um aplicativo Android falso, que se passa por uma ferramenta de gestão de relacionamento entre cliente e funcionário (CRM).

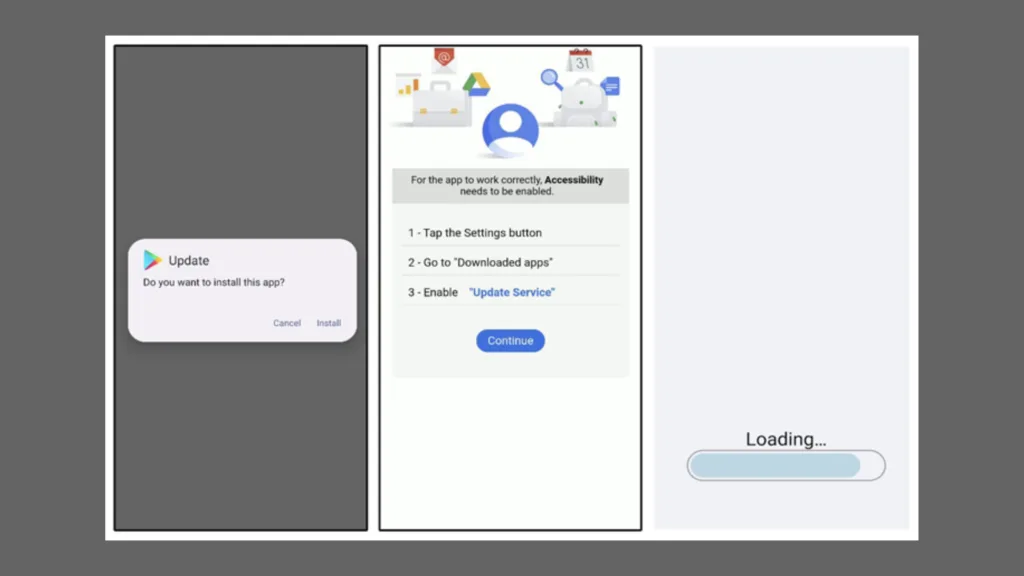

Esse aplicativo inicial emprega táticas como manipulação de arquivos ZIP para driblar análises de segurança. Após instalar o app, os usuários são instruídos a realizar uma “atualização” para proteger seus dispositivos, permitindo a instalação de apps de fontes externas. Esse passo ativa o malware principal, simulando uma interface do Google Play Store para enganar a vítima.

Recursos avançados do malware

O AppLite Banker possui funcionalidades sofisticadas, como:

- Controle do dispositivo: Acesso remoto ao bloqueio de tela (PIN, senha ou padrão) e interação com configurações.

- Roubo de credenciais: Sobreposição de telas para capturar senhas de contas do Google.

- Furtividade: Esconde mensagens SMS e bloqueia chamadas de determinados números.

- Fraude bancária: Exibe páginas de login falsas para 172 bancos, carteiras de criptomoedas e redes sociais, como Facebook e Telegram.

Além disso, o trojan possibilita o uso de keylogging, redirecionamento de chamadas, roubo de SMS e interação via Virtual Network Computing (VNC), oferecendo aos atacantes controle total sobre os dispositivos comprometidos.

Quem são os alvos?

A campanha de phishing foca em usuários de idiomas como inglês, espanhol, francês, alemão, italiano, português e russo. Isso indica uma operação global, com grande alcance e potencial de impacto financeiro e pessoal.

Medidas de proteção

Devido à capacidade avançada do trojan e seu controle extensivo, é fundamental que os usuários adotem medidas de segurança robustas para evitar perdas financeiras e de dados. Algumas recomendações incluem:

- Evitar baixar aplicativos fora da Google Play Store.

- Verificar a autenticidade de e-mails ou ofertas de emprego recebidas.

- Manter aplicativos de segurança atualizados nos dispositivos móveis.

Este caso ocorre em paralelo a outra campanha de malware identificada pela Cyfirma, que revelou ataques na Ásia do Sul envolvendo o trojan SpyNote. Assim como o AppLite, o SpyNote é disponibilizado em fóruns e canais clandestinos, sendo usado por agentes maliciosos para atingir alvos de alto perfil.

Proteger seus dispositivos contra essas ameaças é essencial, especialmente diante de campanhas cada vez mais elaboradas.