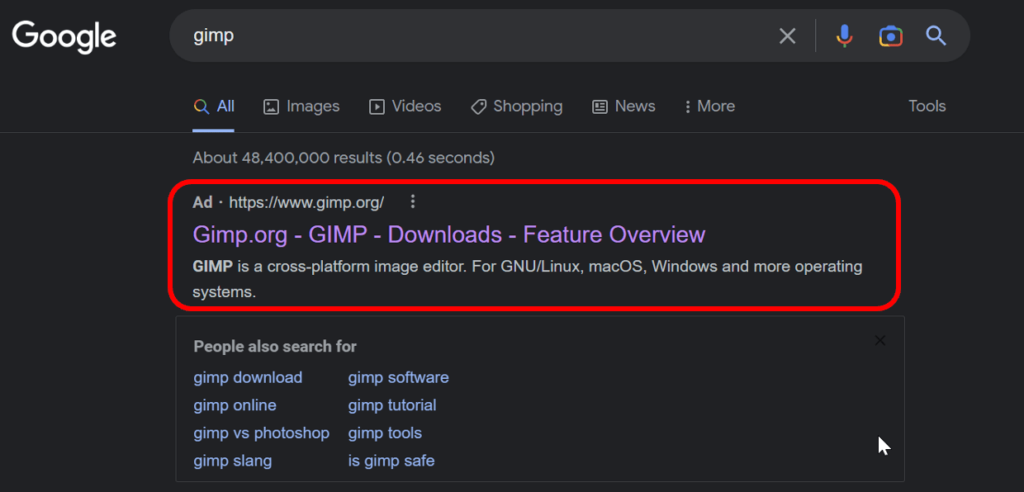

Pesquisar por ‘GIMP’ no Google na semana passada mostraria aos visitantes um anúncio de ‘GIMP.org’, o site oficial do conhecido editor gráfico, GNU Image Manipulation Program. Porém, é preciso ter muito cuidado pois o resultado levava a um malware de roubo de informações por meio de site semelhante. Então, se você procurou pelo GIMP no Google, cuidado com uma falha que levava a um malware.

Este anúncio parece ser legítimo, pois indica ‘GIMP.org’ como o domínio de destino. Mas clicar nele levou os visitantes a um site de phishing semelhante que forneceu um executável de 700 MB disfarçado de GIMP que, na realidade, era malware.

Malvertising ‘GIMP’ abusa dos anúncios do Google

Até a semana passada, pesquisar por ‘GIMP’ no Google traria um anúncio do Google que parecia levar você ao site oficial do editor gráfico de código aberto ‘GIMP.org’.

Mas, em vez disso, essa campanha de publicidade maliciosa levou os visitantes a uma página de phishing semelhante, fornecendo um ‘Setup.exe’ malicioso que parecia ser o utilitário GIMP para Windows.

O usuário do Reddit ZachIngram04 compartilhou anteriormente o desenvolvimento afirmando que o anúncio anteriormente levava os usuários a um URL do Dropbox para servir malware, mas logo foi “substituído por um ainda mais malicioso” que empregava um site de réplica falso ‘gilimp.org’ para servir malware.

BleepingCompuer observou outro domínio ‘gimp.monster’ relacionado a esta campanha.

Para passar o executável trojanizado como GIMP de maneira crível para o usuário, o agente da ameaça inflou artificialmente o malware, que tem menos de 5 MB de tamanho, para 700 MB por uma técnica simples conhecida como preenchimento binário .

‘URL de visualização’ dos anúncios do Google vs. ‘URL de destino’

Tudo isso ainda deixou os usuários confusos sobre por que o anúncio do Google mostrou ‘GIMP.org’ como o domínio de destino em primeiro lugar, quando o anúncio realmente levou os usuários ao site falso ‘gilimp.org’.

O Redditor RawPacket supôs que isso fosse resultado do ator da ameaça criar um anúncio do Google usando a técnica de homógrafo de IDN que faria o cirílico ‘g?mp.org’, que na realidade é http://xn--gmp-jhd.org/, parecer semelhante para o latim ‘gimp.org.’

Mas, dado o uso dos domínios de phishing ‘gilimp.org’ e ‘gimp.monster’ usados nesta campanha, o cenário parece improvável.

O Google permite que os editores criem anúncios com dois URLs diferentes: um URL de visualização a ser exibido no anúncio e um URL de destino para o qual o usuário será direcionado.

Se você procurou pelo GIMP no Google, cuidado com uma falha que levava a um malware

Os dois não precisam ser iguais, mas existem políticas rígidas sobre o que é permitido quando se trata de URLs de visualização, e elas precisam usar o mesmo domínio que o URL de destino.

“Os anunciantes usam um URL da página de destino para direcionar as pessoas a uma área específica de seu site”, explica o Google.

“Os URLs de seus anúncios devem dar aos clientes uma ideia clara de qual página eles chegarão quando clicarem em um anúncio. Por esse motivo, a política do Google é que os URLs de visualização e da página de destino devem estar no mesmo website. Isso significa que o URL de visualização em seu anúncio precisa corresponder ao domínio que os visitantes acessam quando clicam em seu anúncio.”

Ainda não está claro se essa instância foi um deslize causado por um possível bug no Google Ad Manager que permitia publicidade maliciosa. BleepingComputer abordou o Google para comentar.

Parte das campanhas de infostealer VIDAR em andamento

O BleepingComputer conseguiu obter uma cópia do executável malicioso e podemos confirmar que é um trojan infostealing chamado VIDAR.

Os infostealers VIDAR funcionam conectando-se ao seu servidor de comando e controle (C2) e aguardando mais instruções.

Mas, antes de fazer isso, o ‘Setup.exe’ malicioso busca um arquivo ‘Htcnwiij.bmp’ de um URL baseado na Rússia:hxxp://91.213.50[.]70/Htcnwiij.bmp

O arquivo acima parece ser uma imagem Bitmap em um navegador da Web, mas é uma DLL empacotada como instruções hexadecimais para que o malware seja executado.

Além disso, observou-se o ‘Setup.exe’ contatando seu servidor C2 (95.216.181.10), para recuperar a configuração C2, antes de baixar a carga útil do estágio 2.

O estágio 2 do VIDAR geralmente inclui o download de um arquivo ZIP com dependências e módulos DLL adicionais que ajudariam em suas atividades de roubo de credenciais e roubo de informações:

Os dados que as variantes do Vidar tentam roubar das máquinas infectadas incluem o seguinte:

- Todas as informações populares do navegador, como senhas, cookies, histórico e detalhes de cartões de crédito.

- Carteiras de criptomoedas.

- Arquivos de acordo com as strings regex fornecidas pelo TA.

- Credenciais de telegrama para versões do Windows.

- Informações do aplicativo de transferência de arquivos (WINSCP, FTP, FileZilla)

- Informações do aplicativo de correspondência.

O pesquisador de segurança e caçador de recompensas de bugs 0x0Luke analisou ainda mais a campanha de malvertising direcionada aos usuários do GIMP e descreveu o que todo ‘Setup.exe’ estava roubando.

Anteriormente, as campanhas de typosquatting de domínio que empregavam VIDAR tinham como alvo usuários de pelo menos 27 produtos de software, incluindo Notepad++, Microsoft Visual Studio e navegador Brave.

Em outro caso, os agentes de ameaças que empregavam o VIDAR foram pegos abusando do Mastodon, uma plataforma de rede social de código aberto para recuperar silenciosamente a configuração C2 do malware.