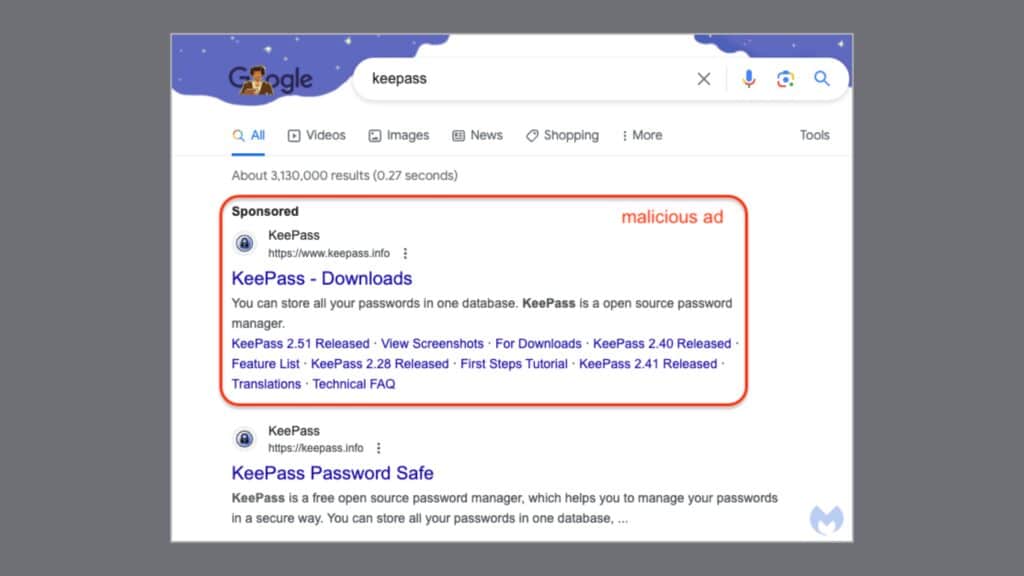

Uma nova campanha do Google Ads foi observada promovendo um site falso de download do KeePass que usava Punycode para aparecer como o domínio oficial do gerenciador de senhas KeePass para distribuir malware.

Site falso KeePass usa Google Ads para enviar malware

O Google tem lutado contra campanhas contínuas de malvertising que permitem que os agentes de ameaças exibam anúncios patrocinados que aparecem acima dos resultados de pesquisa. Pior ainda, o Google Ads pode ser abusado para mostrar o domínio legítimo do Keepass nos anúncios (https://www.keepass.info), tornando a ameaça difícil de detectar, mesmo para usuários mais diligentes e preocupados com a segurança.

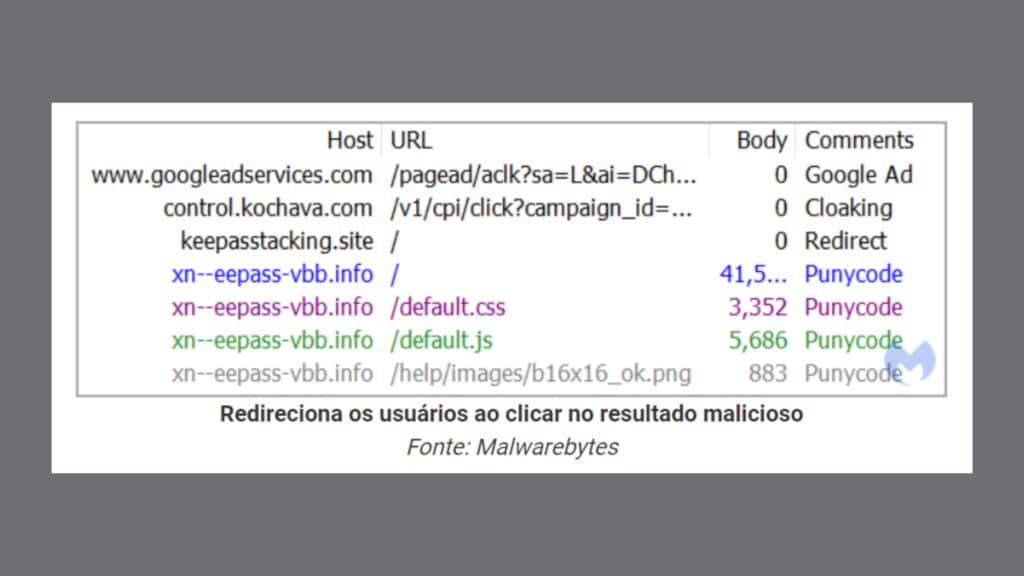

Aqueles que clicarem no link malicioso passarão por uma série de redirecionamentos de perfil do sistema que filtram o tráfego de bots e sandboxes para chegar ao site falso do KeePass usando um URL Punycode, https://xn--eepass-vbb[.]info /, como mostrado abaixo.

A Malwarebytes, que descobriu esta campanha, observa que o abuso do Punycode para crimes cibernéticos não é novidade. No entanto, sua combinação com o abuso do Google Ads pode significar uma nova tendência perigosa na área.

Truque Punycode

Punycode é um método de codificação usado para representar caracteres Unicode, ajudando a converter nomes de host em scripts não latinos (cirílico, árabe, grego, chinês, etc.) para ASCII para torná-los compreensíveis para o DNS (Domain Name System). Por exemplo, “München” seria convertido para “Mnchen-3ya”, “?” se tornaria “mxa”, “??????” seria “80aafi6cg” e “???” se tornaria “hq1bm8jm9l”.

Os agentes de ameaças abusam do Punycode para registrar nomes de domínio que parecem semelhantes a sites legítimos, mas com um caractere usando Unicode, para parecerem um pouco diferentes. Esses tipos de ataques são chamados de “ataques homógrafos”. Naquele detectado pelo Malwarebytes , os agentes da ameaça usam o Punycode “xn—eepass-vbb.info” que se converte em “?eepass.info”, o domínio genuíno do projeto, mas com uma entonação menor abaixo do caractere “?”.

É improvável que essa pequena falha visual seja percebida pela maioria dos usuários que visitam o site chamariz, mas é uma revelação da técnica usada neste caso. Aqueles que clicam em qualquer link de download incorporado no site falso recebem um instalador MSI assinado digitalmente chamado ‘KeePass-2.55-Setup.msix’ que inclui um script PowerShell associado ao carregador de malware FakeBat.

Embora o Google tenha removido o anúncio original do Punycode visto pelo Malwarebytes, o BleepingComputer encontrou anúncios KeePass adicionais em andamento na mesma campanha de malware. Este anúncio, porém, leva a um domínio chamado keeqass[.]info, conforme mostrado na imagem abaixo.

Assim como o domínio Punycode, este site envia o mesmo arquivo MSIX que inclui o mesmo script FakeBat PowerShell para baixar e instalar malware no dispositivo Windows. Nos testes do BleepingComputer, quando executado, o script FakeBat PowerShell irá baixar um arquivo RAR criptografado por GPG, descriptografá-lo e extraí-lo para a pasta% AppData%.

No arquivo analisado pelo BleepingComputer, o script lançará um arquivo chamado ‘mergecap.exe’ do arquivo. O BleepingComputer encontrou outros softwares populares representados nesta campanha de malware, incluindo WinSCP e PyCharm Professional.