Cibercriminosos estão usando a popularidade dos aplicativos de mensagens instantâneas para aplicação de golpes. Sites imitadores de aplicativos como Telegram e WhatApp, estão sendo usados ??para distribuir versões trojanizadas e infectar usuários de Android e Windows com malware clipper de criptomoedas.

De acordo com os pesquisadores da ESET Lukáš Štefanko e Peter Strý?ek em uma nova análise, “todos eles estão atrás dos fundos de criptomoedas das vítimas, com várias carteiras de criptomoedas direcionadas”. Embora a primeira instância de malware clipper na Google Play Store remonte a 2019, o desenvolvimento marca a primeira vez que o malware clipper baseado em Android foi incorporado a aplicativos de mensagens instantâneas.

Além disso, alguns desses aplicativos usam o reconhecimento óptico de caracteres (OCR) para reconhecer o texto das capturas de tela armazenadas nos dispositivos comprometidos, o que é outra novidade para o malware do Android.

Sites imitam Telegram e WhatsApp para distribuir malware para roubo de criptomoedas

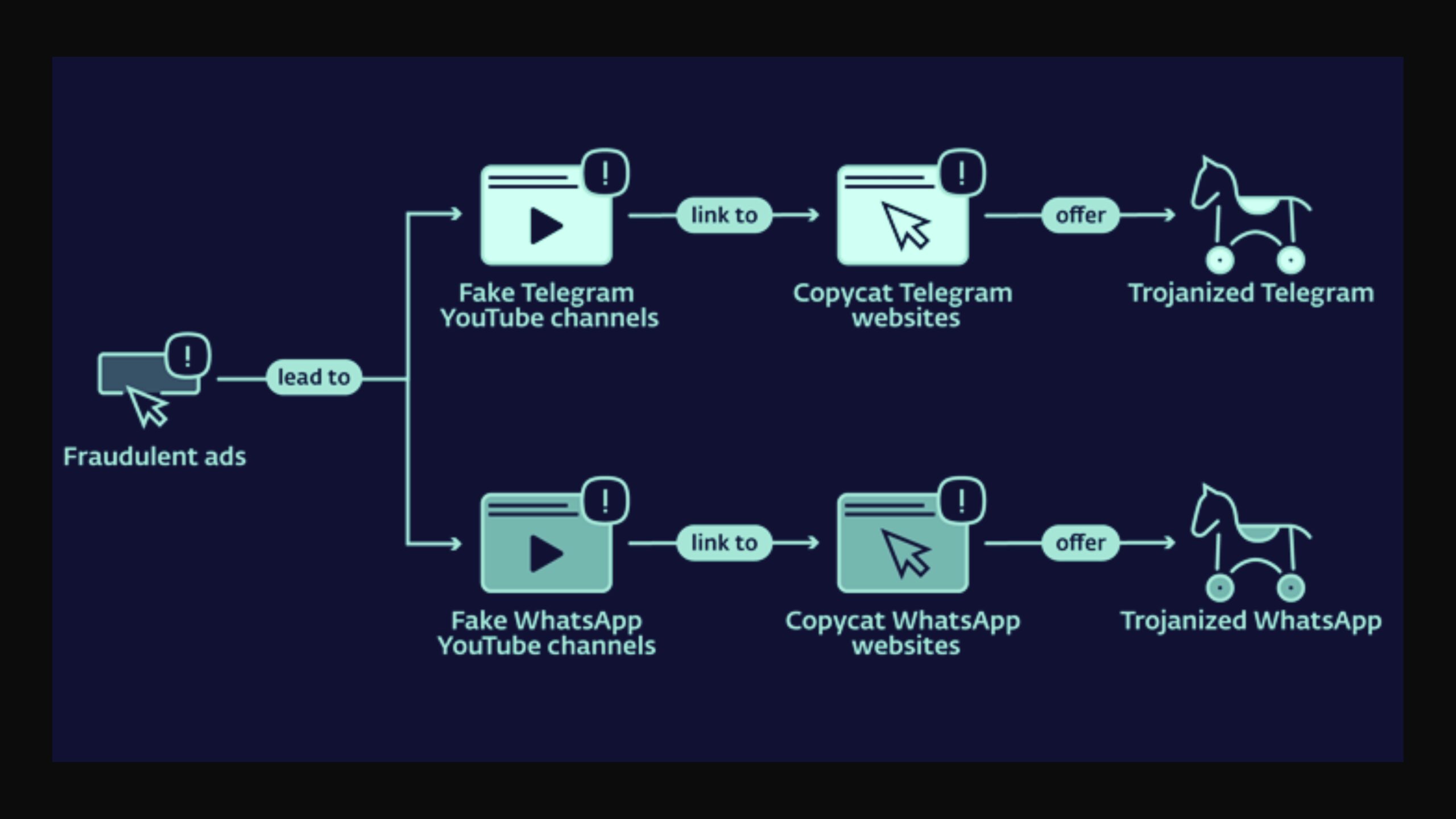

A cadeia de ataque do malware começa com usuários desavisados ??clicando em anúncios fraudulentos nos resultados de pesquisa do Google que levam a centenas de canais incompletos do YouTube, que os direcionam para sites parecidos com Telegram e WhatsApp.

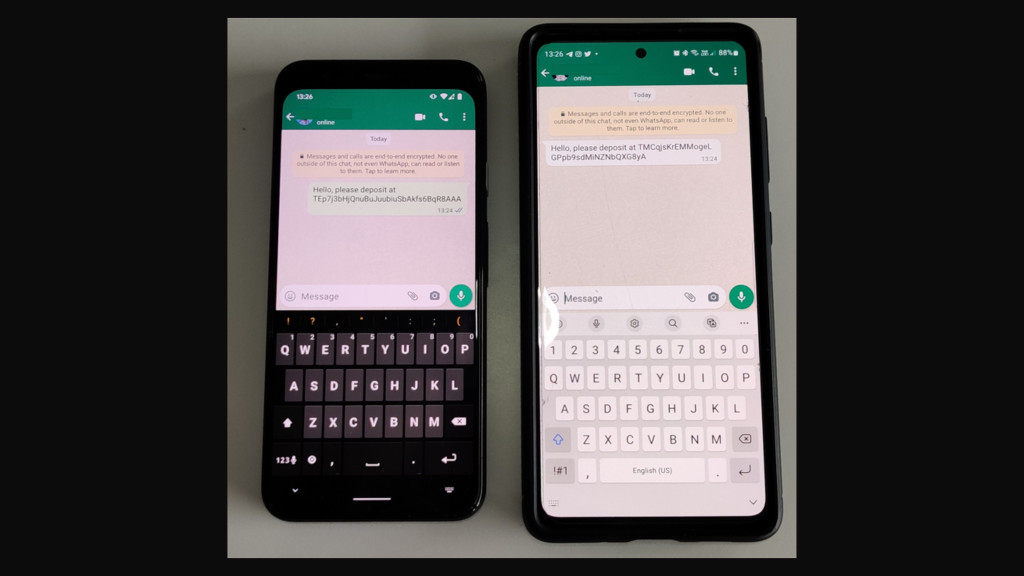

O que há de novo no último lote de malware clipper é que ele é capaz de interceptar os bate-papos da vítima e substituir qualquer endereço de carteira de criptomoeda enviado e recebido por endereços controlados pelos agentes da ameaça. Outro cluster de malware clipper faz uso de OCR para encontrar e roubar frases-semente, aproveitando um plug-in legítimo de aprendizado de máquina chamado ML Kit no Android, tornando assim possível esvaziar as carteiras.

Um terceiro cluster é projetado para manter o controle nas conversas do Telegram para certas palavras-chave chinesas, codificadas e recebidas de um servidor, relacionadas a criptomoedas e, se for o caso, exfiltrar a mensagem completa, juntamente com o nome de usuário, grupo ou nome do canal, para um servidor remoto.

Um quarto conjunto de clippers Android vem com recursos para trocar o endereço da carteira, bem como coletar informações do dispositivo e dados do Telegram, como mensagens e contatos.

Os nomes de pacotes Android APK desonestos são: org.telegram.messenger; org.telegram.messenger.web2; org.tgplus.messenger; io.busniess.va.whatsapp e; com.whatsapp.

A ESET disse que também encontrou dois clusters do Windows, um projetado para trocar endereços de carteira e um segundo grupo que distribui trojans de acesso remoto (RATs) no lugar de clippers para obter controle de hosts infectados e perpetrar roubo de criptografia.

Todas as amostras de RAT analisadas são baseadas no Gh0st RAT publicamente disponível, exceto um, que emprega mais verificações de tempo de execução anti-análise durante sua execução e usa a biblioteca de soquete HP para se comunicar com seu servidor.