Uma nova campanha chamada ClickFix está enganando usuários por meio de páginas falsas de conferências do Google Meet, exibindo erros de conectividade fictícios que instalam malware projetado para roubar informações em sistemas Windows e macOS.

Táticas de engenharia social disfarçadas de erro no Google Meet disseminam malware de roubo de informações

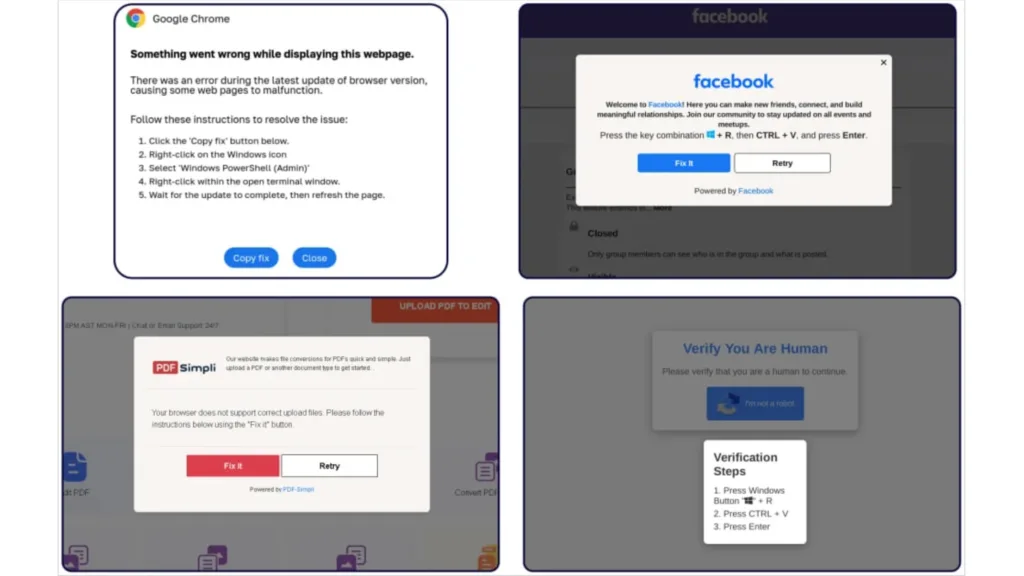

O ClickFix, uma técnica de engenharia social que surgiu em maio, foi relatado pela primeira vez pela empresa de cibersegurança Proofpoint. Esse método tem sido associado ao grupo de ameaças TA571, conhecido por enviar mensagens falsas de erro para plataformas como Google Chrome, Microsoft Word e OneDrive.

As mensagens enganosas sugerem aos usuários que copiem um código PowerShell para a área de transferência, a fim de corrigir supostos problemas, e executem-no no Prompt de Comando do Windows. No entanto, essa ação acaba infectando os dispositivos com uma variedade de malwares, como DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, sequestradores de área de transferência e o Lumma Stealer.

Segundo a McAfee, a frequência dessas campanhas aumentou significativamente em julho, principalmente nos Estados Unidos e no Japão.

Um relatório recente da Sekoia, uma fornecedora de segurança cibernética SaaS, aponta que as campanhas ClickFix evoluíram e agora utilizam o Google Meet como isca. E-mails de phishing direcionam vítimas de setores como transporte e logística para páginas falsas, além de usar perfis falsos no Facebook e questões enganosas no GitHub como parte da estratégia.

Evolução do ClickFix e suas armadilhas mais recentes

A Sekoia destaca que dois grupos, conhecidos como Slavic Nation Empire (SNE) e Scamquerteo, estão por trás das campanhas mais recentes. Ambos são subgrupos de gangues que realizam golpes com criptomoedas, como Marko Polo e CryptoLove.

Os criminosos cibernéticos disfarçam as mensagens como convites legítimos do Google Meet, com URLs que simulam links autênticos, tais como:

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

- meet[.]google[.]cdm-join[.]us

Assim que a vítima acessa a página falsa, um aviso pop-up aparece, relatando um suposto problema técnico, como falha no microfone ou nos fones de ouvido.

Caso o usuário clique em “Tentar Corrigir”, o processo de infecção ClickFix é ativado. A vítima é instruída a copiar um código PowerShell para o Prompt de Comando do Windows, permitindo que o sistema seja infectado por malwares como Stealc ou Rhadamanthys em máquinas Windows. Em dispositivos macOS, o malware AMOS Stealer é distribuído em um arquivo de imagem de disco (.DMG) chamado ‘Launcher_v194’.

Além do Google Meet, a Sekoia também identificou outras iscas usadas pelos cibercriminosos, como Zoom, leitores de PDF, jogos falsos (Lunacy, Calipso, Battleforge, Ragon), navegadores web3 e apps de mensagens.