Um botnet de malware DDoS variante do Mirai rastreado como IZ1H9 adicionou treze novas cargas úteis para direcionar roteadores baseados em Linux e roteadores da D-Link, Zyxel, TP-Link, TOTOLINK entre outras empresas.

IZ1H9 expande alvos com 13 novas explorações

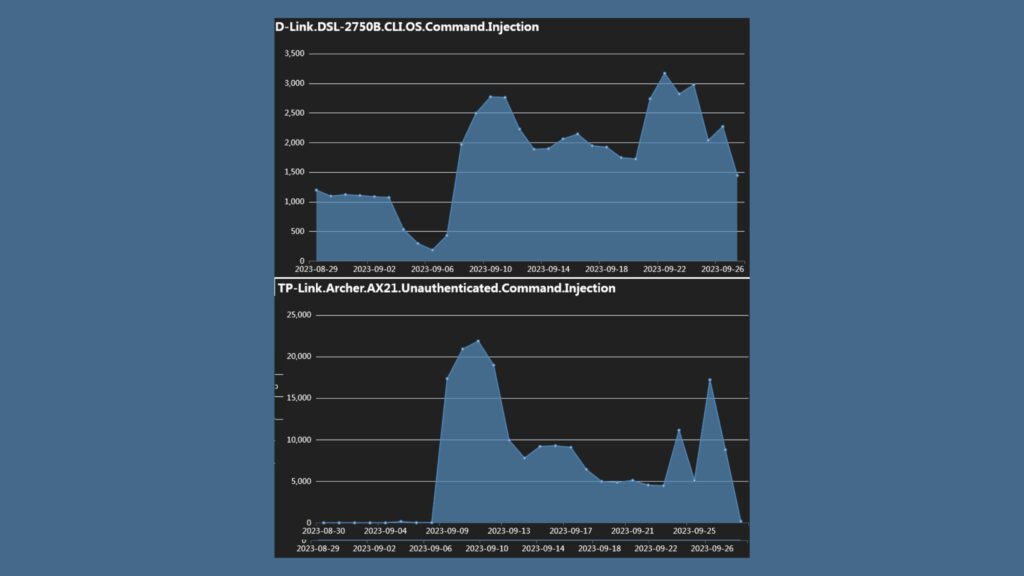

Os investigadores da Fortinet relatam ter observado um pico nas taxas de exploração por volta da primeira semana de setembro, atingindo dezenas de milhares de tentativas de exploração contra dispositivos vulneráveis.

O malware IZ1H9 compromete dispositivos para alistá-los em seu enxame DDoS e, em seguida, lança ataques DDoS em alvos específicos, presumivelmente na ordem de clientes que alugam seu poder de fogo.

Ampla segmentação de IoT

Quanto mais dispositivos e vulnerabilidades forem alvo de um malware DDoS, aumentará o potencial de construção de uma botnet grande e poderosa, capaz de desferir ataques massivos contra sites. No caso do IZ1H9, a Fortinet relata que usa explorações para as seguintes falhas, datadas de 2015 a 2023:

- Dispositivos D-Link: CVE-2015-1187, CVE-2016-20017, CVE-2020-25506, CVE-2021-45382;

- Netis WF2419: CVE-2019-19356;

- Sunhillo SureLine (versões anteriores a 8.7.0.1.1): CVE-2021-36380;

- Produtos Geutebruck: CVE-2021-33544, CVE-2021-33548, CVE-2021-33549, CVE-2021-33550, CVE-2021-33551, CVE-2021-33552, CVE-2021-33553, CVE-2021-33554;

- Gerenciamento de dispositivos Yealink (DM) 3.6.0.20: CVE-2021-27561, CVE-2021-27562;

- Zyxel EMG3525/VMG1312 (antes da V5.50): CVE não especificado, mas tem como alvo a vulnerabilidade do componente /bin/zhttpd/ do dispositivo Zyxel;

- TP-Link Archer AX21 (AX1800): CVE-2023-1389;

- AP sem fio Korenix JetWave : CVE-2023-23295;

- Roteadores TOTOLINK: CVE-2022-40475, CVE-2022-25080, CVE-2022-25079, CVE-2022-25081, CVE-2022-25082, CVE-2022-25078, CVE-2022-25084, CVE-2022-25077, CVE-2022-25076, CVE-2022-38511, CVE-2022-25075, CVE-2022-25083.

A campanha também tem como alvo um CVE não especificado relacionado à rota “/cgi-bin/login.cgi”, afetando potencialmente o roteador Prolink PRC2402M. Depois de explorar um dos CVEs mencionados acima, uma carga útil IZ1H9 é injetada no dispositivo contendo um comando para buscar um downloader de script de shell chamado “l.sh” de um URL especificado.

Após a execução, o script exclui logs para ocultar a atividade maliciosa e, em seguida, busca clientes bot adaptados para diferentes arquiteturas de sistema. Por fim, o script modifica as regras de iptables do dispositivo para obstruir a conexão em portas específicas e dificultar a remoção do malware do dispositivo.

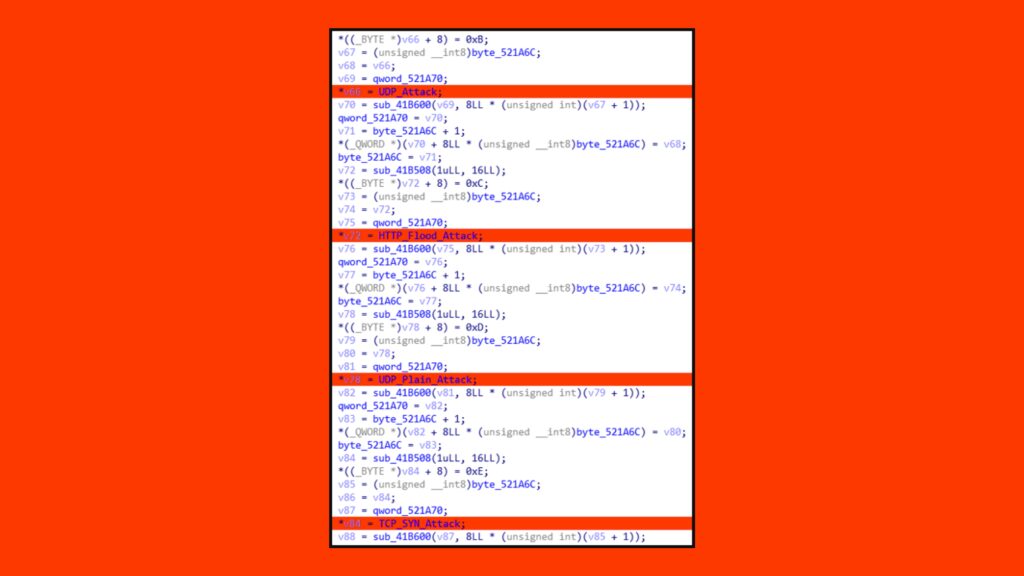

Feito tudo isso, o bot estabelece comunicação com o servidor C2 (comando e controle) e aguarda a execução dos comandos. Os comandos suportados referem-se ao tipo de ataque DDoS a ser lançado, incluindo UDP, UDP Plain, HTTP Flood e TCP SYN.

A Fortinet também relata que o IZ1H9 apresenta uma seção de dados com credenciais codificadas usadas para ataques de força bruta. Esses ataques podem ser úteis para propagação para dispositivos adjacentes ou autenticação em IoTs para os quais não existe uma exploração funcional.

Recomenda-se que os proprietários de dispositivos IoT usem credenciais fortes de usuário administrador, atualizem-nos para a versão de firmware mais recente disponível e, se possível, reduzam sua exposição à Internet pública.