As variantes mais recentes e também mais furtivas do malware P2Pinfect agora estão focadas em infectar dispositivos com processadores MIPS (microprocessador sem estágios interligados de pipeline) de 32 bits, como roteadores e dispositivos IoT.

Processadores MIPS na mira do P2Pinfect

Devido à sua eficiência e design compacto, os chips MIPS são predominantes em sistemas embarcados como roteadores, gateways residenciais e consoles de videogame. O P2Pinfect foi descoberto em julho de 2023 pelos analistas da Palo Alto Networks (Unidade 42) como um novo worm baseado em Rust que tem como alvo servidores Redis vulneráveis ??ao CVE-2022-0543.

Após sua descoberta inicial, os analistas da Cado Security (Via: Bleeping Computer) que examinaram o P2Pinfect relataram que ele estava abusando do recurso de replicação do Redis para se espalhar, criando réplicas da instância infectada.

Mais tarde, em setembro, Cado alertou sobre o aumento da atividade do botnet P2Pinfect visando sistemas nos Estados Unidos, Alemanha, Reino Unido, Japão, Cingapura, Hong Kong e China. Agora, Cado relata um novo desenvolvimento relativo à botnet, que marca uma evolução significativa no escopo de direcionamento do projeto e na capacidade de evitar a detecção.

Nova variante MIPS

Os últimos ataques observados nos honeypots da Cado procuram servidores SSH que usam credenciais fracas e tentam fazer upload do binário MIPS via SFTP e SCP. Curiosamente, a propagação da variante MIPS não está restrita ao SSH, pois os pesquisadores detectaram tentativas de executar o servidor Redis em dispositivos MIPS por meio de um pacote OpenWRT chamado ‘redis-server’.

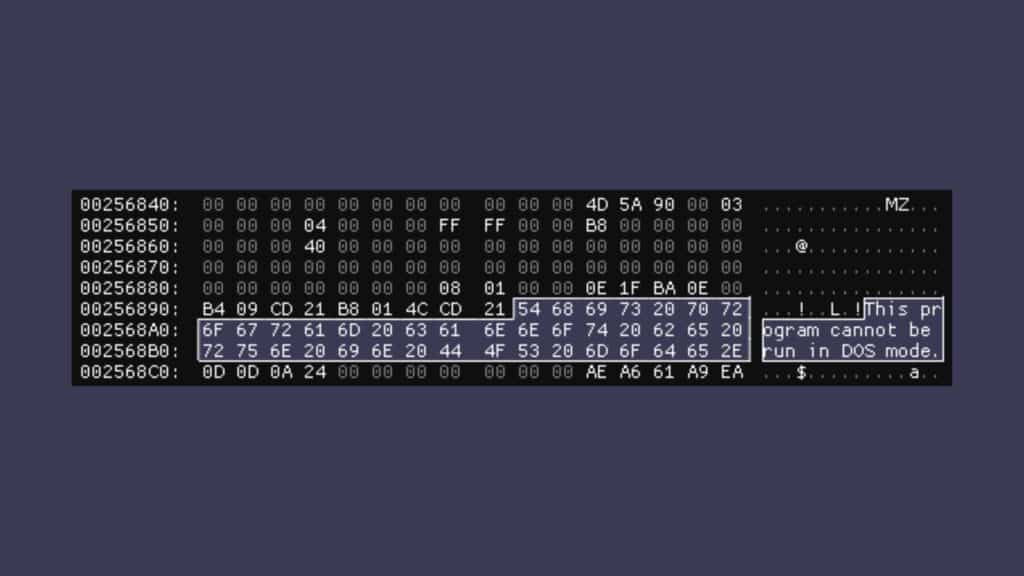

Durante a análise estática, os pesquisadores do Cado descobriram que o novo P2Pinfect é um binário ELF de 32 bits sem informações de depuração e uma DLL do Windows de 64 bits incorporada, que atua como um módulo carregável para Redis para permitir a execução de comandos shell no host.

Malware P2Pinfect mais evasivo

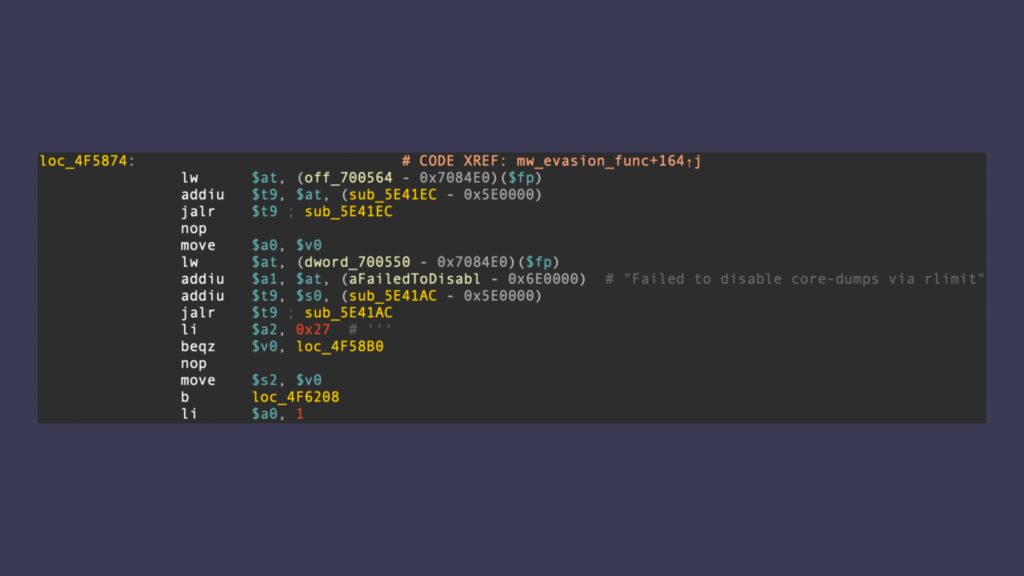

A mais nova variante do P2Pinfect implementa mecanismos de evasão sofisticados e multifacetados que tornam sua detecção e análise muito mais desafiadoras. De acordo com a Cado, os seguintes mecanismos de evasão foram introduzidos no último P2Pinfect:

- Implementação de uma verificação do valor “TracerPid” no arquivo de status do processo para determinar se as ferramentas de análise estão rastreando o processo de malware e encerrando se estiver.

- Uso de chamadas de sistema para desabilitar core dumps do Linux, evitando o dump de conteúdos de memória que contenham rastros de sua atividade.

- A DLL incorporada contém uma função para evitar máquinas virtuais (VMs).

O desenvolvimento contínuo do P2Pinfect e a expansão do direcionamento do malware indicam um alto nível de habilidade de codificação e determinação de seus autores.