Em julho de 2024, um novo ransomware denominado Ymir foi identificado em ataques cibernéticos, usando o RustyStealer, um infostealer documentado desde 2021. A combinação de ambos representa uma nova tendência em operações criminosas cibernéticas, que agora trabalham em parceria para realizar ataques mais eficientes.

O RustyStealer, focado no roubo de credenciais, comprometeu diversos sistemas antes da ativação do Ymir. O malware permitiu que os atacantes obtivessem acesso não autorizado a contas privilegiadas e se movimentassem lateralmente pela rede. Ferramentas como Windows Remote Management (WinRM) e PowerShell foram usadas para controle remoto, enquanto ferramentas como Process Hacker e Advanced IP Scanner também foram instaladas. Além disso, o SystemBC foi usado para estabelecer canais ocultos, que poderiam ser usados para exfiltração de dados ou execução de comandos maliciosos.

Como o Ymir ransomware criptografa os arquivos e exige resgate

Com o acesso já garantido, os atacantes implantaram o Ymir como o payload final, sendo um ransomware que opera totalmente na memória, utilizando funções como ‘malloc’, ‘memove’ e ‘memcmp’ para se ocultar e evitar a detecção. O Ymir realiza uma análise do sistema antes de criptografar os arquivos, verificando a data e a hora, processos em execução e o tempo de atividade, de modo a evitar a execução em ambientes de sandbox.

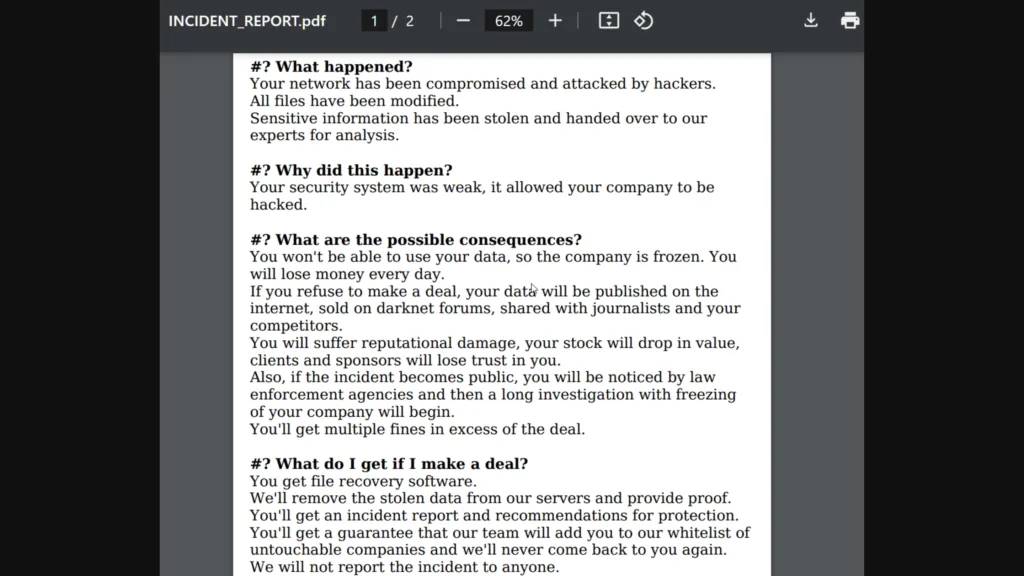

A criptografia é realizada usando o algoritmo ChaCha20, que é rápido e eficaz, e os arquivos criptografados recebem extensões aleatórias, como “.6C5oy2dVr6”. O ransomware gera também uma nota de resgate em formato PDF, chamada “INCIDENT_REPORT.pdf”, que é colocada em todas as pastas contendo arquivos criptografados.

Além disso, o Ymir modifica o registro do Windows para exibir uma mensagem de extorsão logo antes do login, informando que dados foram roubados do sistema, possivelmente utilizando o RustyStealer. Para esconder suas ações, o ransomware utiliza o PowerShell para excluir seu próprio executável após a execução.

Embora o Ymir ainda não tenha configurado um site de vazamento de dados, acredita-se que os cibercriminosos estejam apenas começando a acumular informações valiosas para exfiltração. Especialistas da Kaspersky alertam que a combinação de stealers de informações e ransomware pode rapidamente transformar o Ymir em uma ameaça de grande escala.