A Microsoft acaba de anunciar um novo recurso do Defender for IoT. Esse novo recurso que permitirá analisar o firmware de dispositivos Linux integrados, como roteadores, em busca de vulnerabilidades de segurança e pontos fracos comuns.

Novo recurso do Defender for IoT da Microsoft

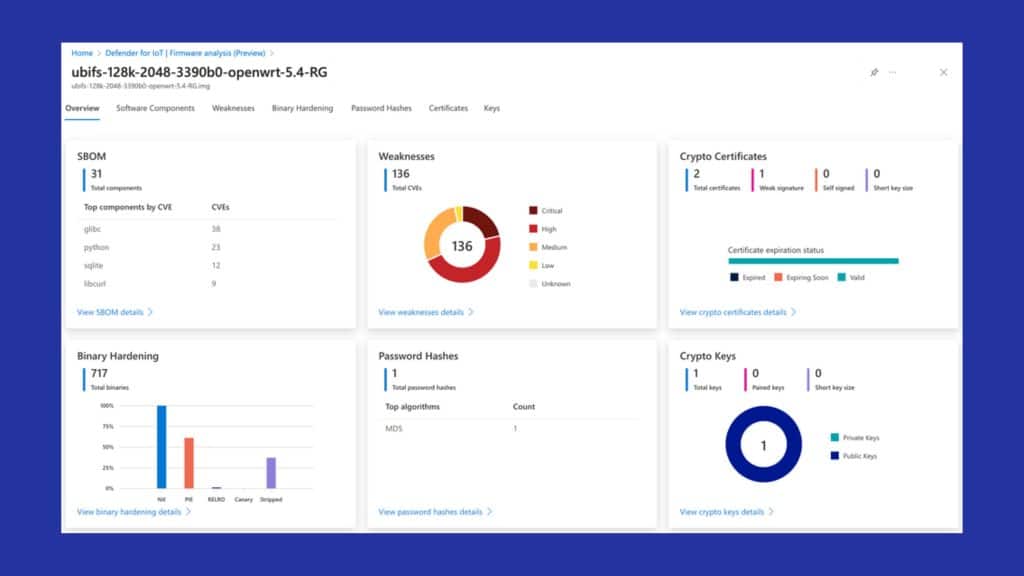

O novo recurso foi apelidado de Análise de Firmware e agora disponível em Public Preview, e pode detectar uma ampla gama de pontos fracos, desde contas de usuário codificadas e pacotes de código aberto desatualizados ou vulneráveis ??até o uso de uma chave de assinatura criptográfica privada do fabricante.

A análise de firmware pega uma imagem de firmware binário que é executada em um dispositivo IoT e conduz uma análise automatizada para identificar possíveis vulnerabilidades e fraquezas de segurança.

Esta análise fornece informações sobre o inventário de software, pontos fracos e certificados de dispositivos IoT sem exigir a implantação de um agente de endpoint.

Derick Naef – Microsoft

Os seguintes recursos estão atualmente disponíveis para analisar a segurança do firmware dos dispositivos IoT:

- Software Bill of Materials (SBOM): Fornece um inventário de pacotes de código aberto usados ??para construir o firmware, indicando a versão do pacote e os respectivos contratos de licenciamento.

- Análise CVE: oferece informações sobre componentes de firmware com vulnerabilidades e exposições de segurança conhecidas publicamente.

- Análise de proteção binária: identifica binários compilados sem sinalizadores de segurança, como proteção contra estouro de buffer, executáveis ??independentes de posição e outras técnicas comuns de proteção.

- Análise de certificado SSL: descobre certificados TLS/SSL expirados e revogados no firmware.

- Public and Private Key Analysis: Verifica a necessidade e autenticidade das chaves criptográficas públicas e privadas encontradas no firmware.

- Extração de hash de senha: garante que os hashes de senha da conta do usuário usem algoritmos criptográficos seguros.

O uso dos recursos

Para usar os recursos elencados acima, os usuários precisam acessar a folha “Análise de firmware (visualização)” no Defender for IoT e carregar a imagem do firmware baseado em Linux de seu dispositivo. O sistema descompactará a imagem para detectar o sistema de arquivos incorporado e analisará o firmware carregado em busca de vetores de ameaças ocultos.

Cabe observar que apenas imagens de firmware baseadas em Linux compiladas e não criptografadas obtidas do fornecedor do seu dispositivo podem ser analisadas usando o recurso Defender for IoT Firmware Analysis. Além disso, a imagem não deve exceder 1 GB de tamanho.

O recurso Defender for IoT Firmware Analysis está automaticamente disponível se você acessar o Defender for IoT usando a função de administrador de segurança, colaborador ou proprietário.

Se você tiver apenas a função SecurityReader ou quiser usar o Firmware Analysis como um recurso autônomo, seu administrador deverá fornecer a função FirmwareAnalysisAdmin.

Microsoft